Règlement européen sur la protection des données : Transparence et responsabilisation

|

Règlement européen sur la protection des données : Transparence et responsabilisation |

Alors que la directive de 1995 reposait en grande partie sur la notion de « formalités préalables » (déclaration, autorisations), le règlement européen repose sur une logique de conformité, dont les acteurs sont responsables, sous le contrôle et avec l’accompagnement du régulateur.Une clé de lecture : la protection des données dès la conception et par défaut (privacy by design)Les responsables de traitements devront mettre en œuvre toutes les mesures techniques et organisationnelles nécessaires au respect de la protection des données personnelles, à la fois dès la conception du produit ou du service et par défaut. Concrètement, ils devront veiller à limiter la quantité de données traitée dès le départ (principe dit de « minimisation »). Un allègement des formalités administratives et une responsabilisation des acteursAfin d’assurer une protection optimale des données personnelles qu’ils traitent de manière continue, les responsables de traitements et les sous-traitants devront mettre en place des mesures de protection des données appropriées et démontrer cette conformité à tout moment (accountability). La conséquence de cette responsabilisation des acteurs est la suppression des obligations déclaratives dès lors que les traitements ne constituent pas un risque pour la vie privée des personnes. Quant aux traitements soumis actuellement à autorisation, le régime d’autorisation pourra être maintenu par le droit national (par exemple en matière de santé) ou sera remplacé par une nouvelle procédure centrée sur l’étude d’impact sur la vie privée. De nouveaux outils de conformité :

Les « études d’impact sur la vie privée » (EIVP ou PIA)Pour tous les traitements à risque, le responsable de traitement devra conduire une étude d’impact complète, faisant apparaître les caractéristiques du traitement, les risques et les mesures adoptées. Concrètement, il s’agit notamment des traitements de données sensibles (données qui révèlent l’origine raciale ou ethnique, les opinions politiques, philosophiques ou religieuses, l’appartenance syndicale, les données concernant la santé ou l’orientation sexuelle, mais aussi, fait nouveau, les données génétiques ou biométriques), et de traitements reposant sur « l’évaluation systématique et approfondie d’aspects personnels des personnes physiques », c’est-à-dire notamment de profilage. Si l’organisme ne parvient pas à réduire ce risque élevé par des mesures appropriées, il devra consulter l’autorité de protection des données avant de mettre en œuvre ce traitement. Les « CNIL » pourront s’opposer au traitement à la lumière de ses caractéristiques et conséquences. Une obligation de sécurité et de notification des violations de données personnelles pour tous les responsables de traitementsLes données personnelles doivent être traitées de manière à garantir une sécurité et une confidentialité appropriées. Lorsqu’il constate une violation de données à caractère personnel, le responsable de traitement doit notifier à l’autorité de protection des données la violation dans les 72 heures. L’information des personnes concernées est requise si cette violation est susceptible d’engendrer un risque élevé pour les droits et libertés d’une personne. Le Délégué à la Protection des données (Data Protection Officer)Les responsables de traitement et les sous-traitants devront obligatoirement désigner un délégué :

En dehors de ces cas, la désignation d’un délégué à la protection des données sera bien sûr possible. Les responsables de traitement peuvent opter pour un délégué à la protection des données mutualisé ou externe. Le délégué devient le véritable « chef d’orchestre » de la conformité en matière de protection des données au sein de son organisme. Il est ainsi chargé :

source : CNIL

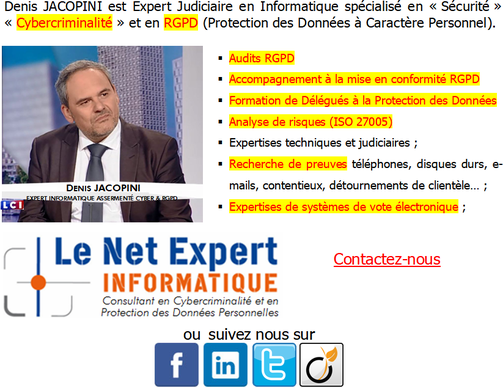

Denis Jacopini anime des conférences et des formations et est régulièrement invité à des tables rondes en France et à l’étrangerpour sensibiliser les décideurs et les utilisateurs aux CyberRisques (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84). Nous animons conférences et formations pour sensibiliser décideurs et utilisateurs aux risques en informatique, découvrir et comprendre les arnaques et les piratages informatiques pour mieux s’en protéger et se mettre en conformité avec la CNIL en matière de Protection des Données Personnelles. Nos actions peuvent être personnalisées et organisées dans votre établissement. Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

|

Original de l’article mis en page : Règlement européen sur la protection des données : ce qui change pour les professionnels | CNIL