Alerte Android : Le pire ransomware jamais détecté fait ses premières victimes

|

Alerte Android : Le pire ransomware jamais détecté fait ses premières victimes |

| Android est à nouveau visé par un malware vendredi 13 octobre : DoubleLocker, un redoutable ransomware, chiffre les fichiers sur le smartphone et change son mot de passe, même s’il n’est pas rooté. Des chercheurs de ESET à l’origine de la découverte expliquent que ce ransomware se cache dans un APK d’Adobe Flash Player ce qui peut augmenter le risque d’une propagation rapide. La seule façon de s’en débarrasser c’est de réinitialiser le smartphone. Ce serait le pire ransomware détecté à ce jour.

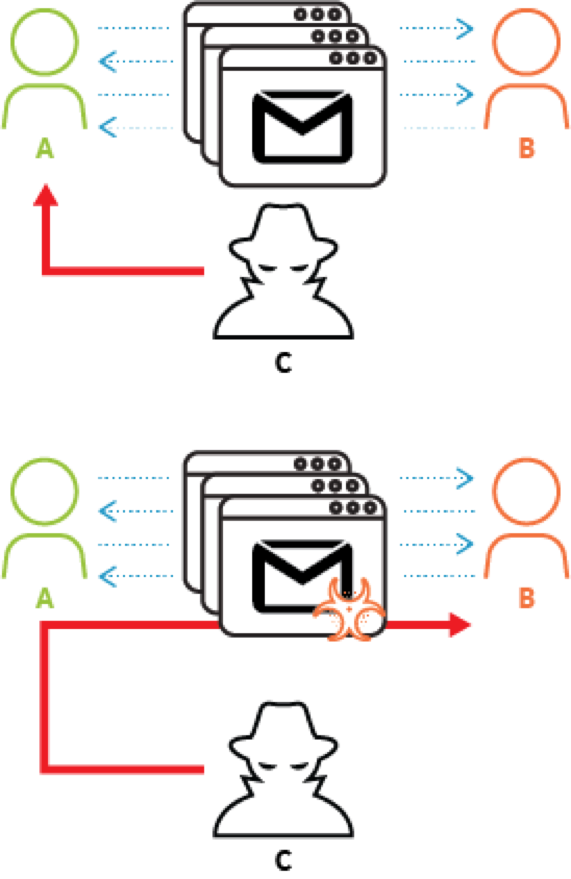

Les chercheurs de ESET viennent de découvrir le premier ransomware Android capable de prendre le contrôle total de votre smartphone. Il parvient à obtenir des droits administrateur même sur des smartphone non-rootés, ce qui le rend extrêmement dangereux. Android/DoubleLocker.A est basé sur un trojan bancaire modifié pour changer le code PIN du smartphone sur lequel il est installé et chiffrer ses données. Les chercheurs précisent qu’un tel mode d’action était jusqu’ici du jamais vu. Android : le pire ransomware jamais détecté, DoubleLocker, bloque et chiffre les smartphonesLe chercheur Lukáš Štefanko à l’origine de la découverte de DoubleLocker ajoute : « à cause du fait qu’il trouve son origine dans un malware bancaire, DoubleLocker pourrait très bien être modifié pour devenir ce que l’on pourrait appeler un malware bancaire-rançon. Un malware à deux étages, qui essaie d’abord de voler vos données bancaires et/ou vider votre compte ou compte PayPal, puis bloque votre appareil et ses données pour exiger une rançon… spéculation de côté, on a détecté la version test d’un tel malware dans la nature pratiquement en même temps, en mai 2017« . On trouve DoubleLocker dans des APK de Flash Player sur de sites compromis méthode déjà utilisée par d’autres malwares. Une fois lancée, l’application lance un service d’accessibilité baptisé Google Play Service. Le malware obtient ensuite tout seul les permissions d’accessibilité, puis les utilise pour activer les droits administrateurs et se définir comme Launcher par défaut. Dès que l’utilisateur appuie sur le bouton Home, le malware est activé. Le PIN est alors changé et les fichiers du répertoire principal chiffrés. Le ransomware demande alors de payer 0.013 BTC dans les 24 heures, soit environ 62 euros au moment où nous écrivons ces lignes. Les chercheurs relèvent que les fichiers chiffrés, qui prennent l’extension .cryeye, ne sont pas supprimés à l’issue de ce délai…[lire la suite]

QUE PROPOSE LE NET EXPERT, (EXPERT INFORMATIQUE ASSERMENTÉ) :

NOTRE MÉTIER :

FORMATIONS EN CYBERCRIMINALITE, RGPD ET DPO : En groupe dans la toute la France ou individuelle dans vos locaux sous forme de conférences, ou de formations, de la sensibilisation à la maîtrise du sujet, suivez nos formations ; COLLECTE & RECHERCHE DE PREUVES : Nous mettrons à votre disposition notre expérience en matière d’expertise technique et judiciaire ainsi que nos meilleurs équipements en vue de collecter ou rechercher des preuves dans des téléphones, ordinateurs et autres équipements numériques ; EXPERTISES TECHNIQUES : Dans le but de prouver un dysfonctionnement, de déposer ou vous protéger d’une plainte, une expertise technique vous servira avant procès ou pour constituer votre dossier de défense ; AUDITS RGPD / AUDIT SÉCURITÉ / ANALYSE D’IMPACT : Fort de notre expérience d’une vingtaine d’années, de notre certification en gestion des risques en Sécurité des Systèmes d’Information (ISO 27005) et des nombreuses formations suivies auprès de la CNIL, nous réaliseront un état des lieux (audit) de votre installation en vue de son amélioration et vous accompagnons dans l’établissement d’une analyse d’impact et de votre mise en conformité ; MISE EN CONFORMITÉ CNIL/RGPD : Nous mettrons à niveau une personne de votre établissement qui deviendra référent CNIL et nous l’assisterons dans vos démarches de mise en conformité avec le RGPD (Réglement Européen relatif à la Protection des Données à caractère personnel). NOS FORMATIONS : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles (Numéro formateur n°93 84 03041 84 (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle)

|

Source : Android : le pire ransomware jamais détecté fait ses premières victimes