Un DSI laisse des backdoors pour pirater son ancien employeur

|

Un DSI laisse des backdoors pour pirater son ancien employeur |

| Un ancien responsable IT de Columbia Sportswear a laissé 2 backdoors pour récupérer des documents commerciaux utiles à son nouvel employeur.

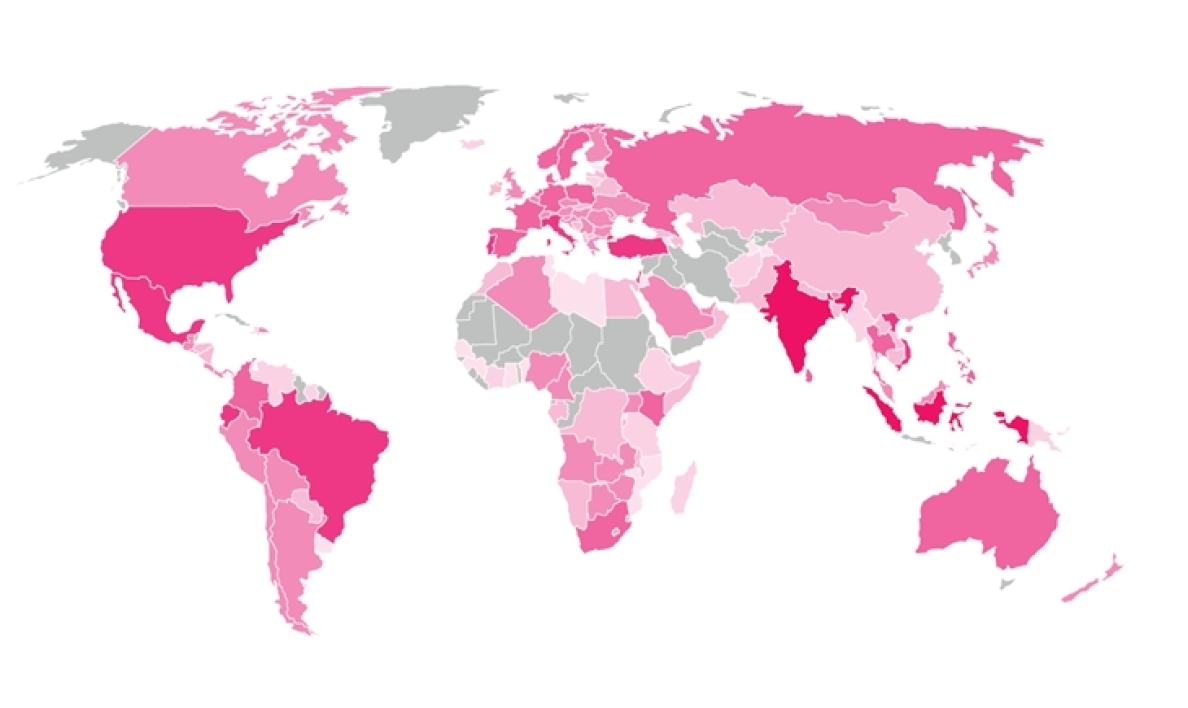

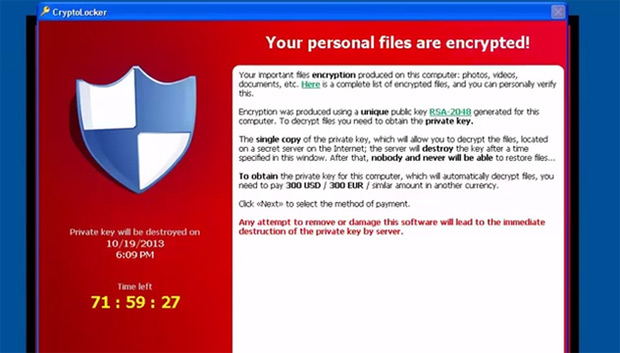

En matière de sécurité informatique, la menace n’est pas uniquement à l’extérieur de l’entreprise, mais aussi à l’intérieur. Columbia Sportswear, fabricant de vêtements de sports, vient d’en faire l’amère expérience. En effet, la Cour de l’Oregon va être amené à se prononcer sur une affaire concernant Michael Leeper, ancien DSI de Columbia Sportswear. Il est accusé de vol de données confidentielles au bénéfice d’un partenaire commercial. Petit rappel historique, Michael Leeper a démarré sa carrière chez Columbia en 2000, comme responsable de l’équipe en charge des PC. Il obtient des promotions pour atteindre le poste de directeur des infrastructures technologiques où il est en charge de la maintenance du système d’information de Columbia et de signer les contrats avec les fournisseurs technologiques. Il était en contact notamment avec Denali, un fournisseur qu’il a rejoint en 2014. Rester dans le réseau de manière masquéeMais, juste avant de partir, le responsable IT se serait créé un compte réseau sous le nom « Jeff Maning », aussi appelé « jmanning ». Ce qui lui aurait permis d’accéder au réseau de Columbia, y compris via le VPN et le VDI de la société. Un accès utilisé plus de 700 fois par Michael Leeper pendant 2 ans, afin de voler des documents sensibles de Columbia (plan d’affaires, budget IT, etc) au profit de Denali selon l’accusation. Il aurait mis en place une seconde backdoor (« svcmon ») liée à un compte utilisé par les administrateurs systèmes pour surveiller l’activité réseau. Avant de partir, Michael Leeper s’y serait octroyé le privilège maximal. Dans sa plainte, Columbia estime que Michael Leeper a eu accès à des e-mails sur des accords commerciaux dans lesquels Denali avait des intérêts financiers. Le prestataire s’est défendu dans un communiqué en indiquant qu’une telle affaire « ne reflète nullement la politique de Denali et ses valeurs ». La société précise coopérer à l’enquête et a donné congé à son CTO, Michael Leeper, afin, officiellement, qu’il puisse organiser sereinement sa défense…[lire la suite] Notre métier : Vous aider à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et vous assister dans vos démarches de mise en conformité avec la réglementation relative à la protection des données à caractère personnel. Par des actions d’expertises, d’audits, de formations et de sensibilisation dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84) Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

|

Source : Quand un DSI laisse des backdoors pour pirater son ancien employeur