Les Français plus vulnérables aux virus propagés par clé USB

|

Les Français plus vulnérables aux virus propagés par clé USB |

| Les logiciels malveillants s’adaptent et les menaces en matière de cybersécurité varient d’un pays à l’autre, révèle une étude menée par la société de sécurité informatique Avira.

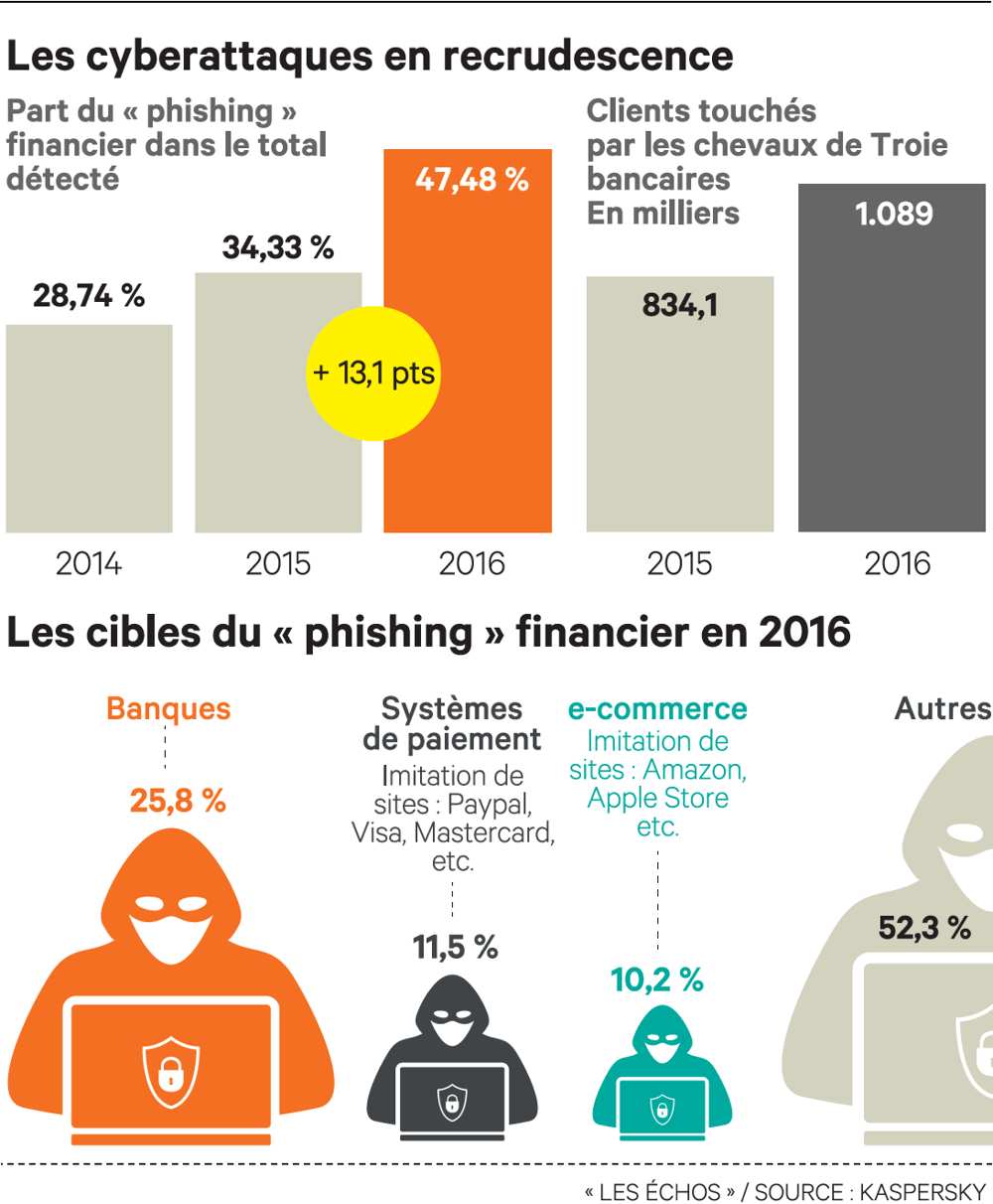

Vols de mots de passe, chevaux de Troie, ver, applications indésirables… En matière de cybersécurité, chaque pays «cultive» son défaut et son logiciel malveillant : tel est le principal enseignement d’une étude publiée lundi par la société de sécurité informatique Avira. Le talon d’Achille de la France – l’un des cinq pays étudiés avec les Etats-Unis, le Royaume-Uni, l’Allemagne et l’Italie – se trouverait… dans la clé USB. Infestée de «vers». Avira a en effet remarqué que le logiciel malveillant le plus fréquent en France était un ver, ou worm en anglais, de son nom technique Verecno.Gen. Son mode de contamination favori ? L’utilisation de clés USB. Celui-ci «n’est pas sans risque, rappelle la société dans son étude. Le ver Verecno est ainsi capable de se propager automatiquement dès que la clé USB est insérée dans l’appareil. Savez-vous d’où vient la clé USB qui vous est tendue ?» Avira délivre un conseil particulier aux Français : «Ne sur-socialisez pas».

A chaque pays son point faibleLes utilisateurs des Etats-Unis sont davantage vulnérables aux chevaux de Troie modifiant le comportement des systèmes d’exploitation Windows de leurs ordinateurs, les Allemands aux kits d’exploitation prospérant sur les défauts de mise à jour, les Italiens aux vols de mots de passe via les emails et les Britanniques au téléchargement d’applications indésirables.

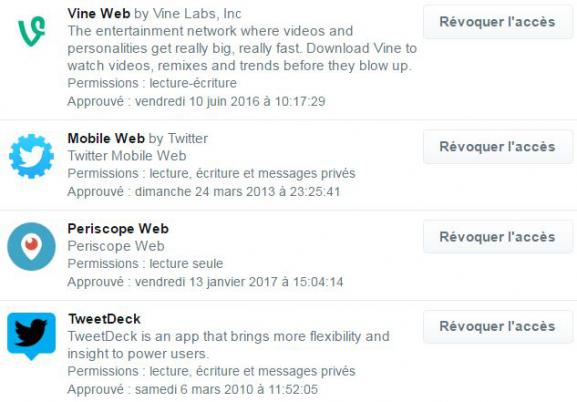

leparisien.fr Notre métier : Vous aider à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et vous assister dans vos démarches de mise en conformité avec la réglementation relative à la protection des données à caractère personnel. Par des actions d’expertises, d’audits, de formations et de sensibilisation dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84) Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

|

Source : Cybersécurité : les Français plus vulnérables aux virus propagés par clé USB – Le Parisien