| Publicité malveillante – Elles se nomment Elena, Yoana, Elise… elles sont toutes éditrices indépendantes et recherchent des espaces publicitaires sur votre blog. Attention, piège à la Publicité malveillante pour casinos.

Des courriers et autres sollicitations commerciales sont légions dans le monde des blogueurs. Achats d’espaces publicitaires, d’articles ou de liens sponsorisés sont des demandes constantes dès qu’un site fonctionne et attire les internautes. Je vais cependant vous mettre en garde contre des promesses venues du ciel 2.0. « Bonjour, je me présente, je m’appelle Yoana et je suis une éditrice indépendante. Je suis intéressée par l’achat d’un espace publicitaire sur votre site http://www.zataz.com . Je souhaite acheter la publication pour un de nos articles, qui contiendra un ou plusieurs liens internes.«

L’espace entre l’url est important à prendre en compte, je vais vous expliquer pourquoi. Les espaces situés entre le début et la fin de l’adresse Internet sont générés par un logiciel qui automatise les courriels. Bilan, Elena, Yoana, Elise… ne savent pas qui vous êtes. Elles (ou ils), il s’agit aussi très certainement de la même personne officiant d’Italie et d’Israel, espèrent une réponse de votre part. Ne mordez pas à son hameçon. « Je peux payer via Paypal sous 24/48h » stipulent les interlocutrices.

Publicité malveillante

Mais que proposent donc ces « dames » ? Tout simplement… des articles et des liens renvoyant sur de faux blogs dédiés aux Casinos. L’idée est simple, plus il y aura de liens vers ces faux blogs, plus ils seront référencés. Plus ils seront référencés, plus les internautes auront envie de cliquer sur les autres adresses Internet proposées par ces faux blogs. Des urls qui dirigent tous vers des casinos illicites, interdits en France.

Elena, Yoana, Elise… ne vendent pas les liens directs vers ces casinos, mais pièges les blogueurs qui seraient tentés. Bref, ne sombrez pas aux sons de ses Calliopes car le prochain son que vous pourriez entendre risque d’être celui d’une convocation par le service central des courses et jeux de la Direction Centrale de la Police Judiciaire.

Fausse publicité mais vrai piège

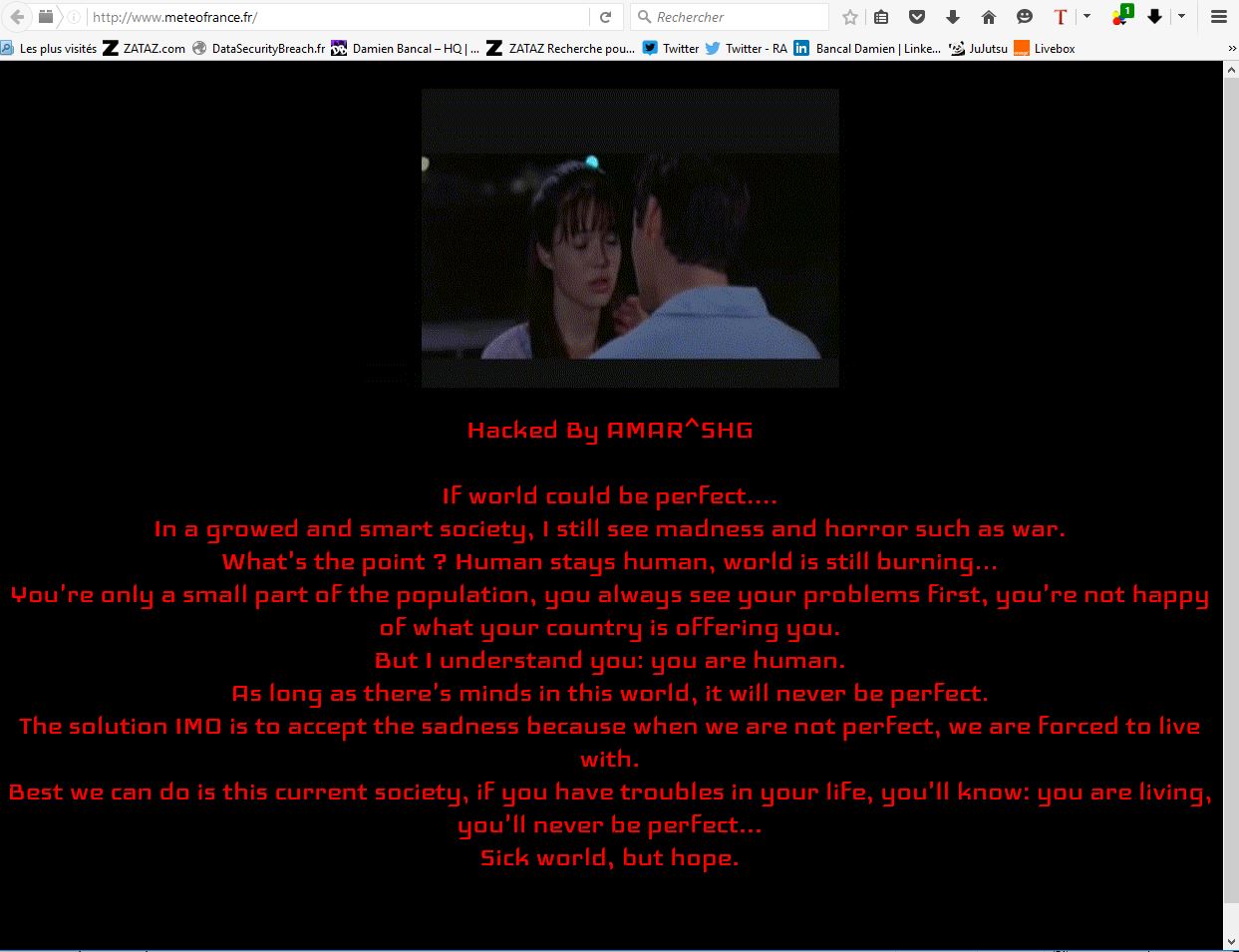

Les sommes varient pour cette publicité malveillante. Selon son emplacement de l’article, sa durée de mise en ligne. J’ai pu constater des propositions pécuniaires, qui m’étaient faites, pouvant aller de 200 à 1.500€. Autant dire que pour un blogueur, la manne financière est loin d’être négligeable. D’autant plus que Elena, Yoana, Elise… fournissent le texte, les photos, les liens. Malines, quelques jours après la diffusion de l’article en question, elles demandent une modification dans les urls, les ancres dédiées à certains mots du texte. Une manipulation permettant un référencement plus « musclé » dans les moteurs de recherche. « C’était de l’argent facile, me confiait il y a quelques temps Clément [prénom modifié], un blogueur. Mon post était en ligne à 16h. J’ai reçu mon paiement à 20h. J’ai modifié l’article et les liens le lendemain. Une semaine plus tard je recevais un avertissement de l’ARJEL... et une convocation devant les policiers.

L’ARJEL veille

Ce qu’oublient de dire les mystérieuses sirènes, les sites qu’elles souhaitent mettre en avant dans la publicité malveillante commercialisée ne sont pas reconnues par l’ARJEL, l´Autorité de Régulation des Jeux en Ligne veille. En France, depuis le 12 mai 2010, l’ouverture à la concurrence et à la régulation du secteur des jeux d’argent et de hasard en ligne ne permet plus aux blogueurs d’afficher n’importe quel site dédié aux casinos. Une loi qui s’applique à toute personne proposant, en France, une offre de jeux d’argent et de hasard en ligne. Bref, diffuser un article, des liens, vers des casinos et autres portails dédiés aux jeux de hasard non titulaires de l’agrément ARJEL, peut entraîner de sérieux ennuis aux blogueurs ne respectant pas la loi : « Quiconque fait de la publicité, par quelque moyen que ce soit, en faveur d’un site de paris ou de jeux d’argent et de hasard non autorisé en vertu d’un droit exclusif ou de l’agrément prévu à l’article 21 est puni d’une amende de 100 000 €. Le tribunal peut porter le montant de l’amende au quadruple du montant des dépenses publicitaires consacrées à l’activité illégale. Ces peines sont également encourues par quiconque a, par quelque moyen que ce soit, diffusé au public, aux fins de promouvoir des sites de jeux en ligne ne disposant pas de l’agrément prévu à l’article 21, les cotes et rapports proposés par ces sites non autorisés.«

Elena, Yoana, Elise… ne risquent rien, elles sont à l’étranger (Italie, Israël…). En France, 3 ans de prison et 90.000€ d’amende pour « Quiconque aura offert ou proposé au public une offre en ligne de paris ou de jeux d’argent et de hasard sans être titulaire de l’agrément mentionné à l’article 21 ou d’un droit exclusif« . Des peines portées à sept ans d’emprisonnement et à 200 000 € d’amende lorsque l’infraction est commise en bande organisée… [Lire la suite]

Merci à Damien BANCAL l’auteur de cet article pour toutes ces précieuses informations.

Réagissez à cet article

|