| Le FBI soppose à une demande de la justice qui exige de la police américaine quelle présente sa méthode lui ayant permis didentifier des utilisateurs d’un site pédopornographique, en les piratant.

Le FBI n’a absolument aucune envie de dévoiler la méthode secrète qu’il a employé pour pirater plus d’un millier de membres d’un site pédopornographique. Et cela, même si c’est la justice américaine qui lui demande.

C’est en effet ce qu’est en train de révéler le procès visant une personne accusée d’avoir fréquenté cet espace, dont l’accès ne pouvait se faire qu’à travers le réseau d’anonymisation TOR.

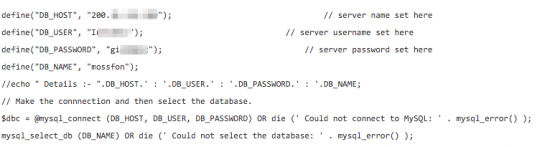

Dans cette affaire, les avocats du prévenu souhaitent connaître la technique utilisée par la police fédérale pour infecter les ordinateurs de ceux qui visitaient Playpen — le nom de ce site pédopornographique — lorsqu’il était encore en ligne.

Pour la défense, il s’agit de tenter de démontrer que le FBI a outrepassé ses prérogatives au cours de l’enquête, en débordant du cadre de son mandat.

Sceau FBI

L’approche du FBI dans l’affaire PlayPen fait polémique outre-Atlantique.

En février, le magistrat a donné suite à cette demande et exigé du FBI qu’il communique à la partie adverse tous les détails de sa méthode de piratage. Mais comme le pointe la BBC, le service de police est particulièrement hostile à cette demande. Un courrier a été adressé cette semaine au juge afin de l’inviter à reconsidérer sa position, estimant que la défense dispose déjà de suffisamment de pièces pour travailler.

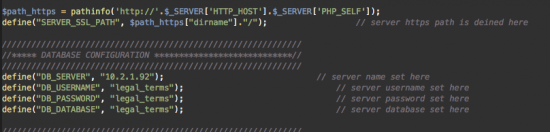

En réalité, l’opposition du FBI vise avant tout à préserver l’intérêt de sa technique. En effet, il se pourrait qu’une communication des détails à la partie adverse affaiblisse l’efficacité de cette méthode. Si celle-ci devient publiquement connue, les failles qu’elle exploite seraient tôt ou tard colmatées par TOR, les navigateurs et les serveurs hébergeant des sites web. De même, les utilisateurs se montreraient aussi plus prudents.

LE FBI VEUT PRÉSERVER L’EFFICACITÉ DE SA MÉTHODE EN LA GARDANT SECRÈTE

C’est sans doute ce scénario que le FBI veut éviter, afin de pouvoir l’appliquer de nouveau à l’avenir si le besoin s’en fait sentir. Et si la position de la police fédérale se défend, celle de la défense, qui agit dans l’intérêt de son client, est tout aussi audible : le FBI a-t-il enfreint son mandat au nom de la loi ? Et la méthode employée est-elle vraiment fiable ? Une erreur au niveau de l’identification de l’internaute est toujours possible.

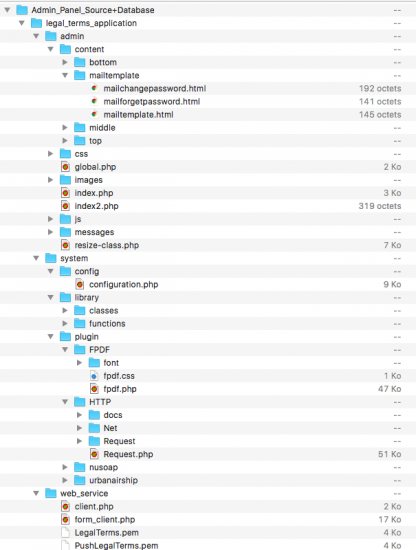

L’affaire Playpen remonte au tout début de l’année 2015, lorsque le FBI réussit à prendre le contrôle des serveurs du site pédopornographique. Plutôt que de le fermer immédiatement, ce qui a aussi provoqué son lot de critiques lorsque l’information a été révélée publiquement, la police opte pour une autre approche, celle du honeypot : le site est demeuré actif pendant près de deux semaines, en utilisant ses propres serveurs, de façon à voir qui se connecte sur Playpen.

Le principe du réseau TOR rappelle celui des couches de l’oignon qui masquent le cœur de la plante.

C’est à ce moment-là que le FBI a utilisé sa fameuse technique pour contaminer le poste informatique des visiteurs, afin, notamment, de récupérer leur véritable adresse IP, qui est habituellement cachée avec le réseau d’anonymisation TOR, puisque la connexion passe par une succession de relais afin de camoufler la géolocalisation du PC d’origine.

Une fois l’adresse IP en main, il a suffit de contacter les fournisseurs d’accès à Internet — en tout cas ceux aux USA — pour avoir l’identité des internautes. Au total, la technique du FBI a permis de collecter pas moins de 1 300 adresses IP… [Lire la suite]

Réagissez à cet article

|