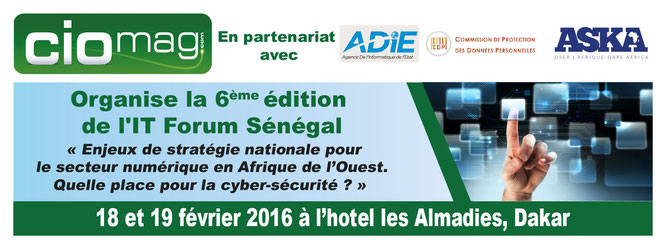

| Colloque, Rencontre, IT Forum pour les managers IT africains

PROGRAMME DU JEUDI 18 FEVRIER 2015

9h00-9h10 DISCOURS DE BIENVENUE

Par M. Mohamadou DIALLO, Directeur de la publication de Cio Mag

9h10-9h20 ALLOCUTION D’OUVERTURE

Approche nationale et régionale en matière de Cybercriminalité

Par M. Yaya Abdoul KANE, Ministre de la Poste et des Télécommunications

9h20-9h30 ALLOCUTION Pays Invité d’honneur

Lutte contre la cybercriminalité, la Côte d’Ivoire renforce son arsenal

Par M. Bruno N. KONE, Ministre de la Postes et des Technologies de la Communication de Côte d’Ivoire, Porte-parole du Gouvernement

9h30-9h50 KEYNOTE SPEAKER

Pas d’Economie Numérique sans cyber-sécurité : Comment faire face aux tendances du numérique tout en maitrisant les défis du Cyberespace ?

Par M. Thierry BRETON, Président Directeur Général d’ATOS

9h50-10h00 KEYNOTE SPEAKER

L’Arrivée des réseaux haut débit, un accélérateur ou un moyen efficace de lutter contre les cyberattaques

Session Introductive

9h50-10h30 2 POINTS DE VUE

– Cybersécurité et protection des données à caractère personnel

Par M. Mouhamadou LO, Président de la Commission de Protection des Données Personnelles (CDP) du Sénégal

– Cybercriminalité : un enjeu international

Par M. Ali Drissa BADIEL, Représentant de l’UIT (Union Internationale des Télécommunications) en Afrique de l’Ouest

Questions / Réponses

10h30-11h00 Pause café et visite des stands

11h00-12h00 Plénière 1

Cloud, Mobilité, big data, internet des objets, Byod : Comment intégrer les nouvelles tendances tout en maîtrisant les nouveaux risques inhérents ?

Modérateur: Commandant Guelpechetchin OUATTARA, Directeur de l’informatique et des Traces Technologiques de Côte d’Ivoire

· Représentant opérateur (Orange/Tigo ou Expresso Télécom)

· M. Chris MORET, Responsable de la Global Business Line CyberSecurity d’Atos Big Data & Secrity

· Dr. Alioune DIONE, Directeur des Systèmes d’Information de la Douane

· Colonel Julien DECHANET, Officier Cyber des Eléments français en Afrique de l’Ouest

· M. Jean-Paul PINTE, Expert International en Cybercriminalité,

· Alain DOLIUM, Co-fondateur et CEO EMEA North America de South Mobile Service,

Questions / Réponses

12h00-13h00 Plénière 2

Plan Numérique et Administration électronique : Quelles perspectives ?

Modérateur : M. Alain DUCASS, Expert en Transformation Digitale

· Présentation des grandes lignes du Plan stratégique pour le numérique (Côte d’Ivoire/Sénégal) Par M Euloge Kipeya SORO, Directeur Général de l’Agence Nationale du Service Universel des Télécommunications ( ANSUT)

· M. Malick NDIAYE Directeur de Cabinet du Ministère des Poste et des Télécommunications du Sénégal

· M. Mouhamed Tidiane Seck, Directeur Associé Performances Management Consulting

· M. Cheikh BAKHOUM, Directeur Général de l’Agence de l’Informatique de l’Etat (ADIE)

. M. Brice DEMOGE, Directeur du développement Secteur Public et Afrique – GFI Informatique

Questions / Réponses

13h00-14h00

Pause Déjeuner

14h00-15h00 Plénière 3

Retours d’expériences : solutions

· Plan de Sauvegarde et réplication des donnée après un incidents

· SAP s’engage pour la préservation du Parc Niokolokoba

· Cloud, l’essentiel pour les entreprises

Par Opérateur (Orange/Tigo ou Expresso Télécom)

· Applications métiers en mode Cloud, GFI informatique / Cegid

– Big data et sécurité, M. Alain DOLIUM, CEO South Mobile Services

Questions / Réponses

15h00-16h00 Plénière 4

Quelles solutions face à l’internationalisation de la cybercriminalité ?

· Modérateur : M. Pape Assane TOURE, Magistrat, Secrétaire général adjoint du Gouvernement

· M. Pape GUEYE, Elève Commissaire de Police, Ancien Chef de la Brigade de lutte contre la cybercriminalité

· M. Jean-François BEUZE, Président Directeur Général de Sifaris

· · M. Ali El AZZOUZI, Président Directeur Général Data Protect

· M. Richard NOUNI, Directeur Général de CFAO Technologies

· Retour d’expériences du secteur bancaire

Questions / Réponses

16h00-16h30

Pause café et visite des stands

16h30-17h30 Plénière 5

Point d’Echange Internet et ouverture du marché des FAI : Vers une amélioration de la qualité de l’Internet au Sénégal ?

Modérateur : M. Mohamadou SAIBOU, Directeur de l’ESMT Dakar

· M. Cheikh BAKHOUM, Président de SENIX (Point d’Echange Sénégal)

· M. Tidjane DEME, Google Afrique

· M. Ali Drissa BADIEL, Représentant de l’UIT (Union Internationale des Télécommunications) en Afrique de l’Ouest

· M. Alex CORENTHIN, Président d’ISOC Sénégal

· Représentant de l’ARTP

Questions / Réponses

17h30-17h45

SDE/Sodeci (Société d’électricité et d’eau de Côte d’Ivoire) face aux enjeux de l’électronique

SEM Sylvestre, Directeur Général de GS2E (Groupement d’intérêt économique de CIE et SODECI).

Clôture

17h45-18h00

DISCOURS DE CLOTURE

Perspectives sur les enjeux du haut débit mobile au Sénégal avec l’arrivée de la 4G

Par M. Yaya Abdoul KANE, Ministre de la Poste et des Télécommunications

PRE-PROGRAMME DU VENDREDI 19 FEVRIER 2015

Réflexion sur les chantiers de Modernisation de l’administration publique – Trois cas

9h00-9h15 Ouverture

DISCOURS D’OUVERTURE

Par M. Alioune SARR, Ministre du Commerce, du Secteur informel, de la Consommation, de la Promotion des produits locaux et des PME du Sénégal

9h15-10h00 Plénière 1

CAS 1 – SIGIF (Système Intégré de Gestion des Informations financières)

Le SIGIF, un enjeu de modernisation et de transparence dans la gestion des comptes publics

· Gestion intégrée des finances publiques : Retour d’expériences de la Côte d’Ivoire

Par Nongolougo SORO, Directeur Général de la SNDI

· Direction Générale de la comptabilité publique et du Trésor

· M. Ibrahima FAYE, Chef de l’Equipe Projet SIGIF au Ministère de l’Economie des Finances et du Plan

· M. Frédéric MASSE, VP SAP

· M. Jean-Michel HUET, Associé BearingPoint

Questions / Réponses

10h00-11h00 Plénière 2

CAS 2 – GUICHET UNIQUE

Guichet unique et impact sur le Doing business

· Directeur du commerce au Ministère du commerce

· Ibrahima DIAGNE, DG de Gaindé 2000

· Représentant de l’Apix

· Dr. Alioune DIONE, DSI de la Douane Sénégalaise`

Questions / Réponses

11h00-11h20

Pause café et visite des stands

11h20-12h00 Plénière 3

CAS 3 – FICHIER D’ETAT CIVIL

Modernisation du Fichier d’état civil, quel enjeu pour la gouvernance locale ?

Modérateur: André GRISSONNANCHE, PDG Exense

– M. Frédéric Massé, VP SAP,

– Mme Emilie Scalier, GDexpert

– M. Mouhamed Tidiane Seck, Directeur Associé Performances Management Consulting

– Jean-Pierre La Hausse de la Louvière, CEO d’iSTEC

– ADIE

– Ministère de l’Intérieur

– Direction de l’état civil

Clôture

12h00-12h20

DISCOURS DE CLOTURE

Par M. Abdoulaye Diouf SARR, Ministre de la gouvernance locale, du développement et de l’aménagement du territoire du Sénégal

12h20

Cocktail déjeunatoire

Réagissez à cet article

|

![[rappel] Les Anonymous s'en prennent au gouvernement français [rappel] Les Anonymous s'en prennent au gouvernement français](http://www.lenetexpert.fr/wp-content/uploads/2016/01/denis-jacopini-expert-informatique-vous-informe-03-21.jpg)