Les données biométriques de tous les Français dans un fichier commun. Utile ou risqué ?

|

Les données biométriques de tous les Français dans un fichier commun. Utile ou risqué ? |

| Un fichier unique, baptisé « Titres électroniques sécurisés » (TES). Ce fichier a un rôle-clé : rassembler dans une même base de données les données personnelles et biométriques des Français pour la gestion des cartes nationales d’identité et des passeports. Mais il suscite de vives inquiétudes.

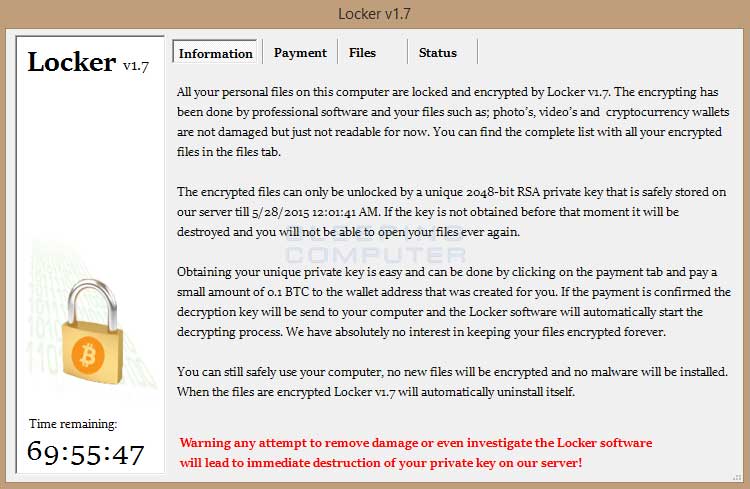

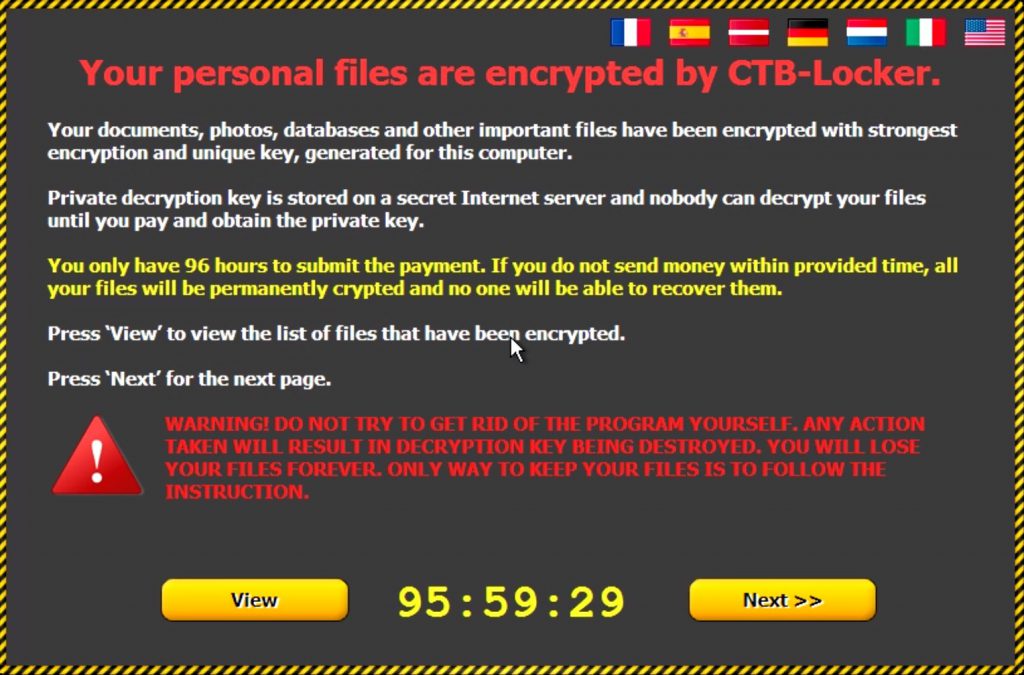

À la toute fin du mois d’octobre, le gouvernement a fait publier un décret qui donne le coup d’envoi à la création d’un fichier qui rassemblera les données personnelles et biométriques de la quasi totalité des Français. Destiné aux passeports et aux cartes nationales d’identité, il inquiète par son ampleur et la nature des informations qu’il est amené à recevoir. Nous vous expliquons de quoi il en retourne en quelques questions. À QUOI ÇA SERT ?Le fichier en question, dénommé « Titres Électroniques Sécurisés » (TES), a vocation à être une base de données centrale rassemblant des informations personnelles et biométriques relatives aux détenteurs d’un passeport et / ou d’une carte nationale d’identité. Il remplace deux fichiers précédents, l’un pour le passeport l’autre pour la carte nationale d’identité. QUELLES SONT LES ALTERNATIVES ?Était-il possible de faire autrement ? Pour la commission nationale de l’informatique et des libertés (CNIL), sans aucun doute. Dans sa délibération, elle évoque un « composant électronique sécurisé dans la carte nationale d’identité » qui « serait de nature à faciliter la lutte contre la fraude documentaire, tout en présentant moins de risques de détournement et d’atteintes au droit au respect de la vie privée » Elle ajoute que cette solution, qui n’a pas été censurée par le Conseil constitutionnel quand un précédent texte du même acabit a été présenté sous une autre majorité, « permettrait de conserver les données biométriques sur un support individuel exclusivement détenu par la personne concernée, qui conserverait donc la maîtrise de ses données, réduisant les risques d’une utilisation à son insu ». SUIS-JE DÉJÀ FICHÉ ?En pratique, oui. Il existe déjà deux fichiers, l’un pour le passeport, l’autre pour la carte nationale d’identité. La nouvelle base de données n’est que le prolongement de ce qui existait déjà. À moins de n’avoir jamais possédé ces titres (ils ne sont pas obligatoires), vous figurez déjà certainement dans ces fichiers. Seuls les enfants en bas âge peuvent y échapper, si aucune demande de titre d’identité n’a été faite. EST-CE ACTÉ ?Le système TES existe déjà pour le passeport et, pour les demandes de passeport, le dispositif n’est pas modifié par le décret ; TES est donc actif. Quant aux demandes de cartes, la CNIL nous précise que le nouveau dispositif entrera progressivement en vigueur, selon les arrêtés mentionnés dans le décret ; les empreintes seront prises à partir des dates de ces arrêtés ; le tout doit être finalisé avant le 31 décembre 2018. POURQUOI C’EST DANGEREUX ?« Ce que la technique a fait, la technique peut le défaire » prévient le sénateur PS Gaëtan Gorce, commissaire de la CNIL, dans une interview à Libération. Aujourd’hui, l’exécutif a pris des dispositions pour éviter certaines dérives (croisement ou remontée de données) et assurer un bon niveau de sécurité, ce que la CNIL reconnaît dans sa délibération. Mais demain ? Comme nous l’indiquions dans notre sujet, maintenant que la base existe il pourrait bien y avoir un jour la tentation de l’utiliser pour faire de la reconnaissance automatisée des visages avec des caméras de surveillance. Un futur gouvernement, moins scrupuleux sur les questions de libertés publiques, pourrait vouloir l’employer autrement. Après tout, ne sommes-nous pas en guerre contre le terrorisme ? QU’EN PENSE LA CNIL ?La CNIL, garante du respect des libertés et de l’équilibre des traitements automatisés de données, fait part de « plusieurs réserves » dans sa délibération. Le contournement du législateur est regretté, au regard de « l’ampleur inégalée de ce traitement et du caractère particulièrement sensible des données qu’il réunira ». La commission demande une « évaluation complémentaire du dispositif ». QUELS SONT LES RECOURS ?Le gouvernement ayant fait le choix de passer par un décret, il n’a pas été possible de discuter de la création de ce fichier au cours de son parcours parlementaire s’il avait été présenté sous la forme d’un projet de loi. Interrogé à ce sujet par Libération, le sénateur PS Gaëtan Gorce, commissaire de la CNIL, explique qu’il doit être possible d’attaquer le décret par un recours devant le Conseil d’État Notre métier : Sensibiliser les décideurs et les utilisateurs aux risques liés à la Cybercriminalité et à la Protection des Données Personnelles (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84). Denis JACOPINI anime dans toute le France et à l’étranger des conférences, des tables rondes et des formations pour sensibiliser les décideurs et les utilisateurs aux risques liés à la Cybercriminalité et à la protection de leurs données personnelles (Mise en Place d’un Correspondant Informatique et Libertés (CIL) dans votre établissement. Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

|

Original de l’article mis en page : Le fichage biométrique des Français en 7 questions – Politique – Numerama