| Pour la première fois, une étude, réalisée par la société de cybersécurité Trend Micro, s’est penchée sur l’organisation de la sphère cybercriminelle française. D’après ses estimations, 40.000 escrocs réalisent un chiffre d’affaires compris entre 5 et 10 millions d’euros par mois.

À quoi ressemble l’économie souterraine de la cybercriminalité française ? Combien de hackers malveillants y prospèrent ? Comment s’organisent-ils, que vendent-ils et combien gagnent-ils ? Pour la première fois en France, une étude, réalisée par l’entreprise de cybersécurité Trend Micro et publiée ce mercredi, donne des réponses. Pendant un an, ses équipes de R et D ont scruté les marchés souterrains nationaux et compris ses spécificités.

Le panorama dressé, plutôt inquiétant, révèle les dessous du « web underground » français. Un écosystème criminel qui prospère dans le darknet (l’internet caché), mais qui apparaît très bien organisé, en pleine professionnalisation et… en pleine croissance.

40.000 cybercriminels dans une centaine de places de marché

Selon les estimations de l’auteur de l’étude, qui souhaite rester anonyme, le cybercrime français se compose de 40.000 individus. Un chiffre « relativement faible » par rapport aux marchés plus importants comme la Russie ou les États unis, mais comparable à celui de l’Allemagne. Ce chiffre a été obtenu en compilant et en pondérant le nombre de membres de la centaine de « marketplaces » du darknet, c’est-à-dire les forums de discussions qui sont indispensables aux hackers pour organiser leurs fraudes.

Quel est le profil de ces cybercriminels ? Bien évidemment, tout le monde utilise un ou plusieurs pseudo, des plus loufoques aux plus lyriques. Mais les connaisseurs de ce milieu estiment qu’il s’agit surtout d’hommes jeunes, entre 20 et 30 ans. Au regard de leurs compétences techniques, certains sont « certainement des développeurs professionnels« . On assiste aussi au retour en force des anciens « spammers nigérians », les escrocs qui envoyaient des courriels pour demander de l’aide dans les années 1990 et 2000, et qui se reconvertissent désormais dans les virus informatiques.

Relatif soulagement : la plupart des 40.000 cybercriminels français ne vivent pas exclusivement de cette activité. Seule une petite centaine d’entre eux seraient « de vrais pros ». Les autres sont plutôt à la recherche d’un complément de revenus. Mais cela n’empêche pas cet écosystème de prospérer. D’après les données de la Gendarmerie nationale et de la Police nationale, la cybercriminalité française générerait entre 5 et 10 millions d’euros de chiffre d’affaires tous les mois.

Armes, drogues, données bancaires

Les places de marché, qui attirent au moins plusieurs milliers, voire une dizaine de milliers d’utilisateurs chacune (la plupart du temps, les hackers sont membres de plusieurs forums) sont très bien structurées, avec des sous-sections clairement identifiées en fonction des « besoins » : armes, logiciels malveillants, drogues…

Comment s’organise ce commerce ? « Généralement, il existe trois canaux de vente de biens et de services illégaux au sein de l’underground français », décrypte l’étude. Certains fraudeurs font la promotion de leurs produits directement sur les places de marchés. D’autres, plus paranoïaques, guettent les messages et contactent eux-mêmes leurs clients. Enfin, il existe aussi des « autoshops », c’est-à-dire de véritables boutiques gérées par les vendeurs eux-mêmes, dont beaucoup sont accessibles depuis les forums. C’est même la grande spécialité française.

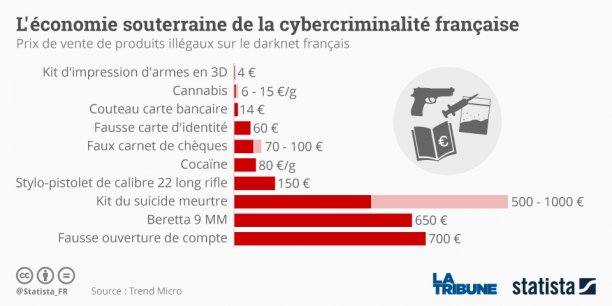

Les vendeurs proposent un catalogue impressionnant de produits illégaux, à des prix très compétitifs. On y trouve des armes discrètes (poings américains, couteaux de petits formats, stylo-pistolets de calibre 22 long rifle), vendues entre 10 et 150 euros. Mais aussi des armes lourdes, vendues entre 650 et 1.800 euros, ainsi que des kits d’impression d’armes en 3D, que l’on peut acquérir pour une poignée d’euros.

Au rayon des stupéfiants, le cannabis se vend entre 6 et 15 euros le gramme, mais on trouve aussi de la cocaïne, de l’héroïne, de la MDMA, du LSD et autres champignons. »Les dealers ne vendent qu’en France pour ne pas se faire détecter lors des transactions transfrontalières », note l’étude. Les autoshops proposent également des fichiers comportant des bases de données personnelles (comme des numéros de carte bancaire) pour environ 400 euros…[lire la suite]

Denis Jacopini anime des conférences et des formations et est régulièrement invité à des tables rondes en France et à l’étranger pour sensibiliser les décideurs et les utilisateurs aux CyberRisques (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84).

Nous animons conférences et formations pour sensibiliser décideurs et utilisateurs aux risques en informatique, découvrir et comprendre les arnaques et les piratages informatiques pour mieux s’en protéger et se mettre en conformité avec la CNIL en matière de Protection des Données Personnelles. Nos actions peuvent être personnalisées et organisées dans votre établissement.

Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

Réagissez à cet article

|