La cybercriminalité a de belles années devant elle

|

La cybercriminalité a de belles années devant elle |

| Les prochaines années laissent entrevoir de beaux moments pour les cybercriminels de tout acabit. Les raisons expliquant cela sont nombreuses. Quelles sont-elles?

Suivre la scène de la sécurité informatique a ceci de particulier : c’est à la fois fascinant et grandement décourageant. C’est d’autant plus décourageant que les tendances présentes au cours des derniers mois laissent entrevoir de beaux jours pour les cybercriminels. Essentiellement, quatre raisons expliquent cela.

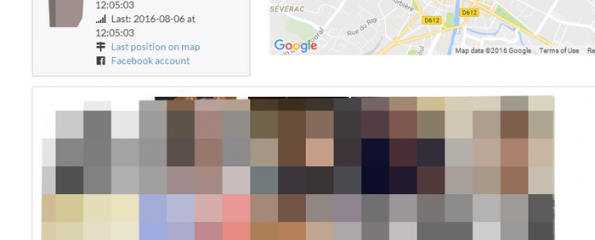

La multiplication des cibles potentielles La première raison est assez évidente : il y a de plus en plus de cibles disponibles pour les criminels. La surmultiplication du nombre de plateformes exploitant Internet a pour effet de toutes les transformer en des opportunités potentielles pour des gens malintentionnés. La manifestation la plus flagrante de cette surmultiplication se transpose dans la fulgurante montée de l’Internet des objets. Ce nouvel eldorado porte toutefois les gènes de sa propre insécurité. En effet, le marché est meublé par une multitude de joueurs, et leur intérêt porté à la chose sécuritaire est tout aussi variable. Ainsi, alors que l’objectif est d’occuper le marché le plus rapidement possible, bon nombre de joueurs impliqués dans la course à l’Internet des objets arrivent sur le marché avec des produits qui sont, volontairement ou involontairement, plus ou moins sécurisés. Bref, nous sommes placés devant un cercle vicieux duquel nous ne pouvons pas nous sortir : plus de technologies signifient nécessairement plus de vulnérabilités et, conséquemment, plus d’opportunités criminelles. De plus, croire que l’on puisse mettre un frein à l’évolution technologique est illusoire.

Le difficile marché de la sécurité Le contexte actuel rend les ressources extrêmement difficiles à conserver ou à acquérir pour les petites et moyennes entreprises qui n’ont pas les moyens d’offrir des salaires élevés. Non seulement manque-t-il de spécialistes en sécurité, mais il manque aussi de plus en plus de pirates black hat sur le marché, faisant en sorte que les cybercriminels eux-mêmes se tournent de plus en plus vers des modèles de sous-traitance pour effectuer leurs opérations. Ce manque d’expertise a pour effet de rendre l’économie globalement plus ou moins axée sur la sécurité. Certes, certains secteurs ont les moyens de leurs ambitions, mais le contexte actuel rend ces ressources extrêmement difficiles à conserver ou à acquérir pour les petites et moyennes entreprises qui n’ont pas les moyens d’offrir des salaires élevés. Les effets sont bien sûr conséquents : la situation engendre une sécurité bien inégale, avec le lot de vulnérabilités qu’elle impose.

La rentabilité évidente Autre point extrêmement important pour expliquer pourquoi la cybercriminalité aura le vent dans les voiles? C’est lucratif. La logique criminelle est relativement simple : il s’agit de faire le plus d’argent possible, le plus facilement possible. En somme, c’est le capitalisme en action. Dans le domaine de la cybercriminalité, cela fonctionne décidément. On estime à 445 milliards de dollars US le marché de la cybercriminalité. Bon, je vous entends déjà geindre et dire que c’est fort de café. Soit. Admettons que ce soit la moitié moins, c’est tout de même 222 milliards, batinse! Pour rappel, le budget du Canada est d’environ 290 milliards de dollars CA. C’est donc payant, et c’est bien dommage, mais les conséquences de la cybercriminalité sont minimes. Les chances d’arrêter les criminels sont plutôt basses (voir point suivant) et les peines encourues ne sont pas adaptées.

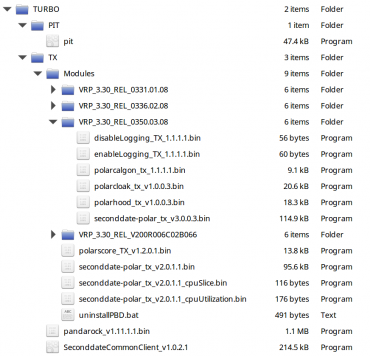

L’incapacité d’action des agences d’application de la loi Les cybercriminels ont donc le beau jeu, puisque le risque de se faire prendre est extrêmement bas. En effet, les forces policières sont mal équipées pour confronter la cybercriminalité, faisant en sorte que trop souvent, elles doivent capituler devant les actions commises par les criminels. Dans les cas les plus extrêmes, les agences tenteront de déployer les efforts nécessaires pour faire culminer une enquête, mais cela se fera à grands coups de contrats avec le secteur privé afin de se procurer l’expertise nécessaire pour résoudre le crime en question. Le fait que le FBI ait versé un montant de 1,3 million à un groupe de «chercheurs en sécurité», considérés par plusieurs comme ayant des mœurs on ne peut plus douteuses, pour accéder aux données présentes dans l’iPhone du terroriste de San Bernardino en est, en soi, la manifestation la plus éloquente. Lutter contre la cybercriminalité demande essentiellement quatre choses. Une culture particulière, une collaboration internationale, des moyens et des techniques disponibles, et des compétences de pointe dans le domaine des technologies. Le dur constat qu’il faut faire, c’est qu’outre la collaboration internationale, les autorités compétentes n’ont pas les moyens pour atteindre les trois autres prérequis. Par conséquent, la vaste majorité des corps policiers ne s’attaqueront aux cybercrimes que lorsque les infractions sont trop exagérées.

La somme de toutes les peurs Au final, ce qui est le plus inquiétant dans cette situation, c’est que plus le temps avance, plus les réseaux de cybercriminels deviennent solides, sophistiqués et ont de plus en plus de moyens. Les laisser agir en toute impunité a pour effet de les rendre toujours plus coriaces, ce qui rendra la tâche de lutter contre eux d’autant plus difficile à long terme. Il faudra que l’on prenne le problème à bras le corps une fois pour toute, sinon, nous risquons d’avoir de mauvaises surprises dans les prochaines années. Article original de branchez-vous.com

|

Original de l’article mis en page : La cybercriminalité a de belles années devant elle | Branchez-vous