Combien y a-t-il d’attaques par rançongiciel en France ?

On ne le sait pas avec précision, nous n’avons pas fait d’étude précise à ce sujet. Statistiquement, le rançongiciel ne correspond pas à une infraction pénale précise et il recoupe parfois l’intrusion dans un système automatisé de traitement de données. Il faudrait affiner le cadre car nous avons besoin de connaître l’état de la menace.

Avez-vous quand même une idée de l’évolution du phénomène ?

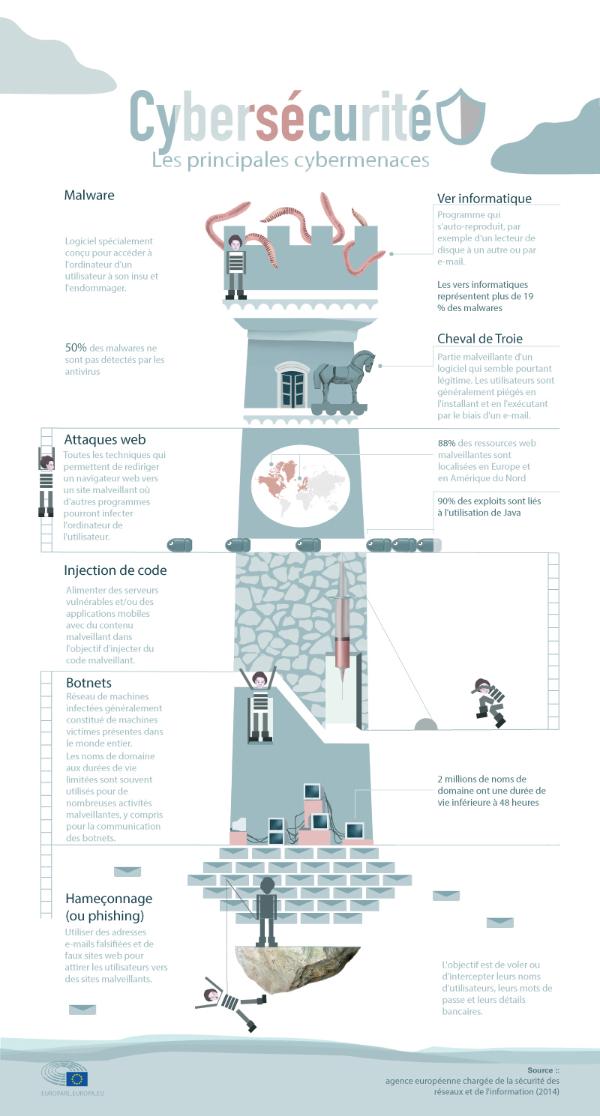

L’extorsion numérique est clairement à la hausse, c’est la grande tendance en termes de cybercriminalité depuis 2013. Tout le monde est ciblé : les particuliers, les entreprises, même l’Etat. Les attaques gagnent en sophistication et en intensité. Il y a aussi une industrialisation et une professionnalisation. La criminalité informatique est une criminalité de masse : d’un simple clic on peut atteindre des millions de machines. Désormais, il n’y a plus besoin de vous mettre un couteau sous la gorge ou de kidnapper vos enfants, on s’en prend à vos données.

Les victimes ont-elles le réflexe de porter plainte ?

Certaines victimes paient sans porter plainte. Ce calcul est fait par les entreprises qui estiment que c’est plus pratique de payer la rançon – dont le montant n’est pas toujours très élevé, de l’ordre de quelques bitcoins ou dizaines de bitcoins – et qu’en portant plainte, elles terniront leur image et ne récupéreront pas nécessairement leurs données. Elles pensent aussi que payer la rançon coûtera moins cher que de payer une entreprise pour nettoyer leurs réseaux informatiques et installer des protections plus solides. C’est une vision de court terme. Nous recommandons de ne pas payer la rançon afin de ne pas alimenter le système. Si l’on arrête de payer les rançons, les criminels y réfléchiront à deux fois. C’est la même doctrine qu’en matière de criminalité organisée.

Qu’est-ce qui pousse à porter plainte ?

Chaque cas est unique mais généralement, c’est parce que c’est la politique de l’entreprise ou parce que le montant de la rançon est trop élevé.

Qui sont les victimes ?

Il s’agit beaucoup de petites et moyennes entreprises, par exemple des cabinets de notaires, d’avocats, d’architectes, qui ont des failles dans leur système informatique, qui n’ont pas fait les investissements nécessaires ou ne connaissent pas forcément le sujet. Les cybercriminels vont toujours profiter des systèmes informatiques vulnérables.

Quel est votre rôle dans la lutte contre les rançongiciels ?

La première mission, c’est bien sûr l’enquête. Mais nous avons aussi un rôle de prévention : on dit que la sécurité a un coût mais celui-ci est toujours inférieur à celui d’une réparation après un piratage. Enfin, de plus en plus, nous offrons des solutions de remédiation : nous proposons des synergies avec des entreprises privées, des éditeurs antivirus. On développe des partenariats avec ceux qui sont capables de développer des solutions. Si on peut désinfecter les machines nous-mêmes, on le propose, mais une fois que c’est chiffré, cela devient très compliqué : je n’ai pas d’exemple de rançongiciel qu’on ait réussi à déverrouiller.

Quel rapport entretenez-vous avec les entreprises ?

On ne peut pas faire l’économie de partenariats avec le secteur privé. Nous pourrions développer nos propres logiciels mais ce serait trop long et coûteux. Il y a des entreprises qui ont des compétences et la volonté d’aider les services de police.

Parvenez-vous, dans vos enquêtes, à identifier les responsables ?

On se heurte très rapidement à la difficulté de remonter vers l’origine de l’attaque. Les rançongiciels sont développés par des gens dont c’est le métier, et leur activité dépasse les frontières. On a des idées pour les attaques les plus abouties, ça vient plutôt des pays de l’Est. Mais pas tous.

Parvenez-vous à collaborer avec vos homologues à l’étranger ?

Oui, c’est tout l’intérêt d’être un office central, nous sommes le point de contact avec nos confrères internationaux. Il y a beaucoup de réunions thématiques, sous l’égide de l’Office européen de police (Europol), des pays qui mettent en commun leurs éléments et décrivent l’état d’avancement de leurs enquêtes. C’est indispensable de mettre en commun, de combiner, d’échanger des informations. Il peut y avoir des équipes d’enquête communes, même si ça ne nous est pas encore arrivé sur le rançongiciel.

De plus en plus d’enquêteurs se penchent sur le bitcoin – dont l’historique des transactions est public – comme outil d’enquête. Est-ce aussi le cas chez vous ?

C’est une chose sur laquelle on travaille et qui nous intéresse beaucoup. S’il y a paiement en bitcoin, il peut y avoir la possibilité de remonter jusqu’aux auteurs. C’est aussi pour cela que l’on demande aux gens de porter plainte même lorsqu’ils ont payé.