| Si la section « Vous connaissez peut-être » vous faisait parfois flipper en vous proposant des profils précis et éloignés de vos réseaux habituels, vous n’avez encore rien vu.

La section « Vous connaissez peut-être » (« People you may know ») de Facebook est une source inépuisable de spéculations. Cette fonction, en apparence sympathique puisqu’elle nous propose d’ajouter de nouveaux amis, semble détenir des informations très personnelles sur chacun d’entre nous.

- Une journaliste de la rédaction s’est ainsi vu proposer un flirt dont elle n’avait pas noté le téléphone dans son portable ;

- un autre collègue s’est vu proposer un pote qu’il n’a pas revu depuis 10 ans et qui venait de lui envoyer un mail ;

- une autre enfin, sa femme de ménage, dont elle a le numéro de téléphone dans son portable, mais avec laquelle elle n’a jamais eu aucune interaction en ligne.

Beaucoup ont aussi vu apparaître des gens rencontrés sur des applis de rencontre comme Tinder ou Grindr. Plutôt embarrassant, non ?

Folles rumeurs

Entre nous, les mots de « magie noire » et « espionnage » sont prononcés. Sur Internet, les rumeurs les plus folles circulent sur la façon dont cet algorithme plutôt intrusif fonctionnerait.

- Il existerait un « profil fantôme » de chacun d’entre nous, pré-rempli et automatiquement activé dès notre inscription.

C’est la théorie d’un utilisateur de Reddit. Il raconte avoir créé un profil anonyme avec un mail jamais utilisé et s’être vu proposer plein de contacts connus.

- A Rue89, on en formule une autre pour se faire peur : Facebook nous proposerait aussi les personnes qui nous « stalkent » (espionnent en ligne) ou que nous avons récemment « stalkées ».

Je découvre que cette rumeur existe déjà, et que beaucoup d’utilisateurs y croient dur comme fer. Facebook l’a toujours démentie.

- Dans le même genre, la sérieuse BBC affirmait, via des témoignages concordant et une société de sécurité informatique, que Facebook se connectait à des applications type Tinder ou Grindr pour vous faire des suggestions d’amis.

Un journaliste du Huffington Post a fait la même hypothèse. Ce que le réseau social a nié avec force.

Fabrice Epelboin, spécialiste des médias sociaux et entrepreneur du Web, croit les dires de Facebook, comme Vincent Glad :

« Ce serait très dangereux économiquement. Facebook n’est pas une société idiote, elle prend des risques calculés. »

Pour lui, l’explication est beaucoup plus simple :

« Quand on “date” quelqu’un sur Tinder, on lui donne bien son numéro avant, non ? Facebook se connecte en fait à votre répertoire. »

Ah bon ?

Un aspirateur à données, via votre téléphone

On résume. Il faut imaginer l’algorithme de Facebook comme un aspirateur à données géant.

Dans un article du Washington Post, qui fait référence en la matière, il est expliqué que l’algorithme de « Vous connaissez peut-être » est basé sur la « science des réseaux ».

En définissant les réseaux auxquels on appartient, Facebook calcule nos chances de connaître telle ou telle personne. Et il peut même prédire nos futures amitiés. Un peu de probabilités et c’est dans la boîte.

« Ce n’est pas de la magie, mais juste des mathématiques très pointues », apprend-on.

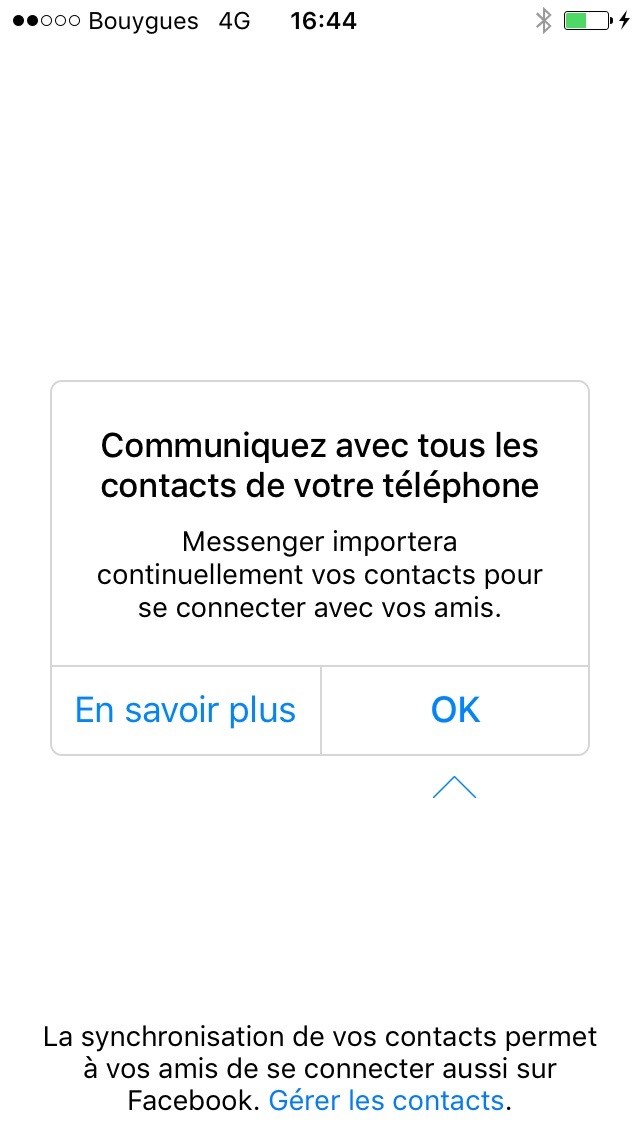

Avertissement de Messenger, dont la « synchronisation » permet au contact de « se connecter sur Facebook »

En fonction des amis que l’on a, de nos interactions plus ou moins fortes et fréquentes avec eux, de l’endroit où on vit, des lieux où on a étudié et travaillé, l’algorithme fait ses calculs. Il tente aussi de définir les personnes « clés » de votre réseau, celles qui vous présentent aux autres. Enfin, il utilise votre géolocalisation, ce qui a probablement mené ce lundi à l’arrestation du voleur de la voiture d’un internaute, qui est apparu dans ses suggestions d’amis.

Surtout, depuis qu’il est arrivé sur votre mobile, via les applis Facebook et Messenger, le réseau social a un tas d’autres informations à mettre sous la dent de leur algo : vos contacts téléphoniques et vos mails.

Vous l’avez autorisé, probablement sans en avoir conscience, au moment de l’installation de l’une et/ou l’autre application.

Le test ultime : le Nokia de Xavier de La Porte

Comme c’était un jour de pluie, j’ai voulu tester la puissance de cet algorithme qui marche donc sur deux pieds :

- La « science des réseaux » ;

- des tonnes de données « scrapées » de notre mobile notamment.

Je décide de créer un compte avec un numéro de téléphone et avec un faux nom. Le mien est déjà lié à un compte, donc Facebook le refuse.

En effet, il est interdit, en théorie, de créer un faux compte ou de doublonner, selon sa politique de « l’identité réelle » – les personnes transgenres en savent malheureusement quelque chose.

Il y a une personne dans ces bureaux qui n’a pas lié son compte Facebook à son numéro. J’ai nommé : Xavier de La Porte. Il possède un charmant Nokia cassé sur le dessus.

Le téléphone de Xavier, bolide de la protection des données

« J’ai 20 contacts dessus, seulement ma famille et mes amis proches », jure-t-il.

Il n’est évidemment pas question d’applications quelconques. Avec le numéro de Xavier, Facebook accepte la création du compte de « Mathilde Machin », 21 ans.

« Mathilde Machin », couverture très discrète

Et là, un truc vraiment effrayant arrive : des dizaines de contacts sont proposés, amis, famille, collègues de bureau, sources de Xavier. Ils ne sont pas dans son répertoire. Et ne sont pas non plus tous amis avec lui sur Facebook. A partir de là, deux hypothèses s’offrent à moi :

- Son compte a été lié un jour à ce numéro de téléphone, et Facebook se rend compte qu’il s’agit de la même personne. Il lui propose logiquement d’ajouter les amis du compte de Xavier.

Mais, Facebook refuse d’ouvrir deux comptes avec le même mail ou le même numéro. Il s’agirait d’une sorte de faille de sécurité, puisque le téléphone sert justement à sécuriser votre compte. Et cela n’expliquerait pas pourquoi Mathilde Machin se voit proposer des personnes qui ne sont pas dans les amis Facebook de Xavier.

- Les contacts proposés sont ceux qui possèdent le numéro de Xavier dans leur répertoire. Et qui ont donné à Facebook l’autorisation de scraper leurs données. Ce qui veut dire que l’algorithme de suggestion est tellement puissant qu’il réussit, en quelques secondes, à « inverser » la recherche.

Facebook, après s’être creusé les méninges un moment – c’est un peu technique –, me confirme la dernière hypothèse.

C’est vertigineux. Mais inscrit noir sur blanc dans les flippantes« Confidentialités et conditions » de Facebook. Qui autorisent l’application à utiliser les « données que vous importez ou synchronisez de votre appareil », type répertoire, mais aussi :

« Les contenus et informations que les autres personnes fournissent lorsqu’elles ont recours à nos services notamment des informations vous concernant, par exemple lorsqu’elles partagent une photo de vous, vous envoient un message ou encore lorsqu’elles téléchargent, synchronisent ou importent vos coordonnées. »

Un algo gourmand

Facebook m’explique donc que l’algorithme se nourrit aussi des données que les autres ont sur vous (votre mail, votre numéro). Pour le dire autrement, quelqu’un qui a votre contact et l’importe dans son appli Facebook va probablement apparaître dans vos suggestions d’amis. C’est aussi fou que les rumeurs. Facebook insiste sur le fait que :

- Le processus est transparent ;

- l’algorithme, gentil, ne cherche qu’à vous faire retrouver vos amis et échanger avec eux ;

- « Facebook ne possède pas et n’utilise pas » votre numéro de téléphone, il s’en sert pour mettre en relation des profils ;

- et les paramètres de votre compte sont personnalisables.

Un samedi soir, vous êtes tombée amoureuse d’un ami d’ami. Le lendemain, vous demandez à l’ami commun son numéro. Vous hésitez à envoyer un message, vous bloquez plusieurs jours. Sachez donc que ce mec, à qui vous n’avez rien envoyé, vous a peut-être déjà vu apparaître dans « Vous connaissez peut-être ». Et qu’il a déjà peur de vous.

Article original de Alice Maruani Rue 89

Réagissez à cet article

|

plusieurs exploits lui permettant d’affecter les appareils Android, ce qui le rend potentiellement dangereux pour tous les téléphones disposant d’une version antérieure à Android 5.1.

plusieurs exploits lui permettant d’affecter les appareils Android, ce qui le rend potentiellement dangereux pour tous les téléphones disposant d’une version antérieure à Android 5.1.

Selon

Selon