Combien vous coûterait le piratage de vos données ?

|

Combien vous coûterait le piratage de vos données ? |

| Un consommateur français sur trois reconnaît que sa loyauté envers une marque diminue après qu’une attaque informatique a porté atteinte aux données qu’il lui avait confié.

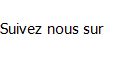

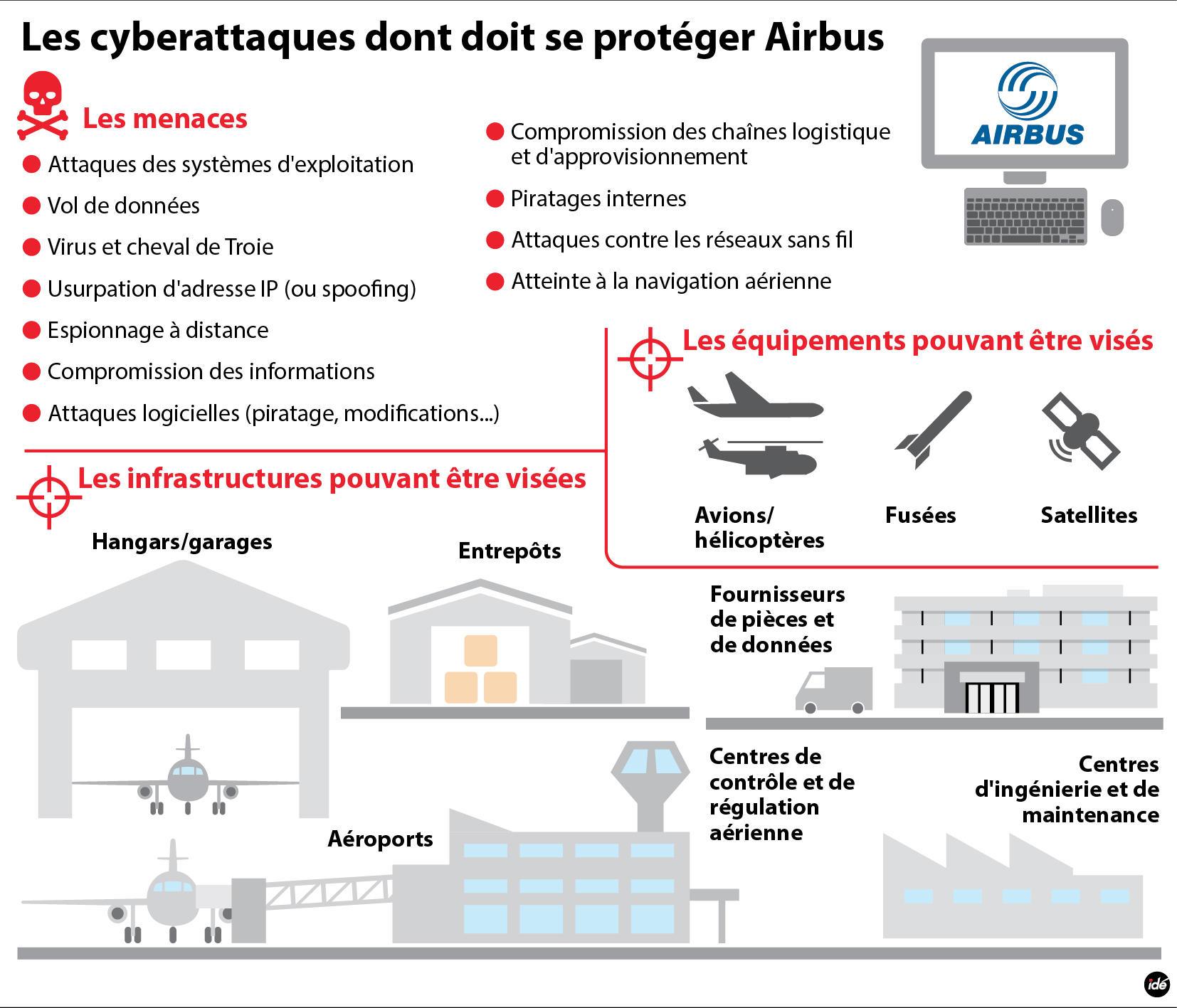

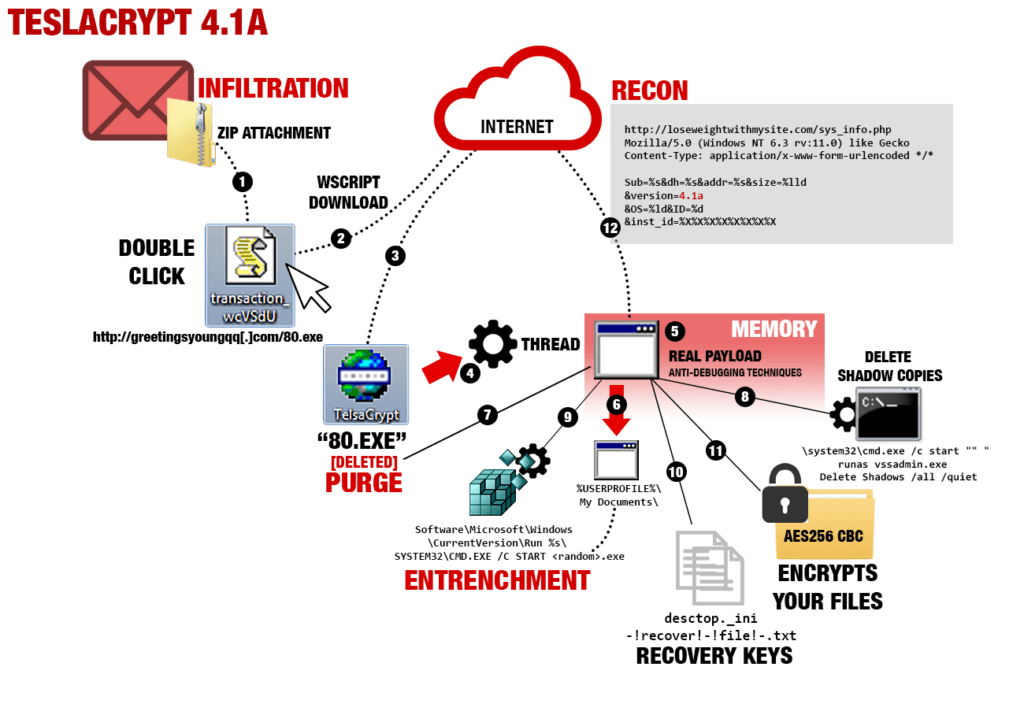

Souvent préparées de longues dates, les attaques informatiques qui frappent les entreprises laissent des traces longtemps après. Publiée aujourd’hui, une étude internationale menée par Vanson Bourne, pour l’éditeur de logiciels de cybersécurité FireEye, souligne que les conséquences de tels épisodes entament la performance commerciale de la société victime, au-delà des dégâts informatiques des premiers jours. « La sécurité des systèmes d’information a un réel impact sur la confiance des consommateurs », affirme Yogi Chandiramani, directeur des ventes en Europe pour FireEye. « En France, l’attaque qui a touché TV5 Monde en avril 2015 et les vols de données chez Orange en 2014 ont particulièrement marqué les esprits », poursuit-il. 34 % des consommateurs français reconnaissent que leur loyauté en tant que client actuel ou potentiel d’une marque diminue après qu’une entreprise a laissé fuiter des données, pointe le questionnaire en ligne envoyé à 1.000 d’entre eux. Un argument de plus pour ceux qui voient les efforts de cyber-sécurité comme un argument de compétitivité . L’atteinte à leurs données personnelles refroidit particulièrement les ardeurs à l’achat des consommateurs. Quand le vol de données est connu, plus de trois Français sur quatre déclarent qu’ils stopperaient leurs emplettes de produits ou services fournis par la victime, surtout si la faute vient de l’équipe dirigeante – ils sont plus conciliants s’il s’agit de l’erreur humaine d’un subordonné. La tendance se confirme au fil des années. D’après l’étude, 61 % des Français déclarent avoir pris en considération la sécurité de leurs données lors de leurs achats en 2015. Ils n’étaient que 53% dans cet état d’esprit en 2014… Après une cyber-attaque, la transparence primeA cette perte de chiffre d’affaires potentiel s’ajoute le risque de poursuite en justice. La moitié des Français déclarent qu’ils engageraient des poursuites contre l’entreprise cyber-attaquée qui n’a pas su protéger leurs données personnelles, volées ou utilisées à des fins criminelles. Aux Etats-Unis, Target et Sony Picture s ont été attaqués en Justice par des procédures de class action, le premier par ses clients, le second par ses salariés. Dès lors, la tentation peut être grande pour une entreprise de garder secret le fait que son système d’information ait été vulnérable à des cyber-criminels. Ce serait pourtant aggraver le mal qui surviendra au moment où, inévitablement à l’heure d’Internet, l’information ressortira. « Les consommateurs pointent les négligences des entreprises mais attendent surtout d’elles de la transparence, 93 % d’entre eux souhaitent être prévenus dans les 24h quand leurs données sont exposées », prévient Yogi Chandiramani.

Des changements dans quelques mois ?Le règlement européen sur la protection des données, qui devrait s’appliquer en France d’ici 2018, prévoit d’imposer aux sociétés de notifier les autorités, voir leurs clients, de toutes atteintes sur les données personnelles des citoyens européens dans les 72h après la découverte du problème. A noter :

L’attaque particulièrement destructrice qui a touché TV5Monde en 2015 devrait coûter près de 10 millions d’euros sur trois ans, uniquement en réparation informatique… [Lire la suite]

|

Source : Cyber-attaque : les coûts d’après, Cybersécurité – Les Echos Business

Les principaux partenaires de l’événement

Les principaux partenaires de l’événement