Qui sont vraiment les Anonymous, ces justiciers du web ?

|

Qui sont vraiment les Anonymous, ces justiciers du web ? |

| Charlie Hebdo, ceux de Novembre 2015 et plus récemment attentats de Nice. A chaque tragédie, les Anonymous se manifestent au travers d’une vidéo dans laquelle ils menacent de faire régner la justice. Mais qui sont ces « hacktivistes » ? Véritables hackers ou grosse supercherie ? Nous avons étudié la question pour vous dire qui sont les Anonymous, ces justiciers du web.

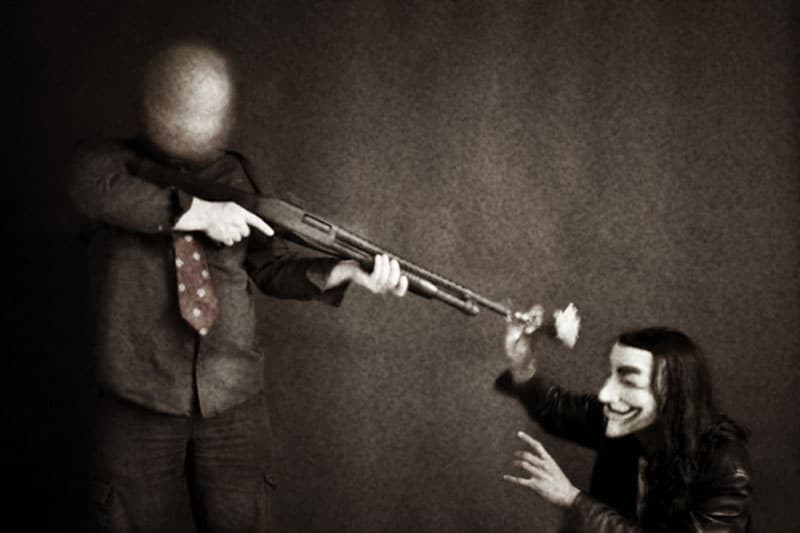

Les Anonymous se sont faits connaître plus que jamais du grand public à la suite des attentats contre Charlie Hebdo. Dans une vidéo publiée quelques heures après le drame, ils promettaient aux terroristes une guerre sans merci. Le 18 Janvier 2015, ils attaquaient le site web de l’agence de l’informatique de l’Etat Sénégalais sur lequel on pouvait lire : Vous avez voulu interdire la caricature de la Une de Charlie Hebdo ? Mauvais choix. Plus tard, à la place de la page d’accueil du site institutionnel on pouvait voir la caricature du prophète Mahomet du journal ainsi qu’un hommage aux 17 victimes des attentats. Cette action figure parmi beaucoup d’autres. Comptes Twitter révélés ou supprimés, sites islamistes bloqués, piratés ou rayés du web. Néanmoins, l’efficacité des Anonymous depuis maintenant plusieurs mois peut interroger. Certains ne prennent plus vraiment ces justiciers du web au sérieux, les accusant de n’être que des adolescents ayant quelques connaissances techniques. Pour en avoir le coeur net, nous avons mené l’enquête. Origine des AnonymousAujourd’hui, les Anonymous font partie du paysage numérique à part entière. Mais sait-on vraiment d’où est né ce mouvement ? Les Anonymous sont-ils des hackers, des informaticiens, des révolutionnaires ou de simples passionnés ? Les mythes sont nombreux mais il convient de rétablir la vérité. Au départ, le mouvement Anonymous n’a absolument rien à voir avec le hacking. A l’origine, le berceau d’Anonymous était un simple site d’images. En 2003, Christopher Poole, un new-yorkais de tout juste 15 ans ouvre un forum dédié aux mangas. Il s’inspire d’un site japonais baptisé 2chan et nomme son propre forum 4chan. L’originalité de 4chan, c’est que les utilisateurs n’ont aucune limite dans les contenus qu’ils partagent. En effet, sur chaque fichier partagé avec la communauté, en lieu et place du nom de l’internaute, le serveur inscrit par défaut la signature « Anonymous ». 4chan connaissant un succès monstrueux, des milliers d’internautes ont alors été baptisés « Anonymous ». Le mouvement était né. Qui sont vraiment les Anonymous ?Comment passe-t-on de site d’image à une communauté de hackers ? Pour bien comprendre, il faut oublier toute idée reçue. La plupart des Anonymous ne sont pas des hackers. Dans les débuts de 4chan, les « Anons » sont avant tout des adeptes du troll, des amateurs de blagues un peu débiles. C’est ce que l’on appelle le mouvement « Lulz » (pluriel déformé de « LOL ») qui consiste à tourner en dérision un peu tout et n’importe quoi. Parfois, les intervenants n’hésitent pas à y glisser une pointe de méchanceté. C’est en 2007 que les Anonymous commencent à s’attaquer à des institutions. L’un des membres de la communauté tombe sur une vidéo de Tom Cruise faisant l’apologie de la scientologie. Toujours dans l’esprit « Lulz » ils la diffusent sur le web. Les scientologues, piqués au vif précisent que la vidéo est soumise à des copyrights, et que toute personne l’exploitant serait traînée en justice. Mal leur en a pris. Les « Anons » ont alors vu dans cette censure comme une atteinte à leur liberté. Ils décident de lancer une opération baptisée « Opération Chanology ». Il s’agira de la toute première opération des « Anons ». Cette première tentative repose sur un procédé que l’on verra se répéter par la suite. « Opération Chanology » consistait à pirater les sites de l’Eglise scientologue en y publiant des affiches et des vidéos parodiques. En parallèle, les Anons ont organisé des manifestations sur le web. Ils se mettent alors en scène dans des vidéos devenues désormais célèbres. Pour conserver leur anonymat, ils portent le masque de Guy Fawkes. Cet anglais avait tenté en 1605 de faire sauter le Parlement de Londres. Dans le Blockbuster hollywoodien « V pour Vendetta », le justicier porte également ce masque. De plus, pour camoufler leurs voix, ils utilisent un logiciel de synthèse vocale qui énonce un texte écrit avec une voix robotique. Jusqu’en 2011, les Anonymous poursuivent leur lutte en gardant le même esprit de liberté, de partage du savoir, des connaissances, des logiciels, des contenus. La seule condition est de ne pas les utiliser à des fins pécuniaires. N’importe qui peut devenir Anonymous, une simple recherche sur le web suffit. Tous les accès aux sites sont libres. A l’époque, la plupart des « Anons » ne sont absolument pas des experts du hacking. Il s’agit simplement de geeks. Ils communiquent sur les forums, sur Facebook, Twitter et autres réseaux sociaux. Les contenus partagés sont des images et des vidéos dont on connaît maintenant la teneur. L’objectif des Anonymous à cette période est de créer une mouvance conduisant à la révolte du peuple face à des pratiques considérées comme liberticides. Leur devise officielle, un tantinet pompeuse, est la suivante : Nous sommes Anonymous. Nous sommes légion. Nous ne pardonnons pas. Nous n’oublions pas. Préparez-vous à notre arrivée. En 2011, le mouvement prend une toute autre ampleur. Des experts en hacking rejoignent les équipes des Anonymous. Mais ces derniers radicalisent le mouvement suite aux propos de HB Gary, un site expert en sécurité, qui affirme avoir identifié une trentaine de membres des Anonymous et qu’il va les dénoncer au FBI. Il ajoute par ailleurs qu’il existe une hiérarchie au sein du mouvement. C’est cette ultime accusation qui a provoqué la colère des membres. Car les « Anons » tiennent à leur modèle de fonctionnement reposant sur le « Hive Mind » (Esprit de ruche). Comme le font les abeilles, les Anonymous sauraient chacun instinctivement quel rôle ils ont à jouer dans une opération. Il n’y a aucune leader, aucune hiérarchie même si certains membres sont plus actifs, plus créatifs ou plus techniques que d’autres. L’image de hacker qui colle à la peau des Anonymous est totalement erronée. La plupart sont des geeks experts en graphisme, en montage vidéo ou en réseaux sociaux. D’autres n’ont même aucune expertise mais contribuent comme ils le peuvent au mouvement. Il y a bien des hackers, mais ils ne sont pas majoritaires. Il s’agit pour la plupart d’entre eux de programmeurs de génie, de chercheurs en sécurité ou encore d’administrateurs système. Le problème aujourd’hui c’est que le mouvement a une telle notoriété que certains petits malins s’en prennent à certains sites sans aucune raison en s’auto-proclamant Anonymous. Comment les Anonymous opèrent-ils ?Malgré tout, après 2011 les opérations se multiplient en utilisant toujours la même technique : des attaques DDoS combinées à une communication sur le web efficace. L’organisation est extrêmement simple. Les Anons lancent une discussion sur un forum sur une opération à venir. Le jour J, les Anonymous du monde entier se retrouvent sur ce même forum pour programmer une saturation des serveurs d’un site ciblé. Pour faire simple, grâce à un logiciel spécifique, tous les membres envoient un nombre de données plus important que le serveur ne peut en supporter. Il « explose », offrant la possibilité aux hackers de prendre la main sur la page d’accueil du site. Entre le 14 et le 18 janvier 2015, à la suite des attentats contre Charlie Hebdo, ce sont 20 000 sites web faisant l’apologie du terrorisme qui ont fait l’objet du même type d’attaque. Le but est de bloquer les moyens de communication des terroristes.

Ainsi, les Anons ont élargi leur champ de travail aux réseaux sociaux qui sont désormais majoritairement utilisés par les terroristes. Ils ont dévoilé par exemple des milliers de comptes appartenant à des djihadistes. Le problème, c’est que ces comptes sont créés plus vite qu’ils ne sont supprimés.

Article original de Romain Vitt

|

Original de l’article mis en page : Anonymous : qui sont vraiment ces justiciers du web ?