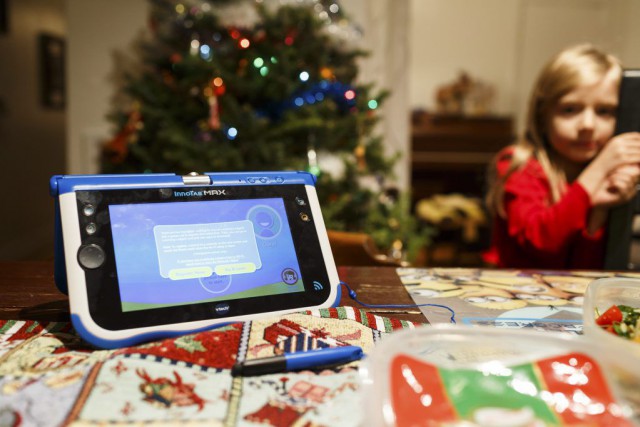

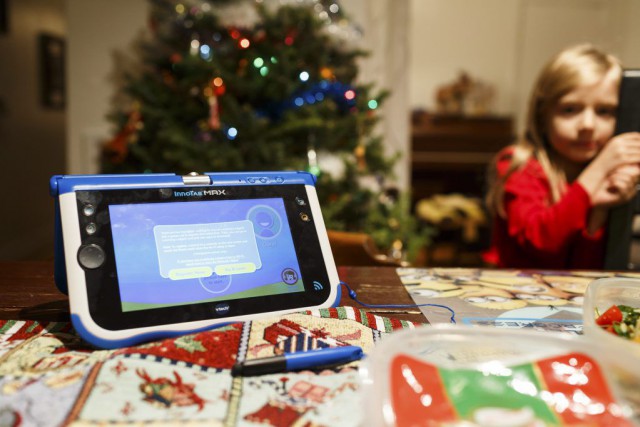

| Lorsque la fille de 6 ans de Jade a développé son cadeau, le soir du réveillon de Noël, la joie a rapidement cédé la place à la déception.

«Un jouet complètement inutile», «une arnaque». C’est en ces mots que cette mère décrit la tablette Innotab max de Vtech, qui se décrit comme le chef de file mondial en jeux éducatifs électroniques pour enfants.

Le fabricant a confirmé, un peu tard aux yeux de nombreux parents, qu’il s’agissait là d’une conséquence de l’importante cyberattaque dont il a fait l’objet il y a plus d’un mois.

Depuis Noël, la page Facebook de la compagnie a été prise d’assaut par des parents déçus et frustrés de ne pas avoir été mis au courant des problèmes avec la tablette d’apprentissage qu’ils ont payée 120$.

«Quelle déception!», écrit Mélyssa Guay. «Ils auraient dû faire preuve d’honnêteté depuis le début et retirer le produit ou s’assurer que les magasins publient un avertissement», renchérit Samantha Taylor.

«Comme ça coûte cher, c’était le seul cadeau pour ma fille et elle ne peut pas l’utiliser», soupire Jade, avec qui La Presse s’est entretenue. «Il y a des choses pires que ça dans la vie, mais c’est une arnaque de vendre un produit qu’on sait défectueux.»

À mi-novembre, la base de données contenue dans le «Learning Lodge» de VTech, ou «Explor@ Park» en français, a été piratée. Explor@ Park est une plateforme sur laquelle les clients téléchargent les jeux et les vidéos. Ce n’est que deux semaines plus tard, le 30 novembre, que l’entreprise établie à Hong Kong a confirmé le piratage de millions de comptes clients et de profils d’enfants.

Les noms, les dates d’anniversaire des enfants ou les mots de passe et adresses courriel des parents ont été piratés. Mais selon le site Motherboard, du groupe Vice, le pirate a aussi mis la main sur des photos des enfants et des messages. VTech n’a toujours pas confirmé ou démenti cette dernière assertion.

Pas de compte, pas de jeux

La plateforme Explor@ Park a donc depuis été suspendue, ce qui rend impossible l’utilisation de certaines applications pour les tablettes InnoTV, InnoTab MAX, InnoTab. De plus, les nouveaux clients ne peuvent créer de compte. Sans ce compte, le WiFi, les vidéos et les jeux ne sont pas accessibles, ont confirmé des parents à La Presse.

«Je savais qu’il y avait eu une brèche informatique, mais nulle part on ne m’a dit que le produit ne fonctionnerait pas», déplore Jade.

Rachelle Lowry, de Red Deer en Alberta, a acheté une tablette VTech sur le site Amazon le 27 novembre et s’est aperçue il y a deux semaines que rien ne fonctionnait.

«Je leur ai écrit à propos du problème deux semaines avant Noël et je n’ai pas reçu de réponse», a-t-elle expliqué à La Presse. Elle s’est résignée à acheter de nouveaux cadeaux à ses trois enfants pour éviter de les décevoir. «Le service à la clientèle n’a rien fait pour m’aider depuis un mois. Ce n’est qu’à Noël qu’ils ont répondu à mon message Facebook […] C’est très frustrant.»

Le 14 décembre, plus d’un mois après l’attaque informatique, VTech Canada avait écrit sur sa page Facebook un message en anglais pour s’excuser de cet «inconvénient». Le 24 décembre, le fabricant a réitéré ses excuses, ajoutant cette fois une version française.

«Nous nous excusons des inconvénients que cette cyber-attaque et la suspension temporaire à Explor@ Park ont pu vous causer», peut-on lire. Il offre maintenant une solution de rechange, soit le téléchargement d’une mise à jour de programme permettant «de débloquer certaines fonctionnalités encore bloquées sur votre tablette et de bénéficier de 3 JEUX que nous vous offrons pour nous excuser des désagréments rencontrés».

Trop peu trop tard, selon Jade, qui croit qu’un avertissement aurait dû se trouver en magasin. Au commerce Toys’R’Us où elle a acheté le jeu, une préposée lui a affirmé le 26 décembre qu’elle n’était pas au courant du problème. Dans les grandes surfaces où nous nous sommes rendues, la tablette ne se trouvait plus. «Ça s’est beaucoup vendu cette année», a indiqué une vendeuse.

Aucun avertissement

Sur les sites internet de différents détaillants, aucun avertissement n’apparaît. Un message se trouve bien sur le site de VTechkids, mais pas sur la page du produit.

La chaîne Toys’R’Us n’a pas rappelé La Presse hier, pas plus que VTech.

Sur son site internet, le fabricant affirme qu’il espère que certaines des fonctionnalités importantes de la plateforme seront utilisables vers la mi-janvier. Rachelle et Jade attendent toujours que la compagnie leur envoie la carte SD pour effectuer la première mise à jour.

«Mais sur Facebook, j’ai lu que certaines personnes se plaignaient que ça ne fonctionnait pas et je n’ai pas beaucoup d’espoir. Je n’ai plus trop confiance», soupire Jade.

Réagissez à cet article

|