| Google a annoncé jeudi qu’il faisait appel de sa condamnation par la Cnil, qui lui reproche une mauvaise application du droit à l’oubli. Mais les arguments publics de Google déforment les termes du débat.

C’était attendu et il est même surprenant que l’officialisation intervienne si tard. Jeudi, c’est par une tribune publiée dans Le Monde que Google a annoncé avoir interjeté appel contre sa condamnation par la Cnil qui lui reproche une mauvaise application du droit à l’oubli, conformément à la position prise par l’ensemble de ses homologues européennes.

Depuis l’arrêt Google Spain du 12 mai 2014, la justice européenne considère que les Européens ont le droit à ce que des résultats qui affichent des éléments de leur vie privée ne soient plus visibles sur le moteur de recherche. La Cour de justice de l’Union européenne (CJUE) avait en effet estimé que l’indexation des pages Web qui contiennent des informations privées constituait un « traitement de données personnelles », et qu’à ce titre les Européens disposaient du « droit d’opposition et de rectification », traduit en France par la loi informatique et libertés de 1981.

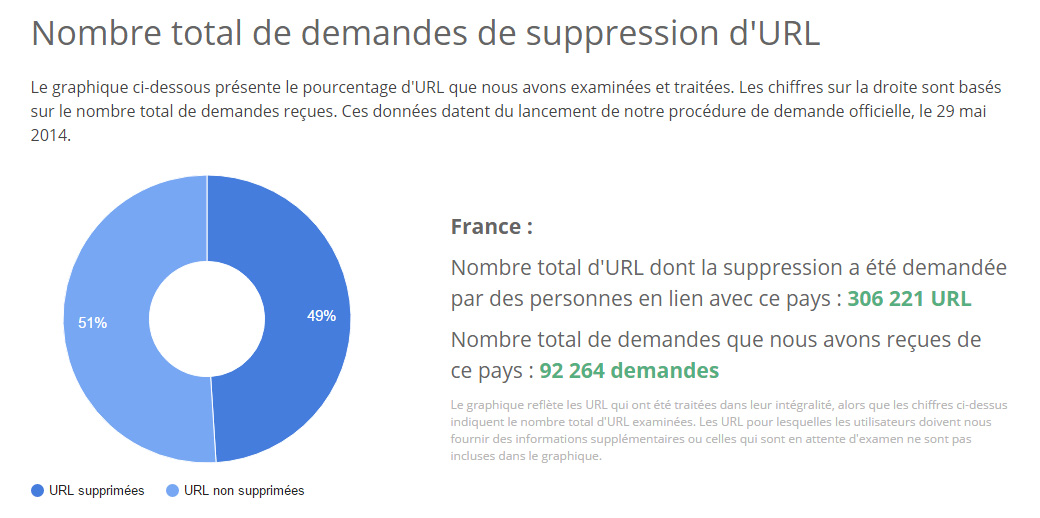

PLUS DE 150 000 RÉSULTATS RENDUS INVISIBLES EN FRANCE

En conséquence, Google a mis en place un formulaire qui permet aux Européens de demander le retrait des résultats qui s’affichent lorsque l’on tape leur nom dans le moteur de recherche. En interne, il a établi une grille d’interprétation qui permet à ses employés de savoir quand accéder à la demande. La CJUE avait en effet laissé à Google la responsabilité d’effectuer l’arbitrage nécessaire entre d’un côté la protection de la vie privée des quidams, et de l’autre le droit à la liberté d’information concernant, par exemple, des personnalités publiques pour lesquelles trouver ou rechercher des informations relèverait d’un intérêt démocratique.

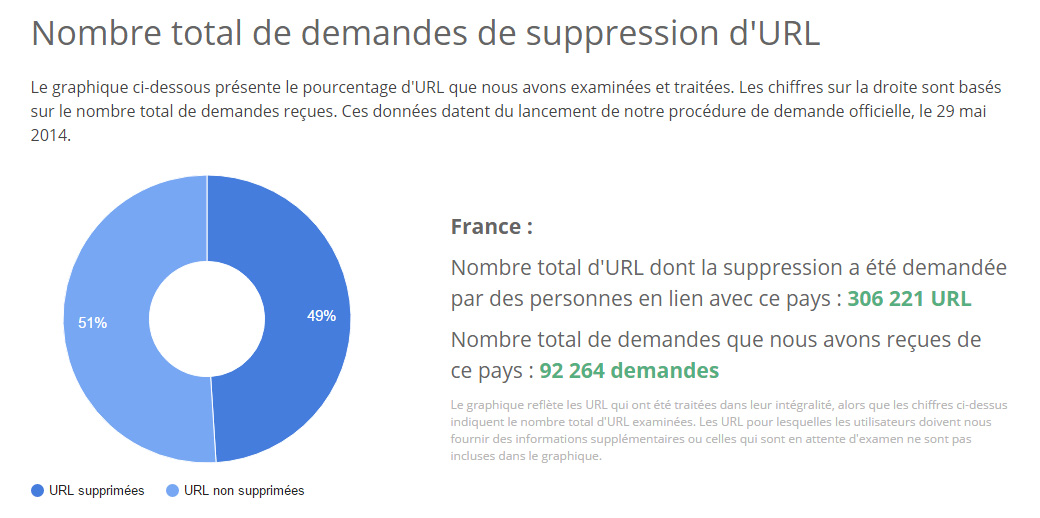

À ce jour, Google a donc reçu des demandes de suppression de 1,5 millions d’URL, et a accepté moins de la moitié d’entre elles. En France, Google a reçu des demandes concernant un peu plus de 306 000 pages web, et a consenti l’effacement pour 49 % d’entre elles. soit un peu plus de 150 000 résultats.

Il est important de comprendre que ces URL sont effacées exclusivement dans les résultats des recherches qui portent précisément sur le nom de la personne concernée. Ils restent dans l’index de Google et peuvent toujours être accessibles par d’autres requêtes plus indirectes, ce que la Cnil n’a jamais reproché à Google.

LE DROIT À L’OUBLI D’UN EUROPÉEN N’EST PAS UNE « INFORMATION ILLÉGALE »

Google a accepté de censurer les résultats sur toutes les recherches effectuées depuis l’Union européenne, en faisant une application territoriale du droit à l’oubli. Il s’applique en Europe, et en Europe seulement. Or ce que la Cnil reproche à Google, c’est de ne pas accepter l’idée que le « droit à l’oubli » est un droit personnel qui est attaché à chaque individu en Europe, et que ce droit reconnu par l’Union européenne à ses concitoyens, imposé par la Charte des droits fondamentaux (article 8), s’exerce par l’individu à l’égard du monde entier.

Dans sa tribune pour Le Monde, Kent Walker, le directeur juridique de Google, cherche très clairement (mais de façon très subtile) à induire les lecteurs en erreur sur la nature du conflit qui l’oppose à la Cnil, et sur les enjeux en présence.

Walker fait croire au public que le droit à l’oubli viserait à faire disparaître une « information illégale » et que cette « information illégale » en Europe pourrait être légale ailleurs dans le monde. Mais c’est tout simplement faux et manipulateur. Ce n’est pas du tout l’information référencée qui est illégale en elle-même. Elle est légale partout. Ce qui est illégal en revanche, c’est le fait pour Google de continuer à afficher une donnée personnelle d’un Européen alors que l’Européen qui bénéficie d’un droit à l’oubli a demandé à ce qu’elle soit supprimée. Et ça, aux yeux de la Cnil, ça devrait rester illégal partout dans le monde, parce que le droit de l’Européen n’est pas limité aux frontières de l’Union européenne.

Il faut donc relire la tribune pour voir à quel point Google tente de déformer le débat en faisant semblant de ne pas en comprendre les termes :

« Depuis maintenant plusieurs siècles, il est juridiquement admis qu’un pays ne peut imposer sa législation aux citoyens d’un autre pays. Une information jugée illégale dans un pays peut donc s’avérer licite dans d’autres : la Thaïlande proscrit les insultes à l’encontre de son roi, le Brésil interdit à tout candidat politique de dénigrer ses concurrents, la Turquie prohibe tout discours portant atteinte à Ataturk ou à la nation. De tel propos sont pourtant autorisés partout ailleurs. En tant qu’entreprise présente dans des dizaines de pays, nous veillons à respecter au mieux ces différences.

(…)

Elle (la CNIL, ndlr) nous demande d’appliquer le droit à l’oubli à toutes les versions de notre moteur de recherche et à tous nos utilisateurs dans le monde. Cette exigence conduirait au retrait de liens vers du contenu tout à fait légal, de l’Australie (google.com.au) au Zimbabwe (google.co.zm), et partout ailleurs dans le monde. »

L’APPLICATION MONDIALE D’UNE LOI ? NON, L’APPLICATION MONDIALE D’UN DROIT

Dès lors, Google invente une question qui n’a en réalité aucun sens. « Si nous devions appliquer la loi française partout dans le monde, combien de temps faudrait-il avant que d’autres pays – peut être moins libres et démocratiques – exigent à leur tour que leurs lois régulant l’information jouissent d’un périmètre mondial ? », interroge la firme. « Ces demandes, si elles se multipliaient, aboutiraient sous peu à ce que des internautes français se voient privés d’informations parfaitement légales en France, au nom d’une loi étrangère ».

Mais encore une fois, il ne s’agit pas d’une loi régulant l’information, mais du respect d’un droit attaché à l’individu.

Est-il à ce point anormal que les habitants du Zimbabwe ou de l’Australie bénéficient sur Internet des droits qui leur sont reconnus dans leur pays ? Est-il à ce point anormal que les Français bénéficient à l’égard des internautes américains, chinois ou chiliens, du respect des droits qui leur sont reconnus en France ?

La France ne demande pas que les droits des Américains soient modifiés, et que leur soient reconnus à eux un droit à l’oubli. Elle demande, par la Cnil, que les droits des Français soient reconnus et protégés y compris aux États-Unis ou ailleurs dans le monde. Ce n’est pas à ce point déraisonnable, et c’est même démocratiquement juste. Sinon, il faudrait inventer un Parlement mondial, pour que les Français puissent défendre la protection de leurs droits y compris ailleurs qu’en France.

En réalité, Google procède à une inversion accusatoire. Il prétend que la Cnil exige l’application mondiale d’un droit, alors que Google demande surtout l’application mondiale d’une violation d’un droit… [Lire la suite]

Réagissez à cet article

|