| Capgemini lance sa nouvelle ligne de services mondiale dédiée à la cybersécurité. Celle-ci repose sur l’expertise de 2 500 professionnels de la cybersécurité, notamment des consultants, des auditeurs, des architectes, des spécialistes de la Recherche & Développement et des hackers éthiques , ainsi qu’un réseau mondial de 5 Centres Opérationnels de Sécurité (SOC, Security Operations Centers) et un large écosystème de partenaires technologiques. Capgemini prévoit une croissance élevée à deux chiffres de sa nouvelle ligne de services au cours des douze prochains mois. Elle doit permettre aux entreprises de mettre en œuvre un programme de transformation digitale en toute sécurité et de tirer parti des technologies du « SMACT » (Social, Mobile, Analytics, Cloud and Internet of Things) en toute confiance.

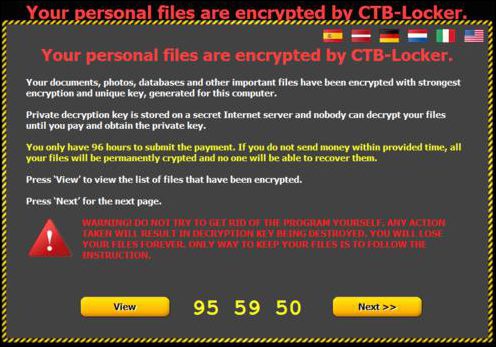

L’évolution rapide de la cybercriminalité a placé la sécurité au cœur des préoccupations des dirigeants. En effet, entre 2013 et 2014, le nombre des cyberattaques a augmenté de 120% dans le monde et le coût estimé de la cybercriminalité pour les entreprises s’élève en moyenne à 7,6 millions de dollars par an, soit une augmentation de 10%. En outre, les hackers ont considérablement accru leurs connaissances des systèmes ciblés. De ce fait, les conséquences de leurs attaques sont de plus en plus importantes. Pour les entreprises du secteur de l’industrie, ces conséquences ne sont pas seulement financières ou réputationnelles mais peuvent également être matérielles ou humaines.

La nouvelle ligne de services mondiale dédiée à la cybersécurité de Capgemini répond aux problématiques de sécurité des systèmes IT, des systèmes industriels (OT ), ainsi que des objets connectés (IoT- Internet Of Things). Selon la récente étude menée par Capgemini Consulting auprès de fournisseurs de technologies d’objets connectés, les entreprises doivent être mieux préparées à faire face aux menaces qui pèsent sur la sécurité et sur la confidentialité des données : seules 33% d’entre elles pensent que leurs objets connectés sont « très résistants » aux futures menaces de cybersécurité et 70% considèrent que « les questions de sécurité influencent les décisions d’achat des clients relatives aux objets connectés » .

La nouvelle ligne de services développera des services packagés et industrialisés qui peuvent être répliqués dans tous les pays. Ces offres de services packagés répondent aux besoins de sécurité de l’IT de nouvelle génération tels que la sécurité des infrastructures Hadoop, la sécurité des SDDC (Software-Defined Data Centers), ainsi que la sécurité des Clouds hybrides privés et publics. De nouvelles offres seront également lancées, telles que des tests de sécurité des applications « as-a-service » et des solutions de gestion des identités et des accès « as-a-service », pour permettre aux entreprises de tirer parti de l’approche Cloud et faciliter le déploiement de solutions de sécurité.

Selon Forrester Research , « L’importance de la protection de la vie privée, la recrudescence des cyberattaques et l’éclatement du périmètre de l’entreprise digitale ont obligé les professionnels de la sécurité et de la gestion des risques à renforcer la protection des données elles-mêmes. Dans la bataille pour recruter, servir et fidéliser ses clients, la protection de la vie privée et la sécurité des données sont devenues des avantages concurrentiels, et de ce fait une priorité business et technologique. »

La ligne de services mondiale dédiée à la cybersécurité de Capgemini permettra aux entreprises d’adopter une approche globale et pragmatique de leur stratégie de sécurité. Elle consolide l’expertise de Capgemini en tant qu’intégrateur de systèmes et fournisseur de services. Elle repose également sur sa connaissance approfondie de la cybersécurité, acquise dans le cadre des nombreuses missions réalisées auprès de ses clients au cours des dix dernières années dont celles menées pour le ministère du Travail et des Retraites (DWP) au Royaume-Uni, l’Agence spatiale française (CNES), Alstom Transport et Foyer (le plus important groupe d’assurance au Luxembourg).

Capgemini a conçu une gamme de services de cybersécurité assurant la protection des utilisateurs (identité numérique et contrôle d’accès), des applications, des terminaux (les terminaux de bureau, smartphones, tablettes, capteurs et autres objets connectés), des infrastructures (stockage, réseaux, serveurs, virtualisation et orchestration) et des données.

Les services proposés sont les suivants :

• Le conseil en sécurité et l’audit de sécurité

o Cela inclut l’évaluation des systèmes de sécurité, la définition de feuilles de route, les conseils opérationnels de sécurité et les audits de sécurité, tels que les tests d’intrusion et les investigations numériques.

o En janvier 2015, lors du Forum international de la cybersécurité (FIC), le prix « Label France Cybersecurity » a été décerné à Sogeti France, filiale du groupe Capgemini, par Axelle Lemaire, Secrétaire d’Etat chargée du numérique pour ses services d’audit de sécurité.

o Capgemini a aussi récemment conduit plusieurs missions de conseil comme pour Alstom Transport, incluant une analyse de risques, l’identification des cibles de sécurité et des recommandations d’architecture afin d’assurer la cybersécurité des trains et du système de signalisation.

• La conception et le développement de solutions pour protéger les systèmes informatiques, les systèmes industriels et les systèmes intelligents (objets connectés) :

o Grâce à l’acquisition d’Euriware, société française de services informatiques, Capgemini propose des services pour sécuriser les systèmes SCADA (systèmes de contrôle et d’acquisition de données). En outre, Sogeti High Tech offre des services qui permettent d’intégrer la sécurité dans le processus de développement des objets connectés.

o En outre, en partenariat avec Pivotal, Capgemini a récemment lancé une offre de Détection de Comportements Anormaux (Anomalous Behavior Detection) pour permettre aux entreprises d’identifier et de répondre aux menaces informatiques internes et externes les plus sophistiquées.

• Surveillance de la sécurité 24h/24 et 7j/7 :

o Aujourd’hui, Capgemini exploite cinq Centres Opérationnels de Sécurité (SOC, Security Operation Centers) mutualisés, qui sont les yeux et les oreilles permettant de détecter et de réagir aux cyberattaques. Ils sont situés en France, au Royaume-Uni, au Luxembourg et en Inde – où il y en a deux. Ces centres bénéficient de l’aide d’équipes de Recherche & Développement spécialisées en identification de vulnérabilités et en investigations numériques. Capgemini construit actuellement un sixième SOC en Belgique. Il conçoit et met également en place des SOC ad hoc pour ses clients.

Après cette lecture, quel est votre avis ?

Cliquez et laissez-nous un commentaire…

Source : http://www.globalsecuritymag.fr/Le-groupe-Capgemini-lance-une,20150212,50774.html

Par Marc Jacob

|