Les sites Internet de la Gendarmerie et de la Police attaqués par des Anonymous pour dénoncer les bavures

|

Les sites Internet de la Gendarmerie et de la Police attaqués par des Anonymous pour dénoncer les bavures |

| Aux manifestations organisées partout en France samedi dernier contre les violences policières se sont jointes des opérations menées en ligne par un collectif affilié à Anonymous. Des bases de données sur des Gendarmes ont été publiées, et des sites ont été piratés.

Les manifestations en hommage à Rémi Fraisse et contre les violences policières qui se sont déroulées samedi dernier dans une vingtaine de villes françaises ont également connu un relais immatériel. Dans le cadre d’une action mondiale « contre les répressions policières » baptisée #OpAntiRep, un collectif de hackers anonymes utilisant la bannière Anonymous a réalisé samedi une série d’actions, en particulier contre les policiers et gendarmes italiens, mais également en France.

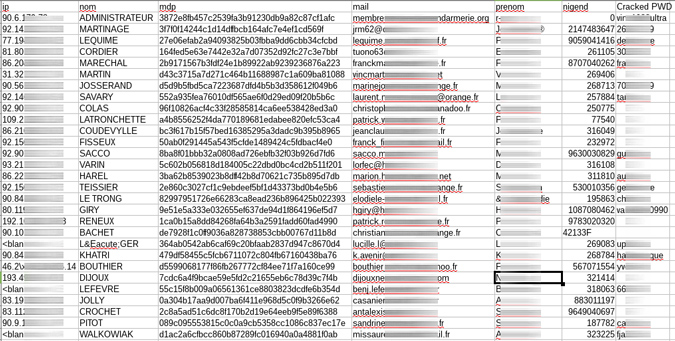

Outre d’habituelles attaques DDOS qui ont provoqué l’indisponibilité d’une vingtaine de sites internet, dont celui du syndicat de policiers Alliance http://anorgend.org, le collectif a surtout piraté le forum d’un site internet dédié aux réservistes de la Gendarmerie http://www.reserve-gendarmerie.org, destiné à « faire connaître la réserve et à mettre en relation les réservistes et candidats ». Ils affirment avoir réussi à pirater les noms, adresse e-mail, adresse IP et mot de passe (pour certains déchiffrés) de quelques 2 000 membres inscrits sur ce forum, et fournissent une capture d’écran de la base de données en guise de preuve :

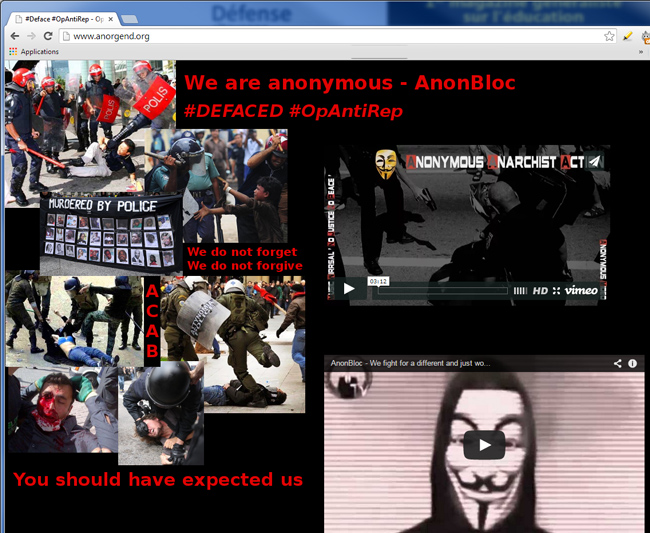

Ce lundi, le site non officiel de la réserve de la Gendarmerie française était toujours fermé, un message expliquant aux visiteurs qu’il était « en maintenance ». Le forum est toutefois accessible, et affiche 1544 membres inscrits à l’heure où ces lignes ont été publiées sur le site source. D’autres actions ont été menées, notamment contre le site de l’Association nationale des officiers de réserve de la Gendarmerie nationale (Anorgend), qui a été piraté pour en modifier la page d’accueil, désormais toute à la gloire d’Anonymous. Là aussi, une base de données de membres avec des mots de passe chiffrés a été diffusée :

Dans un communiqué diffusé dans trois langues, le collectif #OpAntiRep explique que la journée du 22 novembre avait « pour origine des collectifs — occupants de différentes ZAD (Zones à défendre) — suite au décès par grenade offensive d’un étudiant en écologie lors d’un rassemblement », et affirme que « partout dans le monde, de nombreux camarades ont été tués ou blessés par leurs armes dans des manifestations contre l’oppression de ces gouvernements,sous la pression du monde capitaliste qui veut imposer ses projets de société ». L’appel à manifester partout dans le monde avait été relayé sur un site anarchiste.

« Nous devons informer le peuple par toutes les tactiques possibles », ajoutait le collectif Anonymous pour expliquer le sens de sa mobilisation en ligne. « Nous ne pouvons pas tolérer plus longtemps que le peuple soit mis à genoux par des robots sans âmes. Qui « servent et protègent » des machines, des institutions capitalistes et l’injustice. Nous protégeons le peuple. Nous ripostons ! ». L’appel d’Anonymous France à agir en ligne le 22 novembre avait été lancé le 11 novembre dernier par une vidéo sur YouTube, vue près de 7000 fois :

D’autres documents ont été obtenus par les pirates, dont le plus sensible est le calendrier prévisionnel de positionnement et de relève des unités de CRS en France, dans le cadre des missions permanentes, jusqu’à la fin de l’année 2014. Le reste est plus anecdotique, avec la grille de rémunérations des CRS en fonction des grades, le règlement intérieur des compagnies, ou encore un manuel détaillé des véhicules de reconnaissance utilisés par les CRS.

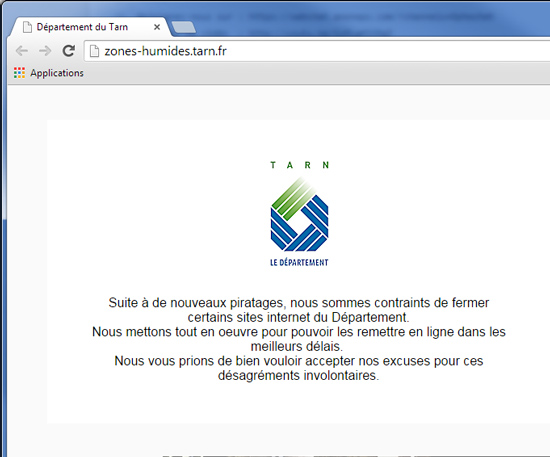

Dès la fin octobre, Anonymous avait réagi à la mort de Rémi Fraisse en affirmant qu’il « ne restera pas les bras croisés », et en annonçant une « Opération Testet » (#OpTestet) pour s’opposer au barrage de Sivens sur la zone humide du Testet. S’en était suivie une série d’actions menées notamment contre le site officiel de la Région du Tarn ou celui de la FNSEA locale :

Après cette lecture, quel est votre avis ?

Source : http://www.numerama.com/magazine/31367-opantirep-anonymous-s-attaque-a-la-gendarmerie-francaise.html

|