Gestion des mots de passe : Où en sont nos comportements ?

|

Gestion des mots de passe : Où en sont nos comportements ? |

| Les internautes ont conscience du risque. Malgré tout, 61 % réutilisent les mêmes mots de passe sur différents comptes, selon une enquête internationale de Lab42 pour LastPass.

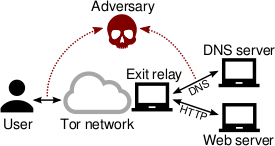

Malgré les recommandations en faveur de l’utilisation de mots de passe robustes, malgré la médiatisation de violations de données à grande échelle (Yahoo, LinkedIn…), la réutilisation de mots de passe aisément mémorisables est une pratique courante. C’est le principal enseignement d’un sondage réalisé par la société d’études Lab42 pour le gestionnaire de mots de passe LastPass. L’enquête a été menée en mai dernier auprès d’un échantillon de 2000 internautes majeurs dans 6 pays : France, Allemagne, Royaume-Uni, États-Unis, Nouvelle Zélande et Australie. Déni et prise de risqueMalgré la compréhension du risque (pour 91 % du panel), 61 % des internautes interrogés réutilisent les mêmes mots de passe sur différents comptes, sites et services en ligne. Autre enseignement du sondage : l’oubli d’un mot de passe est la principale raison à l’origine d’un changement. Seulement 29 % des personnes interrogées changent de mot de passe pour des raisons de sécurité. La majorité rationalise le fait d’utiliser des mots de passe « faibles ». Près de la moitié des répondants (identifiés comme des personnalités de Type A par le Lab42) veulent garder le contrôle et mémoriser les mots de passe utilisés. Ils pensent ainsi ne pas être directement menacés. En revanche, plus de 50 % des répondants (identifiés comme des personnalités de type B) disent limiter leur activité en ligne par crainte d’une violation de mots de passe. Ils parviennent à se convaincre que leurs données n’ont pas de valeur pour les hackers. Et maintiennent ainsi une approche distante, voire négligente en ce qui concerne la sécurité des mots de passe…[lire la suite] Denis Jacopini anime des conférences et des formations et est régulièrement invité à des tables rondes en France et à l’étranger pour sensibiliser les décideurs et les utilisateurs aux CyberRisques (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84). Nous animons conférences et formations pour sensibiliser décideurs et utilisateurs aux risques en informatique, découvrir et comprendre les arnaques et les piratages informatiques pour mieux s’en protéger et se mettre en conformité avec la CNIL en matière de Protection des Données Personnelles. Nos actions peuvent être personnalisées et organisées dans votre établissement. Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

|

Original de l’article mis en page : Mots de passe : le déni et la prise de risque exposés