| Sous l’impulsion de son nouveau président François Asselin, la CGPME compte mettre l’accent sur le numérique. Elle a organisé mercredi 18 novembre sur Paris une session spéciale TPE-PME et cyber-sécurité.

On ne va pas se voiler la face : il y a du boulot sur la sensibilisation au thème de transition numérique pour les TPE-PME.

Un segment vraiment délaissé par les éditeurs alors qu’il correspond à une vraie représentation du tissu économique en France.

Sur les 3 millions d’entreprises en France, une proportion d’1,6 million d’entre elles dispose d’un effectif situé dans une fourchette 1 – 250 salariés.

Et les entreprises concernées se sentent bien seules car l’offre de produits et services n’est pas adaptée à leur besoin.

Alors qu’elles ont besoin de conseils personnalisés dans le domaine du numérique afin que les dirigeants d’entreprises puissent se concentrer sur leur cœur de métier.

[…]

Le témoignage le plus poignant et le plus concret rencontré sur le terrain, c’est François Asselin qui l’a délivré en clôture. Il reflète bien les problématiques auxquelles les PME sont confrontées.

En prenant la parole, François Asselin relate sa mésaventure qui a failli aboutir à la perte de son entreprise familiale de charpente, menuiserie, ébénisterie et ferronnerie d’art (147 salariés avec des serveurs sur trois sites), installée dans les Deux-Sèvres.

« Le problème de la cyber-sécurité, je l’ai vécu il y a plus d’un an et demi », lance François Asselin.

Tout part de l’ouverture d’un mail avec une pièce jointe, qui semblait reprendre un fichier d’entreprise. Mauvaise pioche : c’est un malware, qui rend tous les fichiers de l’entreprise inaccessibles (un volume de 420 000 documents) et fait tomber tous les serveurs.

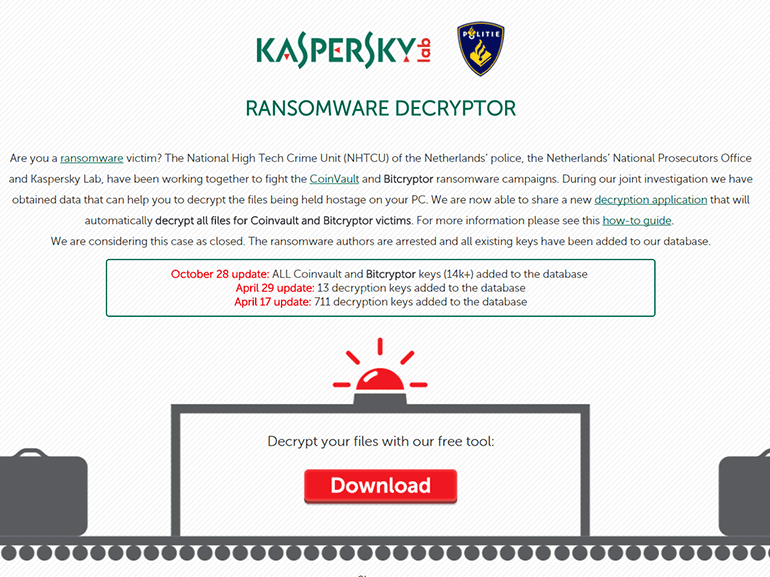

Le piège du rançongiciel (ramsonware) est tendu. « Un message classique m’attendait sur le site Internet : il fallait que je verse X milliers d’euros en équivalent bitcoins pour récupérer la clé de déverrouillage de mes fichiers. »

Qui contacter en cas de pépin ?

L’anecdote du commissariat de Thouars (siège social de l’entreprise) est croustillante. François Asselin se souvient encore de la scène alors qu’il vient expliquer la situation avec le problème de son ordinateur avec copie d’écran.

« Je me souviens de l’accueil de la fonctionnaire : Hey chef, venez voir !

– Ah bah ça alors ! s’exclame le chef.

– Oui je viens porter plainte, poursuit François Asselin.

– C’est compliqué : comment on qualifie la plainte », s’interroge le supérieur.

Après ce vaudeville numérique, le niveau de la discussion remonte avec la préfecture des Deux-Sèvres contactée. « Un interlocuteur était parfaitement au courant déjà à l’époque sur ce genre de mésaventure. »

La situation aurait pu se transformer en catastrophe : « Nous n’avions plus aucun accès aux logiciels : devis des clients, paie des salariés, facturation des fournisseurs…Cela aurait pu devenir une vraie catastrophe si nous n’avions pas sauvegardé les informations. Ca a sauvé la boîte, sincèrement. »

Car la société Asselin SAS avait pris le soin de recourir depuis quelques années à une petite société de services informatiques pour assurer l’infogérance de l’entreprise.

« La réponse à ce souci de cyber-sécurité, c’est la qualité de la sauvegarde. Il a fallu 34 heures pour ré-installer les fichiers en place. On a perdu presqu’une journée de travail mais ce n’est pas dramatique. »

Cyber-sécurité : il faut en parler

Fort de cette expérience marquante, François Asselin a pris ce sujet à bras le corps et compte s’appuyer sur la commission Innovation et Economie numérique de la CGPME pour adresser la bonne parole.

« Cette aventure malheureusement, nous sommes assez nombreux à la connaître. Mais très peu d’entreprises ont porté plainte. Parce que l’outil numérique n’est pas devenu aussi indispensable que cela pour certaines entreprises. Ce n’est pas forcément une catastrophe en cas de perte. »

Mais la situation risque d’être critique en pleine transition numérique des entreprises.

Trop alarmiste ? Le président de la CGPME reprend l’exemple de l’entreprise BRM Mobilier de Bressuire (également situé dans les Deux-sèvres). Celle-ci est menacée de fermeture en raison d’une escroquerie de type « fraude au président » qui a siphonné dans le courant de l’été sa trésorerie d’un montant de 1,6 million d’euros.

Une enquête a été ouverte pour escroquerie en bande organisée.

François Asselin demande aux sociétés membres de la confédération qu’il dirige de « prendre des mesures de bon sens ».

« Sur le volet de la dématérialisation, assurez-vous de la qualité de transmissions des fichiers. Ne vous ruez pas sur le premier opérateur ou service gratuit, formez-vous à l’archivage numérique. On le fait correctement pour la version papier mais on est plus léger dans la version numérique. »

Le message est plus global : « On entend souvent parler des attaques visant des grands groupes mais il y a des PME qui sont victimes. On en mesure mal le nombre. Malheureusement, les PME sont trop silencieuses, nous avons un devoir d’évoquer ce sujet. »

En revenant sur son cas individuel, François Asselin rencontre un écueil en termes d’interlocuteurs adéquats : comment se faire accompagner par des professionnels dans le numérique qui répondent aux vrais besoins des TPE/PME. Le tout avec un budget raisonnable.

« Faire appel à une grande société informatique pour me mettre des firewall en cascade, c’est dépenser beaucoup d’argent en n’étant jamais efficace. La meilleure des efficacités, ce sont des choses de bon sens. Révisez vos procédures dans l’entreprise. C’est le meilleur moyen pour éviter la fraude au président qui fait des ravages. »

Denis JACOPINI est #Expert Informatique assermenté, consultant et formateur en sécurité informatique, en mise en conformité de vos déclarations à la CNIL et en cybercriminalité.

Nos domaines de compétence :

- Expertises et avis techniques en concurrence déloyale, litige commercial, piratages, arnaques Internet… ;

- Consultant en sécurité informatique, cybercriminalité, en accompagnement aux mises en conformité et déclarations à la CNIL ;

- Formateur et chargé de cours en sécurité informatique, cybercriminalité et déclarations à la CNIL et accompagnement de Correspondant Informatique et Libertés.

Contactez-nous

Cet article vous plait ? Partagez !

Un avis ? Laissez-nous un commentaire !

Source : http://www.itespresso.fr/pme-securite-it-president-cgpme-114028.html

|