| La filiale de Safran est en train de fournir une identité numérique à 1,2 milliard d’Indiens. Une base de données biométrique unique au monde, qui effraie certains.

Une base de données biométrique rassemblant 1,3 milliard d’individus, soit 18% de la population mondiale… C’est le défi incroyable que le français Morpho, filiale de Safran, est en train de relever en Inde.

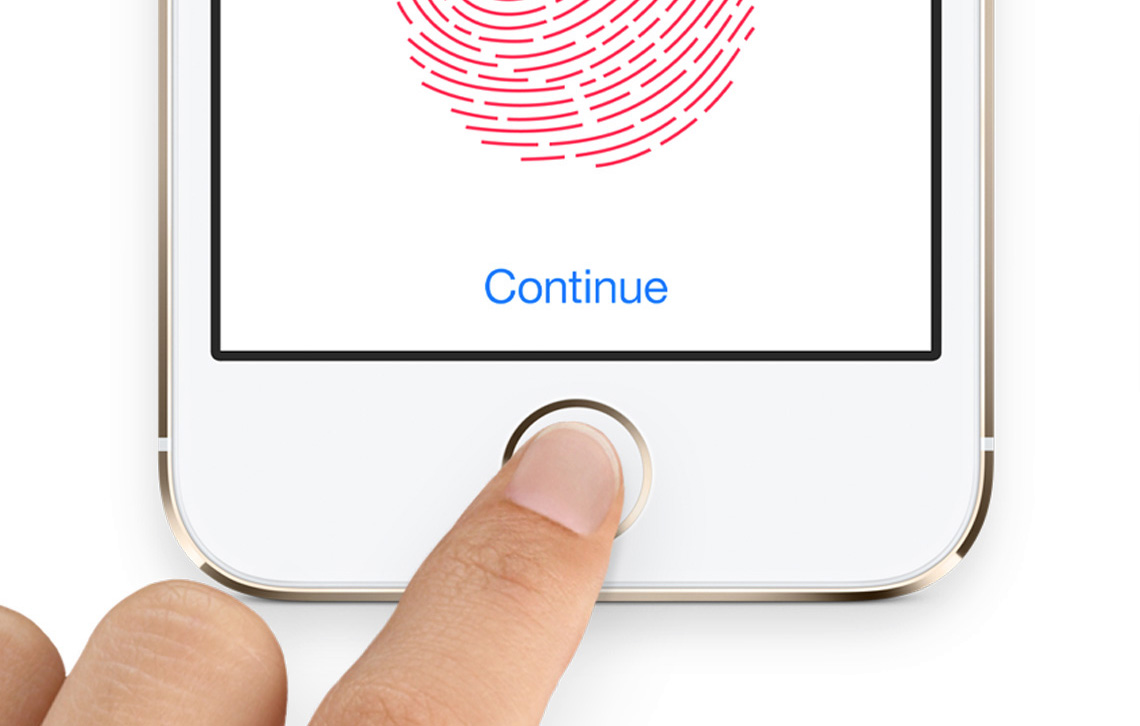

Concrètement, le programme, baptisé Aadhaar (socle, en hindi), consiste à offrir un numéro d’identification unique à 12 chiffres à chaque citoyen. Cette identité numérique est sécurisée par la prise des données biométriques de son propriétaire: les 10 empreintes digitales, les 2 iris, et une photo du visage. Quatre ans après le début de l’opération, la base de données vient d’atteindre la barre symbolique du milliard d’individus fichés. « Chaque jour, jusqu’à 1 million de personnes peuvent être « enrôlées » dans le système », souligne Jessica Westerouen van Meeteren, directrice de la division Government Identity chez Morpho.

Pourquoi cette base de données géante? L’idée de départ du programme, lancé en 2009 par New Delhi, était d’offrir une existence officielle à des centaines de millions d’Indiens qui, faute de carte d’identité, restaient invisibles à l’administration, et donc exclus des programmes d’aide sociale. Dans un pays à l’administration pléthorique où la corruption reste importante, l’argent atterrissait souvent dans les mauvaises poches. Le numéro d’identification doit permettre de corriger le problème des fraudes à l’identité, mais aussi d’ouvrir un compte en banque simplifié ou d’obtenir un passeport plus facilement.

La complexité d’un programme spatial

Pour mener à bien ce projet colossal, le gouvernement indien a créé une agence d’Etat, la Unique Identification Authority of India (UIDAI).

Morpho est l’un des fournisseurs retenus par l’agence, avec le japonais NEC et l’américain L1 (autre filiale de Safran). Le groupe français fournit les scanners biométriques destinés à l’enregistrement des données, mais aussi la technologie de « dédoublonnement » qui permet de vérifier qu’un individu n’est pas déjà enregistré sous un autre numéro. Le système est capable de répondre à un million de requêtes par jour. « C’est un programme d’une complexité inédite dans le secteur, qu’on peut comparer à celle d’un programme spatial », assure Jean-Pierre Pellestor, directeur de programme chez Morpho.

Si le projet est en train d’arriver à bon port, c’est en grande partie grâce à l’action d’un homme: Nandan Nikelani, le cofondateur du géant de l’informatique indien Infosys. Le puissant homme d’affaires, qui fut le premier président de l’UIDAI, a pesé de tout son poids pour passer outre les légendaires pesanteurs de l’administration indienne. Au point que la loi avalisant le programme n’a été votée à la Lok Sabha, la chambre basse du parlement indien, que le 16 mars dernier… soit six ans après le début des opérations d’enregistrement. Nikelani avait même réussi à convaincre le premier ministre Narendra Modi, très critique contre Aadhaar durant la campagne électorale de 2014, de poursuivre le projet. « Modi l’a finalement accéléré », se félicite-t-on chez Morpho.

Risque de Big Brother?

Le programme ne fait pourtant toujours pas l’unanimité en Inde. Si plus d’un milliard de personnes ont accepté de s’enregistrer dans la base de données, d’aucuns y voient un Big Brother potentiel, qui pourrait être détourné au détriment de la vie privée des citoyens. « Le gouvernement peut-il nous assurer que Aadhaar et les données collectées ne vont pas être détournées comme ce qui a été fait par la NSA aux Etats-Unis? »,s’interrogeait auprès de Reuters Tathagata Satpathy, une avocate basé dans l’Odisha (est de l’Inde). L’accès au fichier pour un usage lié à la « sécurité nationale » fait notamment débat. « Le projet apporte une protection de la vie privée d’une grande robustesse, au-delà de tout ce qu’ont apporté les autres lois en Inde« , répondait mi-mars Nandan Nikelani à l’Indian Express.

En tout cas, Morpho espère bien surfer sur le contrat indien pour vendre d’autres systèmes similaires. « Nous avons des campagnes commerciales en cours dans d’autres pays sur des programmes comparables, mais la taille du projet indien restera probablement unique », détaille Jessica Westerouen van Meeteren. Mais la bonne santé de Morpho (1,9 milliard d’euros de chiffre d’affaires en 2015, en croissance organique de 11%) n’empêche pas le directeur général de Safran Philippe Petitcolin de réfléchir à son avenir, la division n’ayant pas vraiment de synergie avec le reste du groupe, ni le poids suffisant pour équilibrer les activités aéronautiques. Après avoir mis en vente l’activité de détection d’explosifs (Morpho Detection), le groupe pourrait annoncer la cession de toute la division dans le courant de l’année 2016… [Lire la suite]

Réagissez à cet article

|

Paypal semble ne plus apprécier les transactions bancaires entre ses utilisateurs et les projets lancés sur les portails de crowdfunding. Trop d’arnaques au Crowdfunding ? Á partir du 26 juin 2016, le géant de la finance, ne protégera plus les transactions effectuées sur les sites de financement participatif.

Paypal semble ne plus apprécier les transactions bancaires entre ses utilisateurs et les projets lancés sur les portails de crowdfunding. Trop d’arnaques au Crowdfunding ? Á partir du 26 juin 2016, le géant de la finance, ne protégera plus les transactions effectuées sur les sites de financement participatif.