Mots de passe Wifi des espaces Lounges des principaux aéropors à travers le monde. Les conseils de Denis JACOPINI

Mots de passe Wifi des espaces Lounges des principaux aéropors à travers le monde. Les conseils de Denis JACOPINI |

| Une base de donnée de nombreux codes d’accès Wifi des principaux aéroports à travers le monde accessible librement sur une carte Google Maps. Toutefois, même si le service paraît très utile, il peut aussi devenir un piège à voyageurs. Denis JACOPINI nous en dit plus

Autant anticiper en consultant cette carte et récupérer les identifiants et mots de passe des aéroports qui seront visités (avant de partir). [Accéder à la carte avec la liste des aéroports]

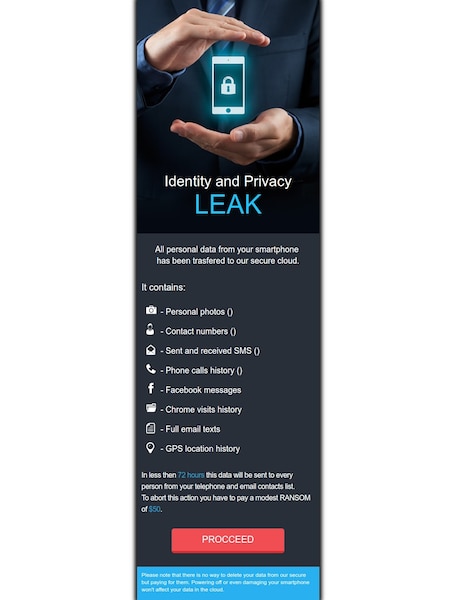

Attention toutefois à prendre vos précautions lorsque vous utiliserez ces réseaux Wifi inconnus, publics ou libres ! Des pirates peuvent traîner par là et récupérer vos codes, vos informations ou pire, infecter leurs voisins numériques. Protégez bien votre ordinateur avec un système de sécurité à jour et utilisez un VPN pour accéder à des informations sensibles.

Maintenant, si c’est trop tard pour les utiliser lors des vacances de cette année pour certains, conservez précieusement ces informations pour l’année prochaine 😉

Denis JACOPINI

NOTRE MÉTIER :EXPERTISES / COLLECTE & RECHERCHE DE PREUVES : Nous mettons à votre disposition notre expérience en matière d’expertise technique et judiciaire ainsi que nos meilleurs équipements en vue de collecter ou rechercher des preuves dans des téléphones, ordinateurs et autres équipements numériques; PRÉVENTION : Nous vous apprenons à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) sous forme de conférences, d’audits ou de formations ; SUPERVISION : En collaboration avec votre société de maintenance informatique, nous assurons le suivi de la sécurité de votre installation pour son efficience maximale ; AUDITS CNIL / AUDIT SÉCURITÉ / ANALYSE D’IMPACT : Fort de notre expérience d’une vingtaine d’années, de notre certification en gestion des risques en Sécurité des Systèmes d’Information (ISO 27005) et des formations suivies auprès de la CNIL, nous réaliseront un état des lieux (audit) de votre installation en vue de son amélioration, d’une analyse d’impact ou de sa mise en conformité ; MISE EN CONFORMITÉ CNIL/RGPD : Nous mettons à niveau une personne de votre établissement qui deviendra référent CNIL et nous l’assistons dans vos démarches de mise en conformité avec le RGPD (Réglement Européen relatif à la Protection des Données à caractère personnel). NOS FORMATIONS : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles (Numéro formateur n°93 84 03041 84 (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle)

|

Source : Wireless Passwords From Airports And Lounges Around The World