L’un des outils préférés des cybercriminels mis à mal par un coup de filet ?

|

L’un des outils préférés des cybercriminels mis à mal par un coup de filet ? |

| Karspersky publie aujourd’hui sur son blog un compte rendu d’une enquête des autorités russes à laquelle ils ont collaboré. Celle-ci a permis l’arrestation en juin d’un groupe de 50 cybercriminels, baptisés Lurk, qui opéraient notamment l’Angler exploit kit.

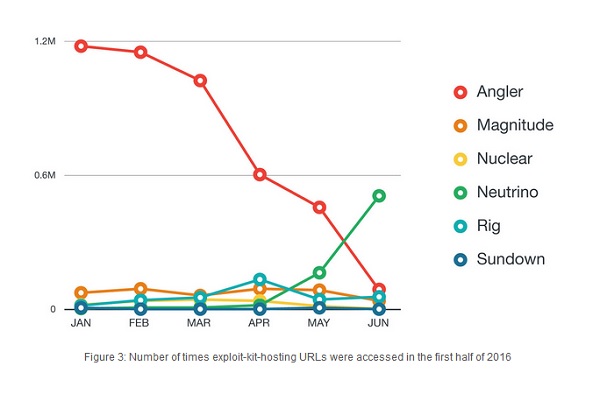

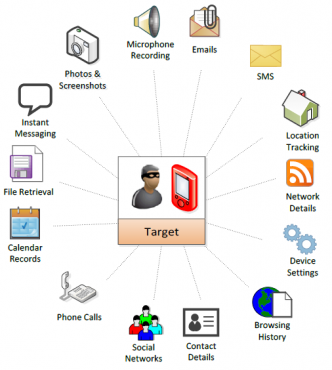

L’Angler Exploit Kit connaissait ces dernières années une popularité redoublée. Ce couteau suisse du cybercriminel était une plateforme utilisée pour infecter les machines de victimes : en l’installant sur un serveur et en amenant la cible à se connecter à ce serveur via un navigateur par exemple, le cybercriminel pouvait avoir recours à tout un éventail d’exploits fournis par les créateurs du kit pour tenter d’infecter la machine de la victime. Simple à utiliser, évolutif et souvent à jour avec les derniers exploits et dernières vulnérabilités découvertes, l’Angler Exploit Kit dominait naturellement le marché. Mais en juin 2016, l’utilisation de cet outil par les cybercriminels a soudainement chuté sans véritable explication. De nombreux observateurs avaient néanmoins fait le lien entre l’arrestation d’un groupe de 50 cybercriminels par les autorités russes et la soudaine disparition de l’Angler Kit. Dans une longue note de blog, Ruslan Stoyanov, dirigeant de l’unité investigation chez Kaspersky confirme cette théorie et détaille les 5 années passées sur la piste de ce groupe de cybercriminels de haute volée qui avaient été baptisés « Lurk ». Le nom du groupe Lurk vient du premier malware repéré par Kaspersky en 2011. Celui-ci se présentait sous la forme d’un malware bancaire sophistiqué, qui visait principalement les logiciels bancaires afin de procéder à des virements frauduleux en direction des cybercriminels. Swift a connu plusieurs versions et évolutions, allant parfois jusqu’à fonctionner entièrement in memory pour éviter la détection. Le malware Lurk se présentait comme un logiciel modulaire, pouvant embarquer plusieurs modules capables de réaliser des actions différentes, mais toujours orientées vers le vol de données bancaires et l’émission de virements frauduleux depuis les machines infectées. Une petite PME sans histoire« Avec le temps, nous avons réalisé que nous étions face à un groupe d’au moins 15 personnes. (…) Cette équipe était en mesure de mettre en place le cycle complet de développement d’un malware : à la fois sa conception, mais aussi la diffusion et la monétisation, à l’instar d’une petite entreprise de développement logiciel » explique Ruslan Stoyanov. Et le groupe Lurk avait également un autre atout de taille dans sa poche : exploitant leur renommée parmi les cybercriminels russophones, ils avaient commencé à louer les services de leur plateforme d’exploit, baptisée Angler Kit. Cet exploit kit était à l’origine utilisé pour diffuser le malware bancaire Lurk, mais face aux mesures de sécurisation mises en place par de nombreuses banques, les revenus déclinants du groupe les ont forcés à diversifier leur activité. Les premières détections d’Angler Kit remontent à 2013, mais ce kit vendu en Saas par les cybercriminels du groupe Lurk a rapidement gagné en popularité. Les créateurs du Blackhole kit ont été arrêtés en 2013, ce qui a laissé au nouveau programme du groupe Lurk un boulevard pour devenir le nouvel exploit kit préféré des cybercriminels. Dès le mois de mai 2015, celui-ci dominait largement le marché. Angler Kit pouvait être loué par d’autre groupe de cybercriminels qui s’en servaient pour diffuser différents types de malwares allant du ransomware au traditionnel trojan bancaire.

Mais le 7 juin, les autorités russes sont parvenues à arrêter les cybercriminels cachés derrière ce système. Kaspersky explique avoir collaboré avec les autorités afin de mener cette investigation, notamment via de l’échange d’informations compilées par la société sur le groupe. Un processus qui semble avoir été long et difficile, mais qui aura finalement porté ses fruits : l’Angler Kit est hors service et peut maintenant laisser la place… au nouvel exploit kit à la mode. Selon les données récentes compilées par la société Trend Micro, l’exploit kit Neutrino aurait maintenant le vent en poupe et profiterait le plus de la retraite anticipée de son concurrent. Un de coffré, dix de retrouvés ? Article original de Louis Adam

|

Original de l’article mis en page : L’un des outils préférés des cybercriminels mis à mal par un coup de filet ? – ZDNet