Pokémon Go, le nouveau jeu favori des spammeurs

|

Pokémon Go, le nouveau jeu favori des spammeurs |

| La distribution de malwares à travers Pokémon Go est aujourd’hui supplantée par des campagnes de spam par SMS.

Pokémon Go, le jeu star de l’été qui fait exploser les revenus de son concepteur Niantic et des stores d’applications (il aurait généré plus de 200 millions de dollars en un mois avec 100 millions de téléchargements), est une aubaine pour les pirates. Lesquels n’hésitent pas à profiter de la popularité du jeu de réalité augmentée pour multiplier les tentatives d’arnaques.

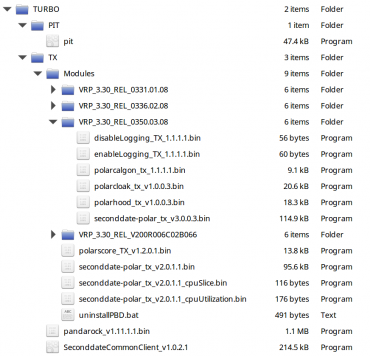

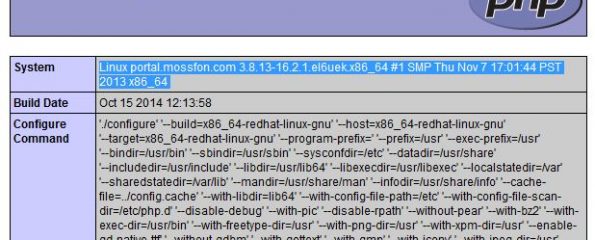

Captures du SMS et du site vers lequel renvoie le lien.

AdaptiveMobile, société spécialisée dans la sécurité mobile, relève aujourd’hui une campagne de spam par SMS invitant les destinataires à se rendre sur un faux site baptisé Pokemonpromo.xxx. La campagne semble se concentrer pour l’heure sur les joueurs d’Amérique du Nord. « Il s’agit d’un site de phishing sophistiqué qui imite fidèlement le vrai site Pokémon GO. Il prétend fournir à l’utilisateur des fonctionnalités supplémentaires au jeu s’il référence 10 de ses amis (susceptibles d’être à leur tour spammés) », indique AdaptiveMobile dans un billet de blog daté du 17 août. Le site, signalé pour ses activités de phishing, n’est plus actif aujourd’hui. Multiplication des campagnes de spamMais ce n’est pas le seul dans le genre. Une autre campagne de phishing par SMS propose par exemple 14 500 Pokecoins (la monnaie virtuelle du jeu utilisée pour des achats internes) pour 100 points collectés et pointe vers d’autres sites de spam (dédiés ou non au jeu de Niantic) depuis une URL raccourcie. Citons par exemple Pokemon.vifppoints.xxxx ou Pokemon Generator… Autant de sites qui cherchent à leurrer l’utilisateur en l’invitant à fournir ses identifiants de connexion. Des sites promus par SMS comme depuis les réseaux sociaux et autres forums dédiés à Pokémon Go, précise le fournisseur de solutions de protection pour mobiles. Autant de campagnes malveillantes qui ne se tariront pas avant que la popularité du jeu ne commence à décliner, estime AdaptiveMobile. D’ici là, les utilisateurs sont invités à redoubler de prudence, surtout s’ils reçoivent un message (SMS ou autre) accompagné d’un lien vers un site web. « Méfiez-vous des messages SMS non sollicités que vous recevez et qui mentionnent l’application », rappelle l’entreprise dans son billet. Les campagnes de spam ne sont pas les seuls dangers qui guettent les joueurs de Pokémon Go. Mi juillet, les cybercriminels profitaient de l’absence du jeu dans les stores de certains marchés, dont la France, pour distribuer le fichier .APK de la version Android de l’application. Fichier évidemment compromis par le malware DroidJack (ou SandroRAT) qui ouvrait grandes les portes du système infecté aux attaquants. Plus récemment, début août, l’Anssi (Agence nationale de la sécurité des systèmes d’information) y allait de son grain de sel en alertant sur les risques liés à Pokémon Go. De quoi nous gâcher l’envie de jouer… Article original de Christophe Lagane

|

Original de l’article mis en page : Pokémon Go, le nouveau jeu favori des spammeurs