Que faire quand son compte Facebook est piraté ?

|

Que faire quand son compte Facebook est piraté ? |

| Pour certains, se faire hacker son compte Facebook revient à vivre un cauchemar. Imaginez qu’un inconnu invisible puisse accéder à tous vos messages privés, contacter vos amis, usurper votre identité et effacer (ou remplacer) toutes vos données personnelles. Effrayant, n’est-ce pas ? Pour éviter cela, changez régulièrement votre mot de passe, et verrouillez bien les réglages de sécurité.

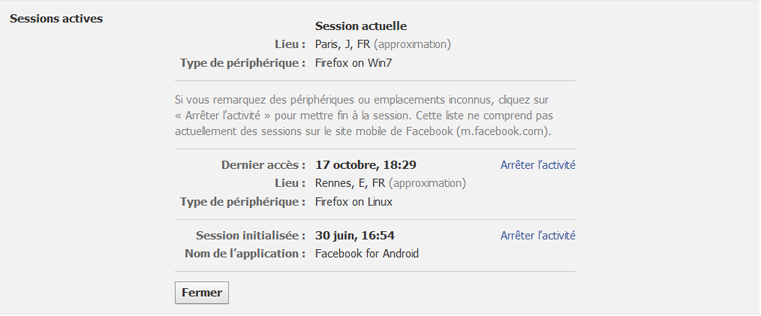

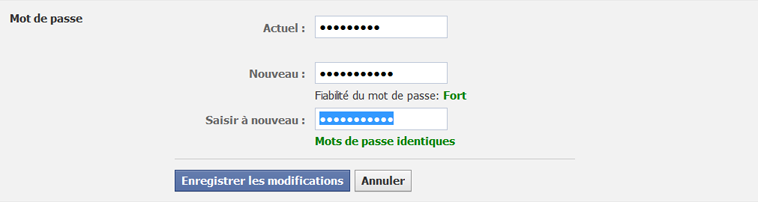

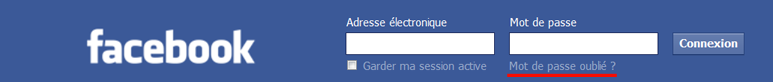

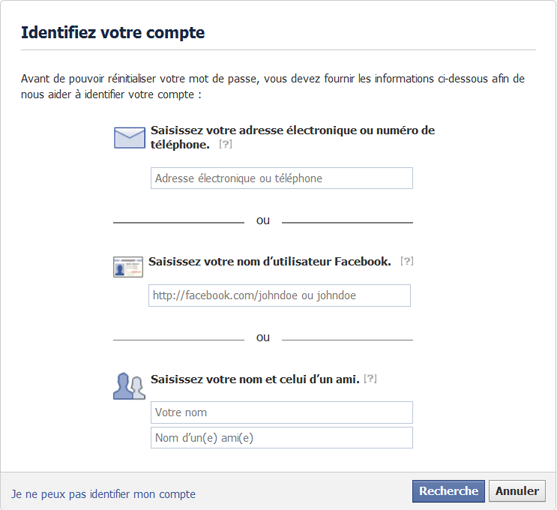

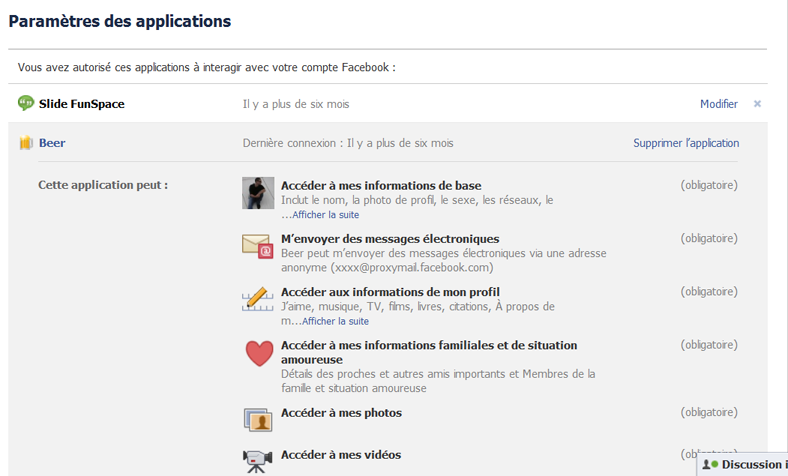

Si malgré tout votre compte Facebook était piraté, il faut agir vite. Et rassurez-vous, vous pouvez tout à fait retrouver votre espace Facebook comme il était auparavant (ou presque) ! Comment savoir si mon compte Facebook a été piraté ?Il n’est pas évident de deviner que son compte Facebook a été hacké, surtout si rien ne semble avoir changé (mur, photos, etc.). Il existe pourtant un moyen très simple d’en avoir le cœur net : si une tierce personne a accédé à votre compte, vous pouvez retrouver unetrace de sa session. Pour ce faire, cliquez sur Accueil < Paramètres du compte < Sécurité < Sessions actives. Si vous pensez que votre compte a été détourné, supprimez les sessions douteuses, et procédez aux étapes suivantes. 1. Changez ou réinitialisez votre mot de passeSi le pirate n’a pas modifié votre mot de passe, vous êtes plutôt chanceux ! Changez-le immédiatement pour que le hacker ne puisse plus se connecter à votre place : cliquez surAccueil < Paramètres du compte < Général < Mot de passe. Renseignez votre mot de passe actuel, puis saisissez deux fois le nouveau mot de passe, avant d’enregistrer les modifications. Si vous n’avez plus accès à votre compte parce que le mot de passe à été changé par le pirate, cliquez sur « Mot de passe oublié ? » depuis la page d’identification. Vous avez alors le choix entre 3 méthodes d’authentification : Si le pirate a réellement modifié vos informations personnelles, le choix le plus efficace sera le troisième (identification via un ami). Facebook vous propose alors un compte, probablement le vôtre. Si tel est le cas, et que les moyens de vous contacter affichés sont toujours d’actualité, cliquez sur « Réinitialiser le mot de passe« . Dans le cas contraire, cliquez sur « Ceci n’est pas mon compte » et/ou complétez les champs permettant à Facebook de vous contacter. 2. Rapporter la compromission du compte FacebookSi votre compte n’a pas été seulement piraté, mais qu’il fait également l’objet d’envois publicitaires et de spams à vos amis, signalez-le via cette adresse :http://www.facebook.com/hacked/ 3. Limiter les dégâtsPrévenez vos amis Facebook de votre mésaventure, pour éviter qu’ils ne tombent dans le même piège : des messages leur sont peut-être envoyés depuis votre compte, à votre insu. Si vous n’avez plus accès à votre compte, contactez-les par mail, téléphone, etc. 4. Supprimez les applications suspectesLa plupart du temps, ce n’est pas une personne mal intentionnée qui pirate les comptes Facebook, mais des applications frauduleuses, auxquelles vous avez donné les autorisations nécessaires par manque de vigilance. Supprimez les applications malveillantes en cliquant sur Accueil < Paramètres du compte < Applications :

Cliquez sur une des applications pour obtenir le détail de ses droits automatiques, etsupprimez celles dont vous n’avez plus besoin ou qui vous semblent louches. Certaines applications autorisent aussi la suppression de certains accès. Voilà. ça va mieux ? Article original de panoptinet.com

|

Original de l’article mis en page : Que faire quand son compte Facebook est piraté ? | Panoptinet