| Les prises d’otages numériques, avec demande de rançon, se multiplient. Payer est souvent la seule solution

Locky, Cryptolocker, Synolocker, Cryptowall, TeslaCrypt, Petya… Si vous n’êtes pas un spécialiste de la sécurité informatique, ces noms barbares ne vous disent probablement rien. Et pourtant, ils représentent la nouvelle menace qui pèse sur vos ordinateurs. Depuis quelques années, en effet, un nouveau type de logiciel malveillant a le vent en poupe: les rançongiciels – un néologisme 2.0 dérivé du mot «ransomware» dans la langue de Shakespeare. Ces virus prennent, à distance, le contrôle de PC, tablettes ou smartphones et bloquent l’ensemble de leurs données. Pour les récupérer, les propriétaires légitimes sont sommés de payer une rançon dans un délai très court, dans une monnaie virtuelle et non traçable comme les bitcoins.

Selon une étude d’Intel Security-McAffe, datant de mars 2016, ce type d’attaque a augmenté de 26% au dernier trimestre 2015, par rapport à l’année précédente.

Les PME ne sont pas préparées

«Les demandes de rançons après un piratage sont en plein essor dans le monde et en Suisse, résume Ilia Kolochenko, CEO et fondateur de l’entreprise genevoise High-Tech Bridge, spécialisée dans la sécurité informatique. C’est devenu une véritable industrie.»

De fait, les exemples se multiplient – proches de nous. En avril 2016 par exemple, Ralph Eberhard, patron de la gérance Immogeste basée à Genève, témoigne dans le journal Le Temps avoir dû payer 1800 francs à des hackers. Le même mois, un peu plus loin d’ici, dans le Béarn, le PDG d’une entreprise raconte peu ou prou la même histoire, dans le journal La République des Pyrénées.

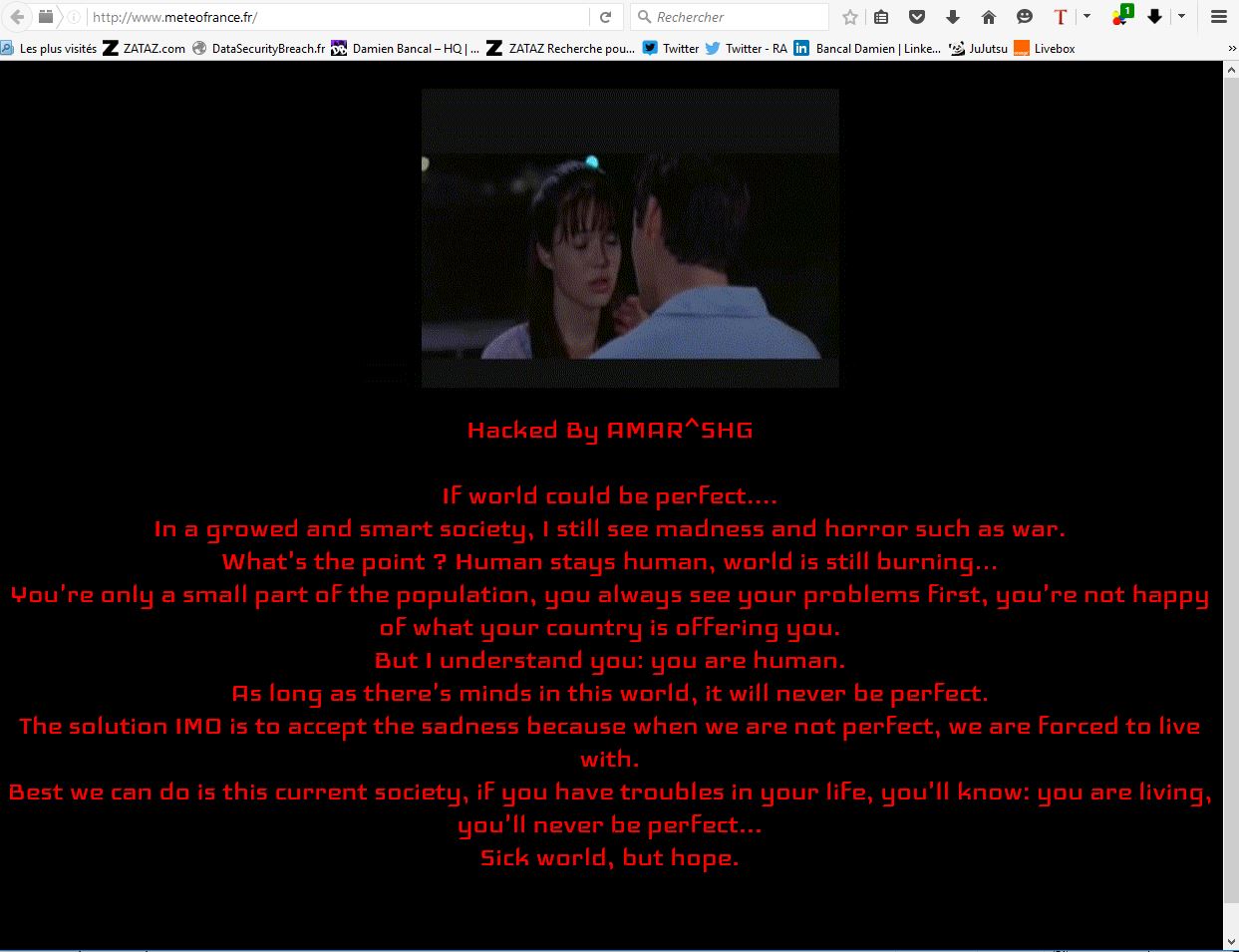

En effet, à chaque fois le scénario est identique. Un matin, en allumant leurs ordinateurs, les salariés voient s’afficher sur leur moniteur un message martial, généralement rouge sur fond noir, qui dit en substance: «Tous les fichiers de votre disque dur ont été cryptés. Pour les déchiffrer et les récupérer, vous devez nous payer.» La plupart du temps, les montants exigés ne s’avèrent pas dissuasifs: de quelques centaines de francs pour des particuliers à quelques milliers pour les PME. Mais parfois les sommes demandées sont astronomiques. En février 2016, un ransomware a infecté un hôpital de Los Angeles, bloquant l’ensemble des données médicales des patients. Pour remettre le système d’information d’aplomb, les pirates ont réclamé 9000 bitcoins, soit l’équivalent de 3,6 millions de dollars!

«Auparavant, les hackers s’attaquaient à de grosses entreprises, afin de toucher le jackpot, rappelle Ilia Kolochenko. Aujourd’hui, ils se recentrent sur les PME et les particuliers, parce qu’ils ont compris que même si les sommes obtenues sont moindres, l’activité se révèle moins risquée et plus facile. Si vous attaquez une grande banque, vous devez d’abord déjouer une sécurité informatique de premier plan. Et si vous y parvenez, vous pouvez être certain qu’elle ne vous lâchera jamais. Elle vous traquera pendant des années s’il le faut. A l’inverse, les particuliers et les PME ne sont absolument pas préparés à ce type d’attaque et en plus ne disposent pas des moyens nécessaires pour retrouver les auteurs.» Selon un rapport de Symantec publié en avril 2016, 57% de ces attaques ciblent des entreprises de moins de 250 salariés.

Mais comment ces logiciels malveillants se diffusent-ils? «Ces chevaux de Troie accèdent à l’ordinateur par le biais de courriels infectés ou de sites Internet piratés», explique la centrale Melani. Concrètement, «les hackers possèdent des robots informatiques, les botnets, qui scrollent l’ensemble des pages Internet – un peu comme Google – à la recherche de failles connues, explique Ilia Kolochenko. Lorsqu’une vulnérabilité est découverte, le virus s’installe et attend sa victime, en affichant par exemple un nouveau lien. Lorsque quelqu’un clique sur ce dernier, le virus passe sur son ordinateur et crypte l’ensemble des données.»

Faut-il payer la rançon ou pas?

Face à cette situation, la centrale Melani recommande de «ne pas céder à l’extorsion car, en payant la rançon, vous participez au financement de l’activité des criminels et leur permettez d’améliorer l’efficacité de leurs prochaines attaques. De plus, il n’existe aucune garantie que les criminels respecteront leur engagement et vous enverront réellement la clé vous permettant de récupérer vos données.»

En pratique, les choses s’avèrent plus compliquées, notamment pour les PME qui, privées de leurs fichiers clients, voient toute leur activité bloquée. «Si vous êtes infectés, il n’existe pas 3000 solutions, reconnaît Ilia Kolochenko. La première consiste à faire des recherches sur Internet, afin de savoir s’il existe déjà une clef de décryptage contre le rançongiciel. Malheureusement, c’est rarement le cas. La seconde, c’est payer. Si vous vous adressez à une entreprise comme la nôtre, nous finirons par remonter jusqu’au coupable et nous parviendrons peut-être à récupérer vos données. Mais cela va prendre beaucoup de temps. Même si cela peut paraître immoral, c’est moins coûteux pour une PME de régler la rançon que de lancer des investigations.» (TDG)

… [Lire la suite]

Réagissez à cet article

|