| Pour assurer la protection des droits fondamentaux des citoyens, aussi bien les droits positifs que sa protection contre les abus, le Conseil d’Etat préconise 50 mesures à prendre d’urgence.

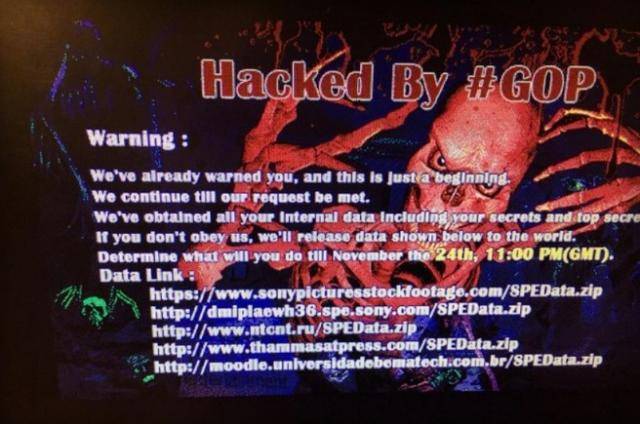

Le vol de données, une notion mal définie. On entend régulièrement parler dans la presse aussi bien de « vols de données personnelles » de clients, commis au détriment d’opérateurs ou de grandes entreprises, que de « vols de données confidentielles » qui s’apparentent plutôt à de l’espionnage industriel. Dans ces dossiers, le terme de « vol » est utilisé par commodité de langage, mais il n’est pas toujours la qualification retenue juridiquement. En effet, pour qu’il y ait vol, selon la définition du Code pénal (article 311-1), il faut constater la « soustraction frauduleuse de la chose d’autrui ». Or dans un vol de données, celles-ci ne sont pas « soustraites », mais recopiées ; elles demeurent à la disposition de leur légitime propriétaire qui ne peut donc pas déposer plainte pour « vol ».

Cette définition du vol par la « soustraction » date du Code Napoléon (1804). Remarquons que le droit romain était peut-être paradoxalement mieux adapté au vol de données, car les Institutes de l’empereur Justinien, publiées en 529, définissaient plus largement le vol (furtum) comme « contractatio rei fraudulosa » : la manipulation frauduleuse d’une chose (livre IV, titre I, 1). Et de préciser « furtum autem fit, non solum cum quis intercipiendi causa rem alienam amovet, sed generaliter cum quis alienam rem invito domino contractat » : il y a vol, non seulement quand on déplace la chose d’autrui pour la dérober, mais de manière générale quand on en dispose sans la volonté du propriétaire (IV, I, 6).

Mais notre Code pénal moderne lie le vol à la disparition matérielle. Ainsi en avait jugé récemment le tribunal de grande instance de Créteil (23 avril 2013), qui rappelait que « en l’absence de toute soustraction matérielle de documents (…), le simple fait d’avoir téléchargé et enregistré sur plusieurs supports des fichiers informatiques (du légitime propriétaire) qui n’en a jamais été dépossédée, puisque ces données, élément immatériel, demeuraient disponibles et accessibles à tous sur le serveur, ne peut constituer l’élément matériel du vol, la soustraction frauduleuse de la chose d’autrui, délit supposant, pour être constitué, l’appréhension d’une chose ».

Toutefois, la Cour d’appel de Paris a infirmé ce jugement (5 février 2014), et a considéré au contraire que le vol de données était bien caractérisé par le fait de réaliser « des copies de fichiers informatiques inaccessibles au public à des fins personnelles à l’insu et contre le gré de leur propriétaire ». Suite à ces appréciations divergentes de l’applicabilité de l’incrimination de vol, ce dossier se retrouve désormais devant la Cour de cassation, dont la mission est justement de dire comment on doit appliquer le droit.

Il est à noter que la même Cour de cassation avait validé le 9 septembre 2003 une condamnation pour vol, basée sur le fait « d’avoir en sa possession, à son domicile, après avoir démissionné de son emploi pour rejoindre une entreprise concurrente, le contenu informationnel d’une disquette support du logiciel Self Card, sans pouvoir justifier d’une autorisation de reproduction et d’usage du légitime propriétaire ». Elle a de nouveau validé le 4 mars 2008 une condamnation pour vol de données informatiques. Mais dans ces deux dossiers, la Cour n’a pas explicité comment l’incrimination de vol de données devait s’appliquer.

D’autres solutions juridiques

Lorsque l’on est victime d’un vol de données, d’autres solutions juridiques existent pour déposer plainte. Si les données copiées sont des données personnelles (relatives à des personnes identifiées ou identifiables), le recours à l’article 226-18 du code pénal (collecte frauduleuse de données personnelles) est possible.

Si le vol a été effectué via un accès frauduleux au système informatique (cas du hacking, du vol de mot de passe, du phishing…), l’article 323-1 du code pénal trouvera à s’appliquer.

Si c’est une base de données qui a été recopiée, son propriétaire peut réclamer la protection accordée par l’article L341-1 du code de la propriété intellectuelle, mais seulement si la constitution de la base a nécessité un investissement substantiel. La Cour de cassation a ainsi confirmé le 19 juin 2013 un arrêt refusant la protection d’une base de données en raison du caractère non substantiel des investissements réalisés.

Nouveaux éléments. L’arsenal juridique vient récemment de s’enrichir de deux nouveautés. Le 22 octobre 2014, dans une affaire de détournement de fichiers par un salarié, la Cour de cassation a validé la condamnation pour abus de confiance. Or l’article 314-1 du code pénal définit l’abus de confiance comme « le fait par une personne de détourner, au préjudice d’autrui, des fonds, des valeurs ou un bien quelconque qui lui ont été remis et qu’elle a acceptés à charge de les rendre, de les représenter ou d’en faire un usage déterminé ». N’étant pas des fonds ou des valeurs, on en déduit que pour la Cour de cassation les données sont des biens. Ce qui nous ramène à l’idée de vol : si les données sont des biens, la notion de vol de données devient plus naturelle.

Mais le législateur vient peut-être de rendre ces discussions inutiles. En effet, la loi antiterroriste du 13 novembre 2014 modifie l’article 323-3 du code pénal. Cet article, créé par la loi Godfrain de 1988, réprimait jusqu’ici l’introduction frauduleuse de données dans un système informatique, leur modification ou leur suppression. Désormais, sont également interdits les faits « d’extraire, de détenir, de reproduire ou de transmettre » frauduleusement des données. La sanction encourue est de cinq ans de prison et 75.000 euros d’amende, et est portée à sept ans et 100.000 euros s’il s’agit de données personnelles volées dans un système d’information de l’Etat.

La nouvelle rédaction de l’article 323-3 permet donc de réprimer efficacement à l’avenir les vols de données. Elle rend inutile le recours à l’article 311-1 et les débats sur son applicabilité, d’autant plus que la sanction du vol « traditionnel » n’est que de trois ans de prison et 45.000 euros d’amende (article 311-3), soit moins que ce qui est prévu par le nouvel article 323-3 consacré aux données.

Après cette lecture, quel est votre avis ?

Cliquez et laissez-nous un commentaire…

Source : http://pro.01net.com/editorial/633857/vers-la-reconnaissance-juridique-du-vol-de-donnees/

par Fabrice Mattatia

|

![[Tribune 01] Vers la reconnaissance juridique du vol de données via @01Business_fr [Tribune 01] Vers la reconnaissance juridique du vol de données via @01Business_fr](http://www.lenetexpert.fr/images/Denis_JACOPINI_vous_informe.jpg)