Piratage massif d’Instagram : comment protéger ses données personnelles ?

|

Piratage massif d’Instagram : comment protéger ses données personnelles ? |

| Le réseau social a reconnu avoir été victime d’un piratage massif qui pourrait avoir touché plusieurs millions d’utilisateurs. Voici des conseils pour éviter d’en faire les frais.

Vous avez peut-être un point commun avec Rihanna, Taylor Swift et Zinedine Zidane. Comme eux, vous faites peut-être partie des six millions de comptes Instagram dont les données personnelles ont récemment été dérobées par des hackers et mises en vente sur le DarkNet. Le pirate revendiquant le braquage a transmis un échantillon de 10.000 données au site spécialisé américain Ars Technica. Il réclame 10 dollars par compte piraté et propose des remises pour les achats de lots sur un site éphémère baptisé Doxagram…[lire la suite]

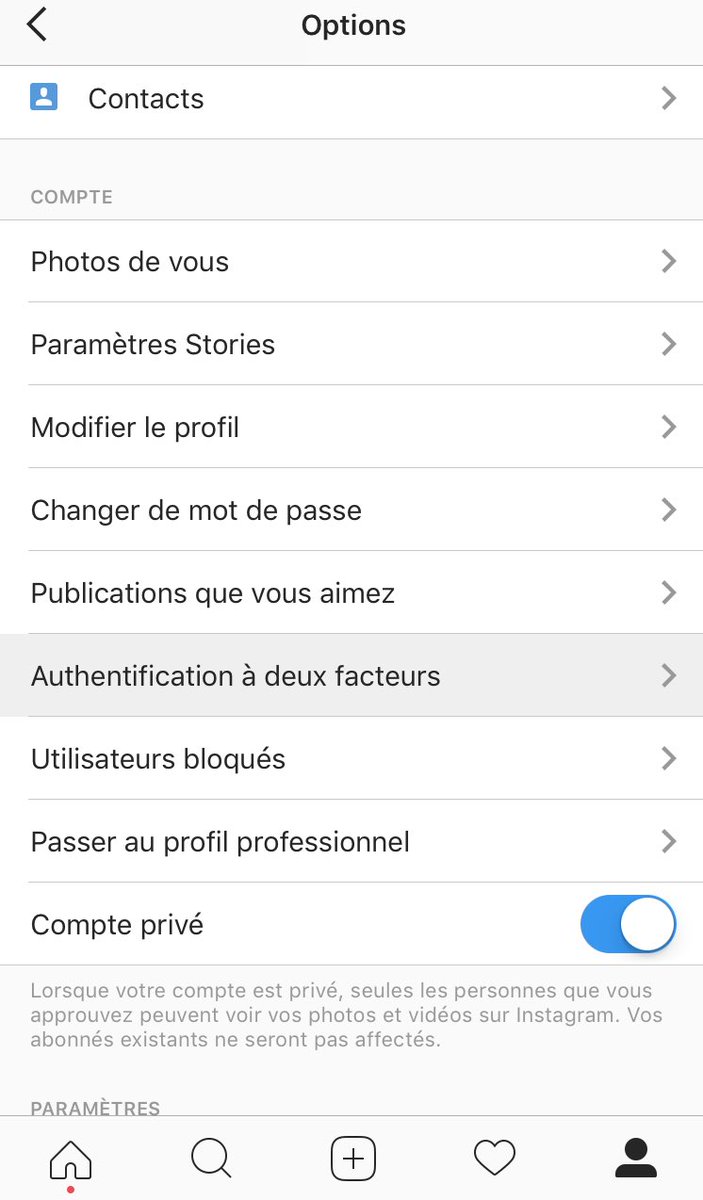

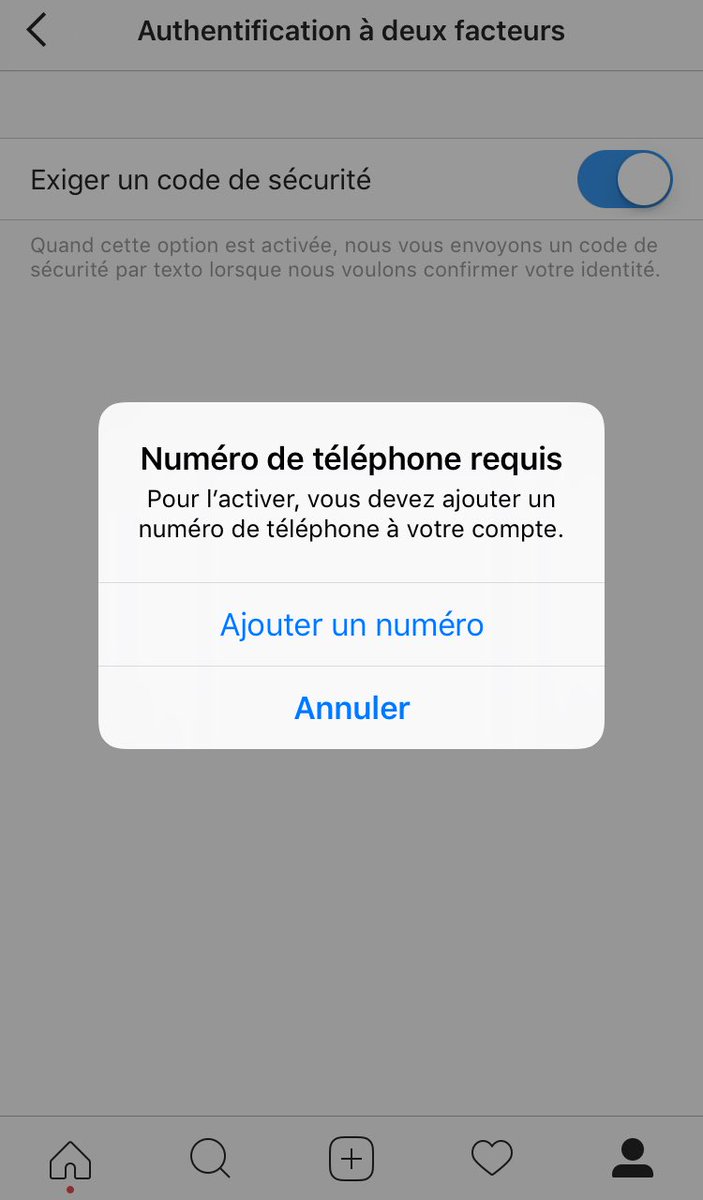

Pourriez-vous expliquer comment activer la double authentification ? C’est pas forcément évident pour le grand-public

En réponse à @LeoDuffOff Hello, il suffit d’aller dans les paramètres de l’app, dans l’onglet « authentification a deux facteurs » puis d’ajouter un num de téléphone.

NOTRE MÉTIER :

FORMATIONS EN CYBERCRIMINALITE, RGPD ET DPO : En groupe dans la toute la France ou individuelle dans vos locaux sous forme de conférences, ou de formations, de la sensibilisation à la maîtrise du sujet, découvrez nos formations ; EXPERTISES TECHNIQUES : Pour prouver un dysfonctionnement, dansl e but de déposer plainte ou de vous protéger d’une plainte, une expertise technique vous servira avant procès ou pour constituer votre dossier de défense ; COLLECTE & RECHERCHE DE PREUVES : Nous mettons à votre disposition notre expérience en matière d’expertise technique et judiciaire ainsi que nos meilleurs équipements en vue de collecter ou rechercher des preuves dans des téléphones, ordinateurs et autres équipements numériques ; AUDITS RGPD / AUDIT SÉCURITÉ / ANALYSE D’IMPACT : Fort de notre expérience d’une vingtaine d’années, de notre certification en gestion des risques en Sécurité des Systèmes d’Information (ISO 27005) et des formations suivies auprès de la CNIL, nous réaliseront un état des lieux (audit) de votre installation en vue de son amélioration, d’une analyse d’impact ou de sa mise en conformité ; MISE EN CONFORMITÉ CNIL/RGPD : Nous mettons à niveau une personne de votre établissement qui deviendra référent CNIL et nous l’assistons dans vos démarches de mise en conformité avec le RGPD (Réglement Européen relatif à la Protection des Données à caractère personnel). NOS FORMATIONS : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles (Numéro formateur n°93 84 03041 84 (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle)

|

Source : Piratage massif d’Instagram : comment protéger ses données personnelles