| Un pirate informatique a crypté tous les dossiers de l’entreprise Marlotte Piscines, à Jurançon.

Exemplaire et angoissant. Quand les quatre membres de l’entreprise Marlotte Piscines rentrent de week-end lundi dernier, ils réactivent leurs ordinateurs. Et là, panique, les ordis sont vides. Totalement vides.

« L’attaque a eu lieu dans la nuit du vendredi au samedi, entre 2 h 54 et 3 h 05 », relate Lionel Dorado, le patron de la petite entreprise familiale sise sur la zone d’activité du Vert Galant, à Jurançon. « Il paraît qu’on a eu un virus dernier cri, un virus de “psychopathe”, m’a dit un informaticien. Il a passé tous les pare-feu et les anti-virus pour crypter absolument tous les dossiers. Tous les fichiers portaient le nom d’ambrosia.master et ne pouvaient s’ouvrir. Sur la sortie de l’imprimante, il y avait trois feuilles écrites en anglais qui disaient que nous avions été piratés, que tout était crypté et que j’avais 36 heures pour payer une rançon. Plus vous attendrez, plus ce sera cher, précisait la lettre. »

Dès lundi matin, plainte est déposée au commissariat de police de Pau.

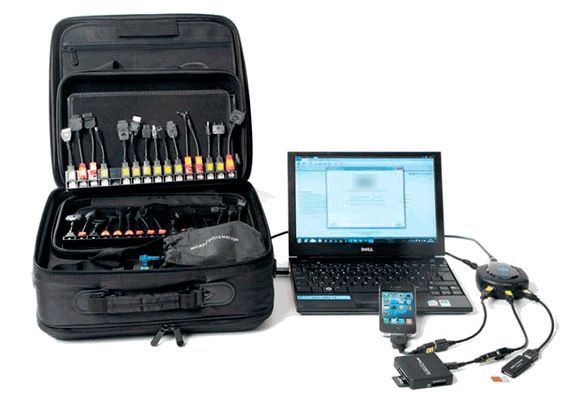

Dans le même temps, il a fallu relancer la machine comme si tout repartait de zéro. « On avait sauvegardé sur des disques durs mais ils ont été cryptés aussi. Fichiers clients, factures, photos, courriers, tout avait disparu. Heureusement, ma secrétaire a tout gardé sur papier. On a tout racheté à neuf et on a tout remis en place, comme si on lançait une nouvelle société. Mardi, on a écrit au pirate qui en retour nous a demandé 12 500 euros payables en bitcoins [monnaie virtuelle informatique, NDLR] », poursuit le chef d’entreprise.

Lionel Dorado ne paiera pas la rançon. Mais en contrepartie, la société a deux à trois semaines de travail pour ressaisir toutes les données cryptées. « Prochainement, il y aura un antivirus supérieur à celui qui nous a piratés et nous pourrons décrypter les données gardées sur disque dur », espère le dirigeant. En effet, pirates et antipirates se tirent la bourre pour aller toujours plus loin dans le virus et l’antivirus. Une version numérique du gendarme et du voleur…[lire la suite]

Commentaire de Denis JACOPINI :

Depuis 1996, je ne cesse de conseiller les établissements publics et privés à anticiper 2 situations :

- Le risque de perte de données qui leur appartiennent afin d’assurer la continuité de leur activité professionnelle en assurant des sauvegardes GARANTISSANT la récupération de leur données quels que soient les sinistres prévus et couverts;

- Le risque de fuite de données qui ne leur appartiennent pas, que des fournisseurs, clients, tiers, partenaires leur on confié : Les données personnelles sont soumises à la Loi Informatique et Libertés jusqu’au 25 mai 2018 et au Règlement Européen sur la Protection des Données personnelles à partir du 25 mai 2018.

Pour ces situations, nous assurons des accompagnements personnalisés sous forme d’audits en matière d’analyse de risque, analyse d’impact, de conférences ou de formations (n° autorisation formation de la Direction du Travail).

A Lire aussi :

Règlement (UE) 2016/679 du Parlement européen et du Conseil du 27 avril 2016

DIRECTIVE (UE) 2016/680 DU PARLEMENT EUROPÉEN ET DU CONSEIL du 27 avril 2016

Le RGPD, règlement européen de protection des données. Comment devenir DPO ?

Comprendre le Règlement Européen sur les données personnelles en 6 dessins

Notre sélection d’articles sur le RGPD (Règlement Européen sur la Protection des données Personnelles) et les DPO (Délégués à la Protection des Données)

Notre métier : Vous accompagner dans vos démarches de mise en conformité avec la réglementation relative à la protection des données à caractère personnel.

Par des actions de formation, de sensibilisation ou d’audits dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84)

Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

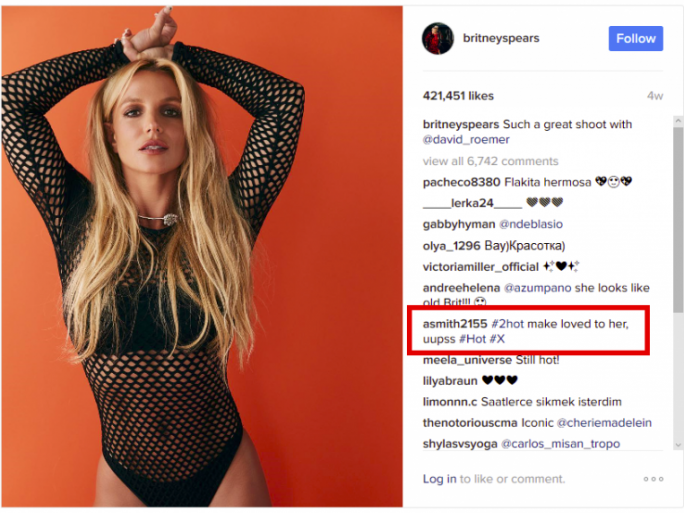

Réagissez à cet article

|