Des clés de déchiffrement pour le ransomware Crysis mises en ligne

|

Des clés de déchiffrement pour le ransomware Crysis mises en ligne |

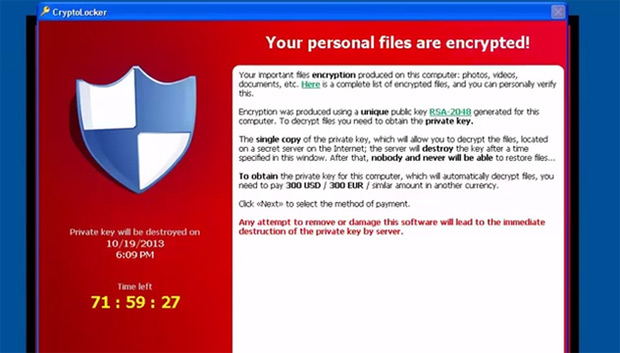

| Au total, 200 clés principales ont été publiées sur Internet. Elles permettent à des victimes du ransomware de déchiffrer leurs fichiers et de récupérer ainsi le contrôle de leurs données.

Le monde a été secoué par WannaCry, un ransomware qui a causé des perturbations et des bouleversements dans d’importants services et des entreprises au cours de la dernière semaine. Mais il y a de bonnes nouvelles pour les victimes d’un autre rançongiciel baptisé Crysis, avec la diffusion auprès du public de 200 clés principales. Publiées sur le forum BleepingComputer, les clés peuvent être utilisées par les victimes du ransomware, ainsi que par les entreprises de sécurité spécialisée dans la création d’outils de déchiffrement. Les clés, téléchargées sur Pastebin, sont valides, ont confirmé des chercheurs en sécurité. Les utilisateurs des clés ont également confirmé qu’ils avaient pu recouvrer l’accès à leurs fichiers.

Si vous avez été affecté par cette souche de ransomware, vous pouvez télécharger un outil de déchiffrement fourni par l’éditeur de sécurité ESET…[lire la suite]

Notre métier : Vous aider à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et vous assister dans vos démarches de mise en conformité avec la réglementation relative à la protection des données à caractère personnel. Par des actions d’expertises, d’audits, de formations et de sensibilisation dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84) Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

|

Source : Ransomware Crysis : des clés principales mises en ligne – ZDNet