Alerte Virus ! Rombertik détruit le PC lorsqu’il est détecté | Denis JACOPINI

|

Alerte Virus !

|

| La menace a de quoi faire froid dans le dos. Les équipes de chercheurs de Talos (Cisco) viennent de repérer un nouveau type de malware capable de mettre à genoux un PC et les données qu’il contient. Rien de neuf, me direz-vous…

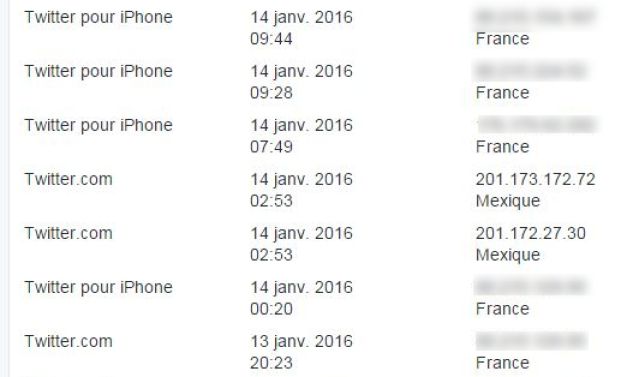

Mais Rombertik, c’est son petit nom, a été pensé pour contourner les protections mises en place, qu’elles soient système ou liées à un anti-virus. Pire, il devient particulièrement agressif lorsqu’il est chatouillé ou en phase d’être repéré. Comme d’habitude, Rombertik se loge dans votre PC via un mail (spam ou phishing) contenant un lien piégé, souvent un faux PDF. Une fois exécuté, le malware fait le tour du propriétaire et s’assure de ne pas être enfermé dans une sandbox. Après s’être déployé, il est ensuite capable de s’insérer dans le navigateur utilisé pour collecter des données personnelles, même sur un site en https, et les expédier vers un serveur distant. Classique. Dans le même temps, et c’est à ce moment qu’il est le plus dangereux, le malware vérifie qu’il n’est pas en cours d’analyse mémoire. Si c’est le cas, il va alors tenter de détruire le Master Boot Record (MBR), endommageant gravement le PC. Ce composant est essentiel pour démarrer une machine Windows. S’il ne parvient pas à ses fins, il s’attaquera alors aux fichiers présents dans le dossier utilisateurs, fichiers qui seront alors cryptés avec une clé RC4 aléatoire. La machine est alors rebootée mais entre dans une boucle infinie. Bref, les dégâts sont majeurs. Et une analyse anti-virus aura les mêmes effets. la réinstallation du système est alors le seul moyen d’accéder à sa machine. « Ce qui est intéressant avec ce malware, c’est qu’il n’a pas une fonction malveillante, mais plusieurs », souligne les experts de Talos. « Le résultat est un cauchemar », ajoutent-ils. Comment alors se protéger ? « Etant donné que Rombertik est très sensible à la traditionnelle sandboxing réactive, il est crucial d’utiliser des systèmes de défense modernes – prédictifs. Des systèmes qui n’attendent pas qu’un utilisateur clique pour déclencher un téléchargement potentiel de Rombertik. », explique Charles Rami, responsable technique Proofpoint.. « De plus, comme le malware peut être expédié via de multiples vecteurs – comme Dyre, via des URL ou des fichiers .doc ou .zip/exe etc. – il est crucial d’utiliser des systèmes qui examinent l’ensemble chaîne destructrice, et bloquent l’accès des utilisateurs aux URL et pièces jointes envoyées par emails avant ceux-ci ne cliquent dessus. Enfin, les aspects « autodestruction » de Rombertik état susceptibles d’être déclenchés par les technologies telles que les antivirus, il est crucial que les entreprises utilisent des systèmes automatisés de réponse aux menaces – des systèmes qui peuvent localiser et bloquer l’exfiltration de données par Rombertik – sans – déclencher d’action sur le PC, et alerter les équipes de sécurité pour répondre rapidement aux dommages pouvant être causés », poursuit-il.

Expert Informatique assermenté et formateur spécialisé en sécurité Informatique, en cybercriminalité et en déclarations à la CNIL, Denis JACOPINI et Le Net Expert sont en mesure de prendre en charge, en tant qu’intervenant de confiance, la sensibilisation ou la formation de vos salariés afin de leur enseigner les bonnes pratiques pour assurer une meilleure sécurité des systèmes informatiques et améliorer la protection juridique du chef d’entreprise.

Cet article vous plait ? Partagez !

Source : http://www.zdnet.fr/actualites/rombertik-un-virus-qui-detruit-le-pc-lorsqu-il-est-detecte-39818978.htm

|