Et si Gmail vous protégeait contre les expéditeurs potentiellement malveillants ?

|

Et si Gmail vous protégeait contre les expéditeurs potentiellement malveillants ? |

| Gmail renforce ses outils de filtrage contre les expéditeurs non authentifiés et les liens vers des sites frauduleux ou indésirables.

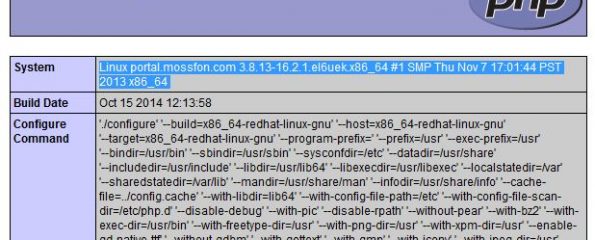

Google ajoute de nouvelles fonctionnalités à Gmail pour protéger toujours plus ses utilisateurs des dangers du Net. Dans les prochaines semaines, le webmail se verra doté d’un système alertant son utilisateur quand il reçoit un e-mail en provenance d’un expéditeur non authentifié. Un point d’interrogation s’affichera alors en lieu et place de l’image correspondant au profil de l’expéditeur, à côté de son nom (voir l’image ci-dessous), indique le service de mise à jour des applications de l’entreprise de Mountain View.

Une façon d’inviter le destinataire à la plus grande prudence face à un e-mail douteux, surtout si le message contient des pièces jointes. Même si tous les expéditeurs non authentifiés ne sont pas nécessairement des pourvoyeurs de spam ou d’autres contenus à caractères frauduleux. « Il peut arriver que l’authentification ne fonctionne pas lorsqu’une organisation envoie des messages à de grands groupes d’utilisateurs, via des listes de diffusion, par exemple », rappelle Google dans l’aide de Gmail. Pour authentifier les expéditeurs, Google s’appuie sur les protocoles SPF et DKIM. Le premier (Sender Policy Framework) se charge de vérifier le nom de domaine de l’expéditeur d’un courriel. Ce protocole est normalisé dans la RFC 7208 dans l’objectif de réduire les envois de spams. Le second, DomainKeys Identified Mail, permet à l’expéditeur de signer électroniquement son message afin de garantir à la fois l’authenticité du domaine ainsi que l’intégrité du contenu. Deuxième niveau d’alerteAu cas où un expéditeur malintentionné aurait réussi à contourner (ou exploiter) ces normes d’authentification, Gmail s’enrichit d’un deuxième niveau de protection. Lorsque l’utilisateur cliquera sur un lien considéré comme frauduleux (pointant vers un site de phishing, pourvoyeur de malwares, voire de logiciels indésirables), il sera averti par le système des risques qu’il encourt à poursuivre sa navigation. Une fonction héritée du Safe Browsing, un système lancé en 2006 chargé de référencer les sites frauduleux, et qui équipe le navigateur Chrome mais aussi Firefox et Safari (via une API).

Signalons que Safe Browsing est en évolution constante, notamment grâce à la participation des internautes. Le mois dernier, Google a annoncé renforcer cette protection. « Dans les prochaines semaines, ces améliorations de détection deviendront plus visibles dans Chrome : les utilisateurs verront plus d’avertissements que jamais sur les logiciels indésirables », indiquait alors l’éditeur.

Article original de Christophe Lagane

|

Original de l’article mis en page : Gmail va pointer les expéditeurs potentiellement malveillants