La correspondance privée se définie comme tout message exclusivement destiné à une ou plusieurs personnes physiques ou morales, déterminées et individualisées. L’exemple le plus concret est le courriel échangé entre deux ou plusieurs correspondants, depuis un service de messagerie.

Ainsi, toute correspondance entre deux personnes doit être protégée au titre du secret, par les opérateurs dont l’activité consiste à acheminer, transmettre ou transférer le contenu de ces correspondances. Tout comme un facteur n’a pas le droit d’ouvrir un courrier postal, le fournisseur de messagerie électronique ou le fournisseur d’accès à internet sont tenus de respecter le secret des courriers électroniques.

Ce principe de confidentialité était d’ailleurs déjà garanti par l’article L32-3 du Code des postes et des communications électroniques qui prévoyait, dans sa version antérieure à la publication de la loi pour une République numérique que « les opérateurs, ainsi que les membres de leur personnel, sont tenus de respecter le secret des correspondances ».

La directive européenne 2002/58 modifiée relative à la vie privée dans les communications électroniques (l’article 5.1) interdit « à toute autre personne que les utilisateurs d’écouter, d’intercepter, de stocker les communications et les données relatives au trafic y afférentes, ou de les soumettre à tout autre moyen d’interception ou de surveillance, sans le consentement des utilisateurs ».

Le contenu des communications, c’est-à-dire des correspondances entre deux individus, est par principe confidentiel et l’obligation de garantir le secret repose sur les opérateurs de télécommunication.

Il est en revanche possible de lever le secret des correspondances, en demandant aux personnes concernées leur consentement.

Qu’est-ce qui change avec la loi pour une République numérique et son décret d’application relatif à la confidentialité des correspondances ?

L’article 68 de loi pour une République numérique précise ce que couvre le secret des correspondances. Ce secret s’applique ainsi à l’identité des correspondants, au contenu, à l’intitulé et aux pièces jointes des correspondances.

Quels sont les professionnels concernés ?

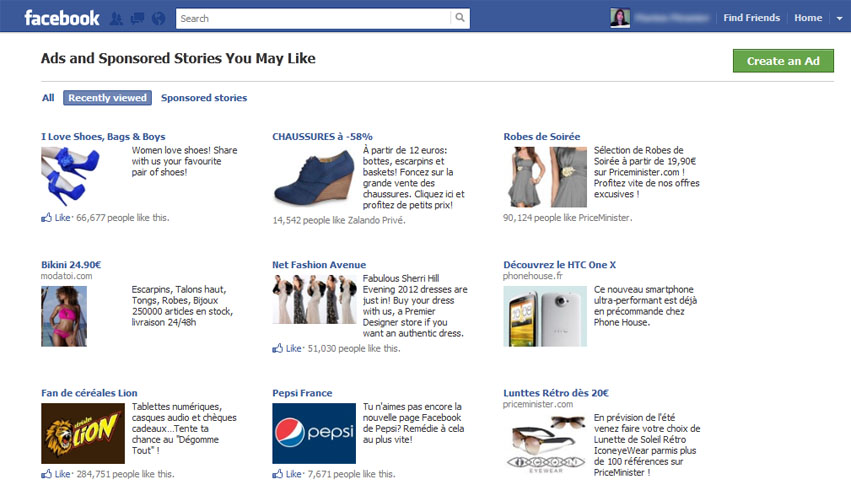

Sont désormais soumis au respect du secret des correspondances, à la fois les « opérateurs », c’est-à-dire les opérateurs de télécommunications essentiellement, et les « fournisseurs de services de communication au public en ligne », en d’autres termes, tout acteur permettant à deux personnes de correspondre en ligne. Seront notamment concernés les fournisseurs de services de messagerie électronique, de réseaux sociaux, de communication synchrone (VoIP), etc.

A quelles conditions peuvent-ils exploiter la correspondance privée ?

La loi Lemaire leur permet toutefois d’exploiter la correspondance privée, sous réserve d’obtenir le consentement des utilisateurs et pour les seules finalités suivantes :

- l’amélioration du service de communication au public en ligne,

- la réalisation de statistiques,

- l’utilisation des données à des fins publicitaires.

Quels sont les effets en pratique pour les opérateurs de communication électronique ou fournisseurs de service ?

La CNIL rappelle que, pour être valable, ce consentement doit être libre, spécifique et informé. Il doit en outre résulter d’un acte positif et être préalable à la collecte des données, c’est-à-dire à la réalisation du traitement.

Un consentement informé

Les opérateurs souhaitant utiliser la correspondance de leurs utilisateurs à des fins statistiques, publicitaires ou encore pour améliorer leur service devront recueillir leur consentement spécifique après les avoir informés de ce qu’ils souhaitent faire (en rappelant les mentions requises par l’article 32 de la loi Informatique et libertés).

Un consentement spécifique

La CNIL rappelle que le consentement doit être spécifique et qu’à ce titre, un consentement global pour plusieurs finalités différentes, de même que l’acceptation globale des Conditions générales d’utilisation (ou CGU) du service, ne peuvent être considérés comme un consentement valable.

Un consentement libre

Le consentement ne doit pas être contraint, c’est-à-dire que le refus de consentir ne doit pas empêcher la personne d’accéder au service de messagerie. Le consentement doit prendre la forme d’un acte positif des utilisateurs et ne peut donc être déduit du silence ou de l’inaction des utilisateurs. Le consentement devant être recueilli avec une périodicité d’un an, la CNIL recommande que les responsables de traitement alerte les personnes dans un délai raisonnable avant l’échéance de ce délai, pour que le renouvellement ne soit pas automatique.

Un consentement renouvelé tous les ans

La loi pour une République numérique prévoit que le consentement doit être renouvelé périodiquement, c’est-à-dire recueilli tous les ans par les opérateurs exploitant les correspondances.

Par ailleurs, la CNIL rappelle que les traitements réalisés sur les correspondances doivent se limiter aux données collectées de manière loyale et licite. En conséquence, les traitements ne doivent produire des effets qu’à l’égard des personnes qui ont valablement consenti à la collecte de leurs données à caractère personnel issues du contenu de leurs correspondances. À titre d’exemple, les traitements opérés à des fins publicitaires et basés sur le contenu des correspondances ne doivent pas permettre à l’opérateur de cibler d’éventuelles personnes tierces dont les données personnelles apparaitraient dans la correspondance.

Enfin, la CNIL rappelle qu’une fois le règlement européen relatif à la protection des données, adopté, les responsables de traitement devront être en mesure de prouver que les personnes ont effectivement consenti au traitement et seront tenus de les informer de la possibilité de retirer leur consentement.

Par des actions d’expertises, d’audits, de formations et de sensibilisation dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84)