De nouveaux malwares super furtifs se cachent dans la mémoire des serveurs

|

De nouveaux malwares super furtifs se cachent dans la mémoire des serveurs |

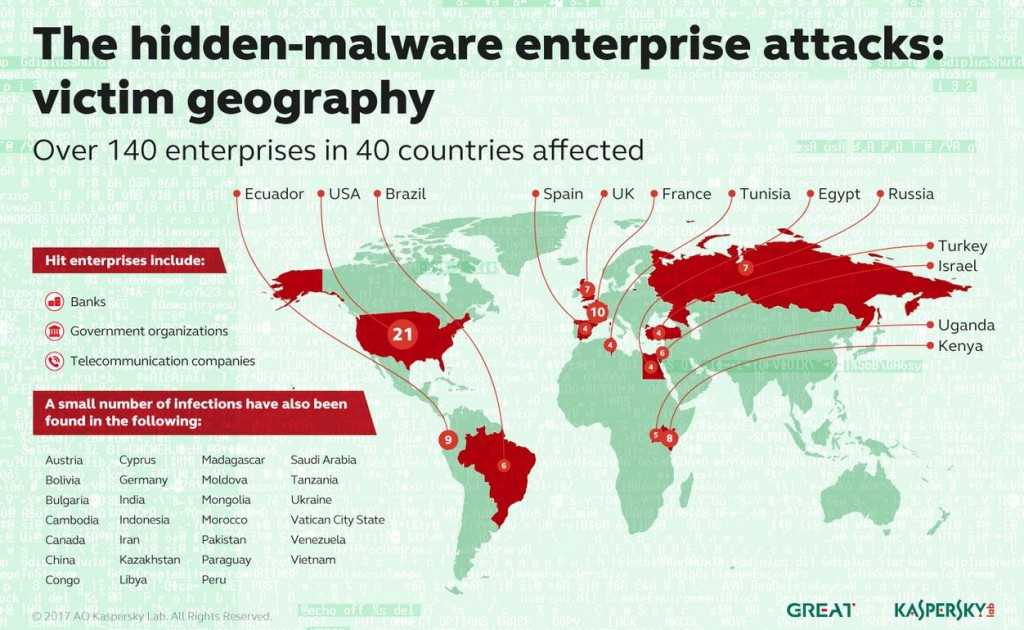

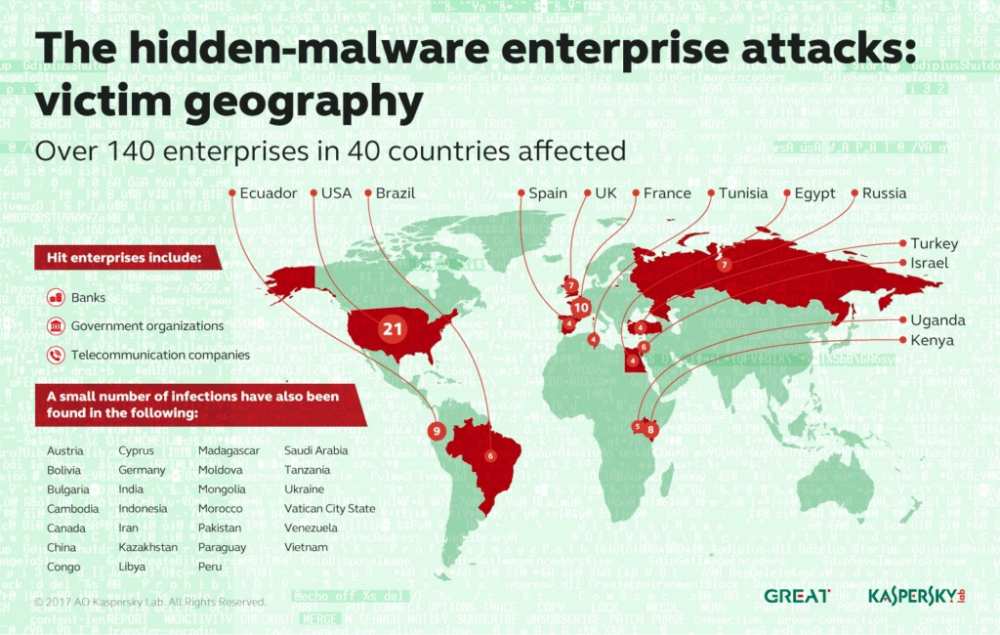

| Kaspersky met en évidence une souche malveillante qui se cache dans la mémoire des systèmes et exploite des applications de confiance pour dérober des données. 10 organisations au moins en ont été victimes en France.

Une nouvelle espèce de logiciels malveillants, mise en évidence par Kaspersky Lab, ressemble bien à un cauchemar pour administrateurs système et responsables informatiques. Il s’agit d’une forme de malware utilisant des logiciels légitimes (comme l’outil de tests de pénétration Meterpreter) pour infecter un système, avant de détourner des services Windows couramment utilisés pour assurer son implémentation et son fonctionnement. Une fois le malware en cours d’exécution à l’intérieur de Windows, il efface toute trace de son existence et réside dans la mémoire du serveur. Le temps d’exfiltrer des informations qu’il convoite avant de s’effacer de lui-même. Parce que ces nouveaux malwares, que Kaspersky a baptisés MEM: Trojan.win32.cometer et MEM: Trojan.win32.metasploit, résident en mémoire, ils ne peuvent pas être détectés par des antivirus standards, qui analysent le disque dur d’un ordinateur. En outre, le malware se cache en réalité à l’intérieur d’autres applications, ce qui le rend pratiquement invisible également des outils utilisant des techniques de listes blanches, comme c’est le cas de nombreux pare-feu. Le redémarrage efface toute traceSelon un billet de Kaspersky sur le blog Securelist, le processus fonctionne en plaçant temporairement un utilitaire d’installation sur le disque dur de l’ordinateur. C’est ce petit outil qui loge le logiciel malveillant directement en mémoire en utilisant un fichier MSI standard de Windows avant d’effacer l’utilitaire. Une fois que le malware commence à collecter les données ciblées, il emploie une adresse de port inhabituelle (:4444) comme voie d’exfiltration. L’ensemble de ces caractéristiques rendent ces malwares très furtifs. Car ils n’existent que dans la mémoire d’un ordinateur, ce qui signifie qu’un logiciel anti-malware n’a une chance d’identifier l’infection que lors d’une analyse de ladite mémoire, et uniquement pendant que le malware est toujours actif. Le redémarrage de l’ordinateur effacera toute trace, rendant inutile toute analyse ‘forensic’. PowerShell détournéKurt Baumgartner, chercheur au sein des Kaspersky Lab, explique que ses équipes de recherche ont d’abord trouvé ce logiciel malveillant dans une banque en Russie. L’équipe a pu accéder au serveur, dans ce cas un contrôleur de domaine, avant que le système ne redémarre, ce qui leur a permis d’isoler la souche infectieuse. L’équipe de Kaspersky a alors constaté que les attaquants utilisaient un script PowerShell pour installer un service malveillant dans la base de registre de l’ordinateur. Selon le chercheur, si ce malware furtif échappera aux antivirus qui cherchent des signatures sur le disque dur d’un ordinateur, il peut toujours être découvert via des logiciels de protection qui traqueront ses activités suspectes : création de tunnels de communication chiffrée pour exfiltrer les données, démarrage de services ou lancement de l’activité PowerShell. Kurt Baumgartner assure que ses équipes suivent l’évolution du malware – qui devrait muter pour échapper aux défenses qui vont être mises en œuvre suite à la publication de Kaspersky – et qu’il convient notamment de surveiller la diffusion de données à partir de lieux différents sur le réseau utilisant le tunnel de communication caractéristique de la souche. La France, second pays cibléEt de conseiller aux équipes de sécurité de scruter les journaux système et de surveiller le trafic sortant du réseau. Tout en précisant qu’il vaut mieux stocker ces données hors ligne de sorte que le logiciel malveillant ne puisse pas trouver et effacer ces preuves. Autre astuce pour contrarier les assaillants : désactiver PowerShell. Une solution radicale mais parfois difficile à mettre en œuvre, de nombreux administrateurs ayant recours à cet utilitaire…[lire la suite] Notre métier : Vous aider à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et vous accompagner dans vos démarches de mise en conformité avec la réglement Européen relatif à la protection des données à caractère personnel (RGPD). Denis JACOPINI est Expert Judiciaire en Informatique, Diplômé en Cybercriminalité (Droit, Sécurité de l’information & Informatique légale), Diplômé en Droit de l’Expertise Judiciaire et Risk Manager ISO 27005, spécialisé en Cybercriminalité et en protection des Données à Caractère Personnel. Par des actions de formation, de sensibilisation ou d’audits dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84) Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

|

Original de l’article mis en page : Anatomie du malware super furtif, caché dans la mémoire des serveurs