La Police pourrait prochainement consulter vos données personnelles sur Facebook sans autorisation

|

La Police pourrait prochainement consulter vos données personnelles sur Facebook sans autorisation |

| Face à la vague d’attentats qui frappe l’Europe, la Commission européenne discute actuellement de quelques changements dans les réglementations afin de permettre aux forces de Police d’accéder aux données des utilisateurs des services de Google et Facebook, sans autorisation préalable d’un Juge.

Les vagues d’attentat et la peur ambiante sont bien souvent l’occasion pour les gouvernements de voter des lois liberticides, et ce pourrait à nouveau être le cas dans toute l’Europe. La Commission européenne réfléchit actuellement à changer les réglementations afin de permettre aux forces de police d’aller piocher des informations dans les comptes des réseaux sociaux des utilisateurs, sans accord préalable de qui que ce soit.

Concrètement, le projet évoque même la possibilité pour les policiers d’origine étrangère de consulter les données privées des profils de ces réseaux sociaux, afin notamment d’enquêter sur un touriste ou une personne d’un autre pays de l’Union européenne. Exemple : vous partez en Italie pour quelques jours et vous faites arrêter par la police locale, ces derniers pourraient alors éplucher vos profils sociaux pour tenter d’obtenir plus d’informations sur vous, et ce, sans rien demander à la France.

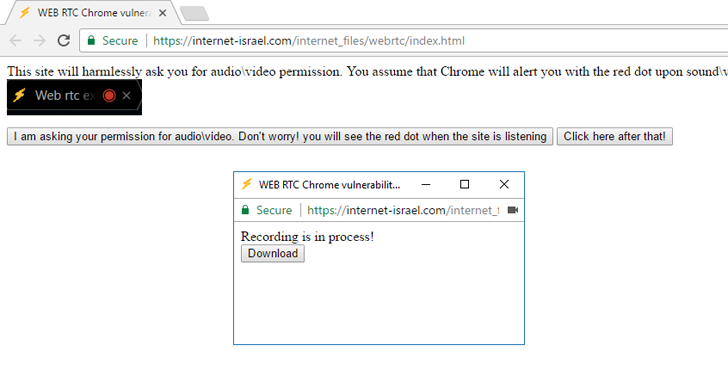

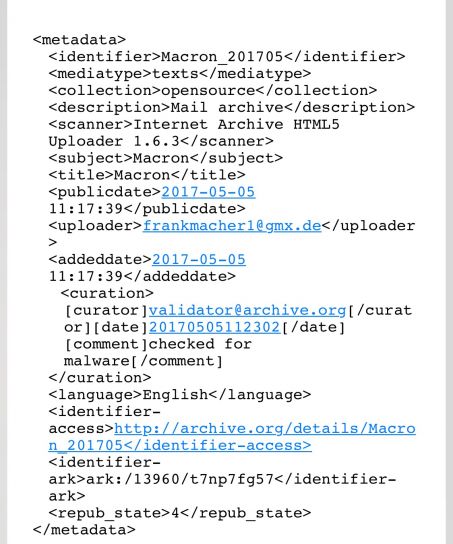

Actuellement, trois projets de ce type ont été proposés et soumis à étude, l’un d’entre eux pouvant être adopté d’ici la fin de l’année 2018. Une des propositions évoque la possibilité de copier les données directement depuis le Cloud de la plateforme sociale afin d’en faire une sauvegarde et éviter la disparition des données en cas d’enquête…[lire la suite]

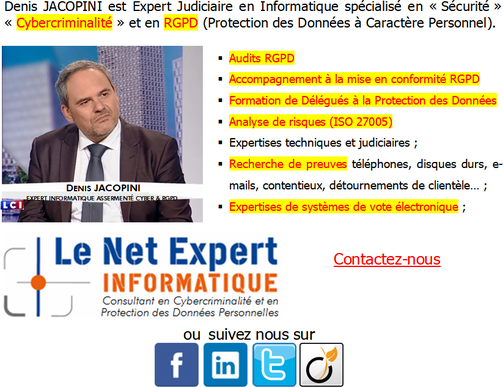

Commentaire de Denis JACOPINI Entre Facebook qui analyse et espionne ses membres et les OPJ (Officiers de Police Judiciaire) qui peuvent consulter les données collectées par Facebook, il n’y a qu’un pas pour que ce même type de démarche soit aussi engagée auprès de Google pour qu’on nous mette des radars automatiques sur Internet qui nous flashent dès que quelqu’un en train picoler publie une photo. Sans plaisanter, ces projets de loi consistent à permettre à des OPJ d’accéder aux zones privées de Facebook, car vous savez que lorsque vous publiez quelque chose sur Facebook, cet ajout peut être public (tout le monde peut le consulter et le voir) ou privé et il n’y a qu’un juge qui peut forcer Facebook à communiquer le contenu privé d’un compte. Ce projet ne changera rien pour ceux qui n’ont rien à se reprocher, et pas grand chose pour ceux qui ont quelques chose à se reprocher. Les OPJ pourrons disposer plus rapidement des contenus privés pour alimenter leurs enquêtes. Il est fort probable à l’avenir qu’un autre réseau social soit utilisé par les malfrats l’histoire de faire courrier le chat…

Notre métier : Vous aider à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et vous assister dans vos démarches de mise en conformité avec la réglementation relative à la protection des données à caractère personnel. Par des actions d’expertises, d’audits, de formations et de sensibilisation dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84) Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

|