| Un logiciel de rançon nommé «LeakerLocker» menace d’envoyer vos courriels, messages texte, photos et votre historique web à tous vos contacts si vous ne versez pas une somme de 50$ à ceux qui prennent en otage vos informations personnelles.

Découvert la semaine dernière par l’éditeur d’antivirus McAfee, LeakerLocker vise exclusivement les utilisateurs de téléphones Android. Au moins deux applications gratuites qui ont désormais été retirées de la plateforme Google Play, «Wallpapers Blur HD» et «Booster & Cleaner Pro», ont été identifiées comme les entremetteuses du ransomware.

«Les deux [applications] offrent des fonctionnalités qui semblent normales, mais cachent une charge utile malicieuse», explique McAfee dans un billetpublié sur son blogue.

Payer ou non?

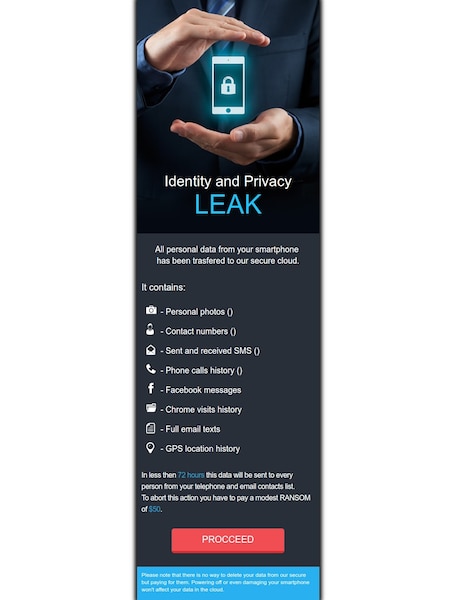

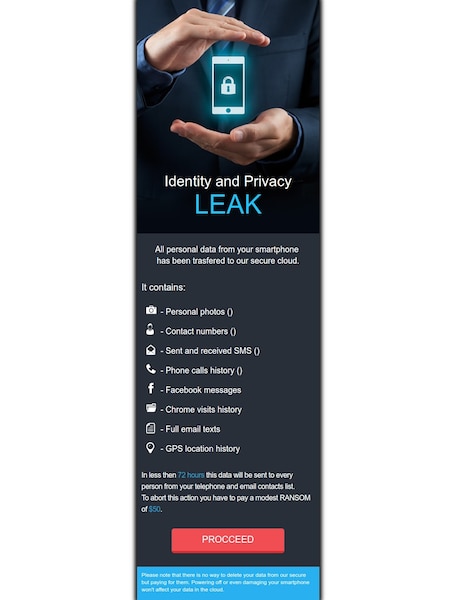

Une fois qu’un téléphone est infecté par LeakerLocker, son écran d’accueil se verrouille et explique à la victime que toutes ses informations personnelles ont été sauvegardées dans le Cloud. «Ces données seront envoyées à […] votre liste de contacts dans moins de 72 heures. Pour annuler cette action, vous devez payer une modeste RANSON [sic] de 50$», poursuit le message.

McAfee indique pourtant que le logiciel n’a pas accès à autant d’informations qu’il ne laisse présager. Bien qu’il soit entièrement capable de consulter l’historique de navigation et l’adresse courriel de la victime, l’accès aux contacts, aux messages texte et aux photos n’est que partiel.

Considérant ces faits, il est impossible de déterminer si les menaces sont légitimes ou si toute cette histoire s’agit simplement d’une arnaque. L’éditeur de logiciels antivirus avise le public de ne pas dépenser d’argent dans une telle situation puisque plier à des demandes de rançonneurs web «contribue à la prolifération de cette industrie malveillante».

Source : Un nouveau logiciel malveillant menace de vous humilier à l’aide de vos données personnelles | JDM

Notre métier : Vous apprendre à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et vous assister dans vos démarches de mise en conformité avec le RGPD (réglement Européen relatif à la protection des données à caractère personnel).

Par des actions d’expertises, d’audits, de formations et de sensibilisation dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84)

Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

Réagissez à cet article

|