Ce qu’il faut savoir avant de se connecter sur du WiFi public | Denis JACOPINI

|

Ce qu’il faut savoir avant de se connecter sur du WiFi public |

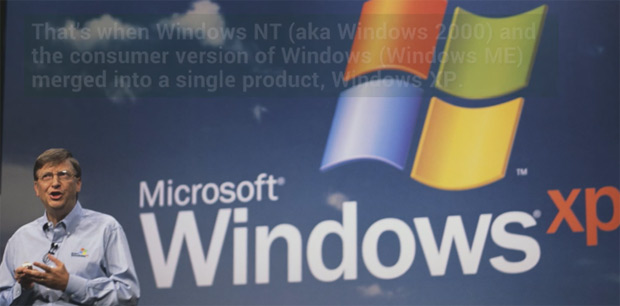

| Aéroports, hôtels, cafés… Le WiFi public est très utilisé, mais pas sans risque. 30 % des managers ont fait les frais d’un acte cybercriminel lors d’un voyage à l’étranger, selon Kaspersky Lab.

Spécialiste des solutions de sécurité informatique, Kaspersky Lab publie les résultats d’une enquête réalisée par l’agence Toluna auprès de 11 850 salariés, cadres et dirigeants dans 23 pays, sur leur utilisation de terminaux et Internet à l’étranger. Tous ont voyagé à l’international l’an dernier, à titre professionnel ou personnel. Premier constat : 82 % ont utilisé des services WiFi gratuits, mais non sécurisés (aucune authentification n’étant nécessaire pour établir une connexion réseau), depuis un aéroport, un hôtel, un café… Or, 18 % des répondants, et 30 % des managers, ont fait les frais d’un acte cybercriminel (malware, vol de données, usurpation d’identité…) lorsqu’ils étaient à l’étranger. Droit ou devoir de déconnexion ? « Les businessmen assument que leurs terminaux professionnels sont plus sûrs du fait de la sécurité intégrée », a souligné l’équipe de Kaspersky Lab dans un billet de blog. Et si cela n’est pas le cas, ils considèrent que ce n’est pas leur problème. Ainsi « un répondant sur quatre (et plus de la moitié des managers) pense qu’il est de la responsabilité de l’organisation, plutôt que de celle de la personne, de protéger les données. En effet, à leurs yeux, si les employeurs envoient du personnel à l’étranger, ils doivent accepter tous les risques de sécurité qui vont avec ». Si des données sont perdues ou volées durant leur voyage, la plupart des managers seraient prêts à blâmer leur département informatique. Et ce pour ne pas avoir recommandé l’utilisation de moyens de protection comme un réseau privé virtuel (VPN), des connexions SSL ou encore la désactivation du partage de fichiers lors d’une connexion WiFi… Quant au droit à la déconnexion, lorsqu’il existe, il se pratique peu. Pour 59 % des dirigeants et 45 % des managers « intermédiaires », il y une attente de connexion quasi continue de la part de leur employeur. Article original de Ariane Beky

|

Original de l’article mis en page : Les voyageurs daffaires ignorent les risques du WiFi public