| Mondialement connue, la firme américaine Google est utilisée par de nombreux internautes, pour son moteur de recherche, mais aussi pour ses nombreux services gratuits (Gmail, Drive, Youtube, Google Maps…). Seul petit hic ? Le revers de la médaille. Puisque Google exploite vos données sans que vous n’en ayez toujours conscience.

Tout le monde connaît Google pour son moteur de recherche ultra-performant. C’est d’ailleurs le moteur préféré des Français. Fin 2016, selon Netbooster, plus de 94 % d’entre eux l’ont utilisé pour effectuer leurs recherches en ligne. Pour apprécier la démesure de ce chiffre, il suffit de voir la part restante à ses principaux concurrents : moins de 4 % pour Bing (Microsoft) et à peine plus de 2 % pour Yahoo.

Plus de 200 services gratuits…

À travers sa maison mère « Alphabet », Google est l’une des premières capitalisations mondiales avec une valeur de 588 milliards de dollars, juste derrière Apple. La firme de Moutain View n’est pas la seule à analyser les données qui lui parviennent. Tous les géants du secteur (Apple, Amazon, Facebook…) le font en s’appuyant sur les traces que nous laissons chaque jour sur Internet. Ils engrangent des milliards de dollars grâce à ces informations personnelles.

Inutile donc d’être un financier avisé pour comprendre que la seule activité de moteur de recherche ne suffit pas à générer de telles entrées d’argent. Google est une pieuvre géante, dont les tentacules s’étendent dans des domaines aussi nombreux que variés. Le système d’exploitation Android, le navigateur Internet Chrome, les vidéos YouTube, la plateforme de téléchargement Google Play, la cartographie Google Maps, la suite bureautique Google Documents, le site de partage de photos Picasa…

Ce sont plus de 200 services proposés gratuitement par l’entreprise. Pour la plupart d’entre eux, la seule contrepartie demandée est l’ouverture d’un compte Gmail, le service de messagerie en ligne maison. L’adresse email et le mot de passe associé deviennent alors vos sésames pour vous identifier et entrer dans la sphère Google, depuis n’importe quel terminal à travers le monde.

… en échange de vos données personnelles

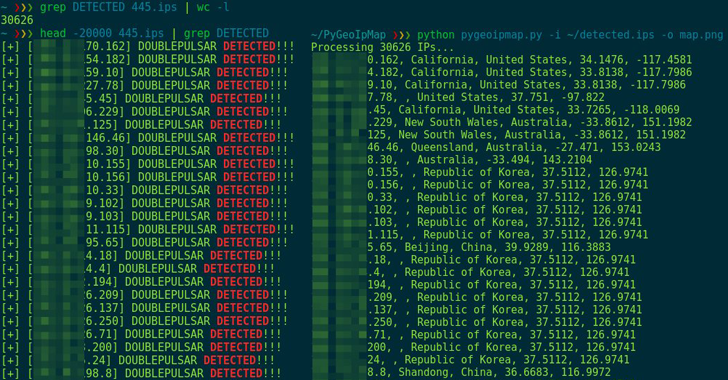

Toute cette gratuité a cependant une face cachée : l’exploitation commerciale de nos données personnelles. En effet, elles représentent une manne financière des plus importante. En acceptant les « conditions générales d’utilisation », que nous ne lisons quasiment jamais, nous donnons le droit à Google de tracer et d’utiliser tout ce que nous faisons sur Internet : les sites visités, les achats effectués, les lieux dans lesquels nous nous rendons, les films regardés, les livres lus, la musique écoutée…

L’ensemble de ces données est alors analysé par les puissants ordinateurs de la firme, dans le but créer une sorte de carte d’identité très précise de chaque utilisateur. Ces profils, compilant de très nombreuses données, se revendent à prix d’or aux marques désireuses de cibler au mieux leur publicité. C’est ce que l’on appelle le « Big Data ».

Pour profiter gratuitement des services de Google, comme ceux de nombreux autres acteurs des nouvelles technologies, nous devons donc rogner sur notre vie privée, en abandonnant la confidentialité de nos données personnelles. Il existe une formule qui résume parfaitement cette pratique : « si c’est gratuit, c’est que le produit c’est vous ! »…[lire la suite]

Notre métier : Vous aider à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et vous assister dans vos démarches de mise en conformité avec la réglementation relative à la protection des données à caractère personnel.

Par des actions d’expertises, d’audits, de formations et de sensibilisation dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84)

Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

Réagissez à cet article

|