| Victime de la cybercriminalité : Quelqu’un vous #insulte sur Internet (propos diffamatoires), se fait passer pour vous (usurpation d’identité sur Facebook, Twitter, viadeo, linkedin, instagram, par e-mail), ou diffuse certaines de vos informations confidentielles, vous pouvez rapidement devenir victime d’une atteinte à votre e-réputation.

Pour initier une action vers la personne malveillante en direction soit d’une arrangement à l’amiable ou d’une action judiciaire, vous devez constituer un dossier avec un maximum d’éléments prouvant la légitimité de votre action.

Denis JACOPINI, Expert Informatique assermenté et spécialisé en protection des données personnelles et en cybercriminalité a rassemblé dans ce document quelques actions qui devront être menées et est en mesure de vous conseiller et de vous accompagner dans vos démarches.

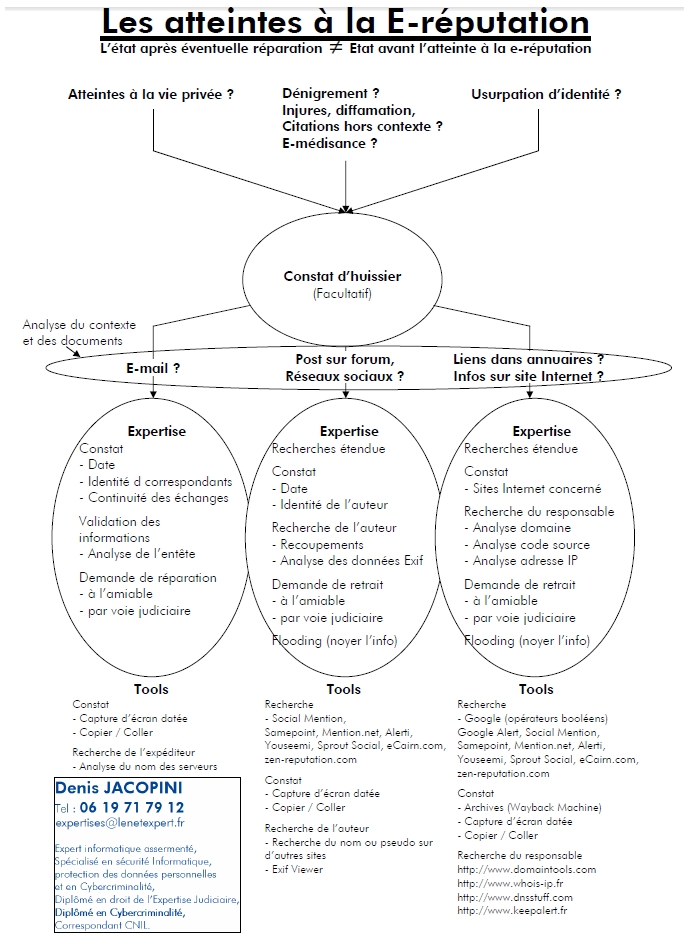

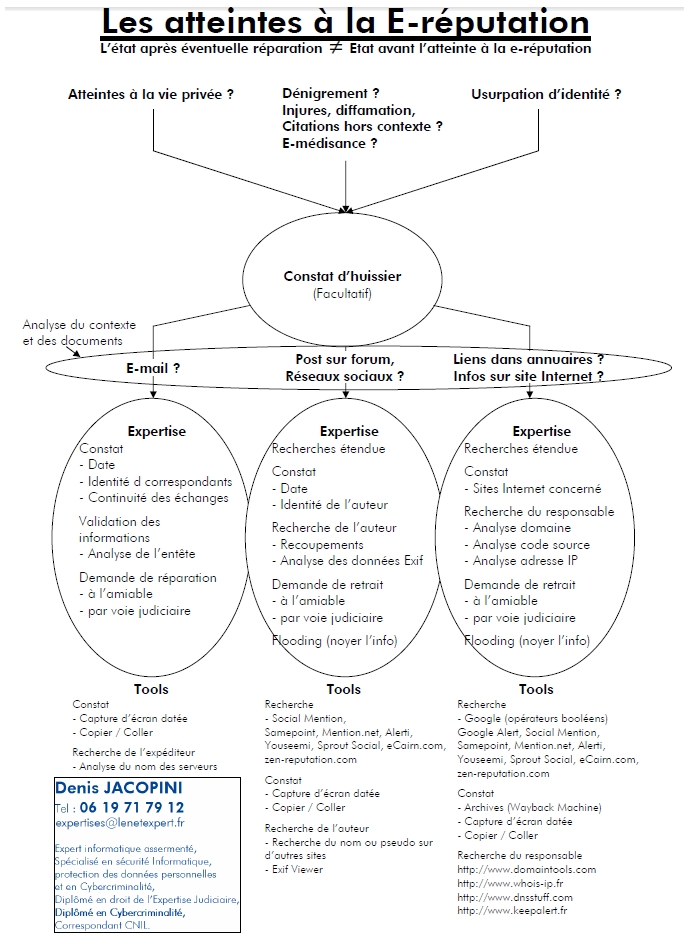

Nous pouvons classer les atteintes à la e-réputation en 3 grandes catégories :

a) Atteintes à la vie privée (par exemple en diffusant ou divulguant des informations personnelles ou confidentielles)

b) Dénigrements, injures, propos diffamatoires, citations hors contextes et médisances

c) Usurpation d’identité

Lors qu’un expert est contacté pour une mission sur un de ces sujets, un constat d’huissier peut éventuellement avoir été demandé, notamment pour constater les faits reprochés. Sans constat, l’expert devra se baser soit sur les informations ou documents que lui communiquera la victime (avec pour issue une vérification de l’exactitude ou de l’intégrité des informations) ou bien procédera à un constat des faits lors de sa mission.

Plusieurs types d’informations peuvent être soumises à l’expert :

Expertiser un e-mail, un post sur un forum, un réseau social ou bien des informations apparaissant sur des supports tels qu’un moteur de recherche, annuaire Internet ou bien un site Internet se fait d’abord en analysant le contexte, puis en réalisant quelques étapes au moyen d’outils spécifiques :

Expertise d’E-mails

En l’absence de procédés de signature électronique garantissant l’intégrité absolue d’un e-mail et de procédé de traçabilité pouvant garantir l’envoi et la distribution dans la boite destinataire d’un e-mail, et, étant quasiment systématiquement dans l’impossibilité de pouvoir expertiser le système informatique à la fois de l’expéditeur et du destinataire, l’expert est souvent bien démuni pour prouver l’absence de fraude dans un « change électronique.

Les premières informations à relever sont bien évidemment la « date de l’e-mail », « l’identité du ou des correspondants » mais aussi une information qui apporte une véracité supplémentaire au mail incriminé : « la continuité des échanges ». (CAPTURES D’ECRAN DATEE, IMPRESSION DU MAIL)

La deuxième information très importante est pour les connaisseurs, « l’entête de l’e-mail ». Les informations contenues dans la zone cachée de l’e-mails peuvent certes venir confirmer les informations précédemment relevées, mais également avoir des informations sur les serveurs source, destination et intermédiaires impliqués dans l’échange électronique. (LA FONCTION D’AFFICHAGE DE L’ENTÊTE D’UN EMAIL FAIT PARTIE DE LA PLUPART DES LOGICIELS DE MESSAGERIE)

La dernière information pouvant être fort utile consiste à rechercher des informations sur le propriétaire du nom de domaine du serveur à l’origine du message (voir procédure dans la rubrique relative aux expertises de sites internet).

Avec les éléments recueillis, l’expert pourra apporter des éléments permettant à l’avocat d’engager auprès de la personne à qui l’atteinte à la e-réputation est reprochée une demande de réparation à l’amiable ou par voie judiciaire.

Les éléments recueillis permettront, par voie judiciaire, de présenter une requête à un juge, laquelle permettra à l’expert d’obtenir d’autres éléments techniques relatives à l’échange.

Lire notre dossier au sujet des signatures électroniques

http://www.lenetexpert.fr/dossier-du-mois-juin-2014-lutilisation-juridique-documents-numeriques-lere-dematerialisation-outrance/

Expertise de post sur forum ou sur les réseaux sociaux ?

Les forums ou les réseaux sociaux peuvent être aussi les dépositaires malgré eux d’échanges ayant pour conséquence l’atteinte à la réputation d’une victime.

Les premières informations à relever sont bien évidemment la « date du message » et « l’identité de l’auteur ». (CAPTURES D’ECRAN DATEE, CODE SOURCE, ECHANGES AVEC LE FOURNISSEUR DU SERVICE)

D’autres éléments peuvent nous aider à identifier l’auteur physique d’un message par recoupement d’informations recueillies sur Internet ou dans d’autres sites d’échanges tels que des indices dans les propos ou des informations dans les images utilisées (recherche sur Google, Social Mention, Samepoint, Mention.net, Alerti, Youseemi, Sprout Social, eCairn.com, zen-reputation.com…).

Tout comme avec les éléments permettant d’identifier l’expéditeur d’un e-mail, l’expert pourra apporter des éléments permettant d’identifier l’auteur des faits permettant ainsi d’engager seul ou au travers d’un l’avocat, auprès de la personne à qui l’atteinte à la e-réputation est reprochée une demande de réparation à l’amiable ou par voie judiciaire.

Les éléments recueillis permettront, par voie judiciaire, de présenter une requête à un juge, laquelle permettra à l’expert d’obtenir d’autres éléments techniques relatives à l’échange.

Remarque :

En cas de difficulté de faire retirer l’information à l’origine de l’atteinte à la E-réputation, la technique du Flooding peut être utilisée. Elle consiste à noyer l’information par une profusion d’information au contenu cette fois maîtrisé et intelligemment choisi.

Expertise d’informations sur des annuaires ou de sites Internet

Lorsque des contenus portant atteinte à l’E-réputation se trouvent sur des sites Internet, la procédure consiste à identifier le responsable du contenu portant atteinte à la réputation de la victime. Le point d’entrée pour avoir des informations relatives au nom de domaine est principalement le bureau d’enregistrement pouvant nous renseigner sur les coordonnées des différents contacts.

Nous pouvons facilement nous trouver confrontés à plusieurs contacts :

- le contact qui a déposé le nom de domaine

- celui qui a réglé le nom de domaine

- celui qui a ouvert l’hébergement

- celui qui a réglé l’hébergement

- celui ou ceux qui ont mis en ligne le site internet

- celui qui a mis en ligne l’information incriminée

- et enfin l’auteur, et donc responsable, de l’information concernée

Ceci peut représenter autant de contacts pouvant être impliqués ou non dans notre expertise.

Le point d’entrée pour avoir des informations sur ces contacts est principalement le bureau d’enregistrement (Un bureau d’enregistrement (registrar en anglais) est une société ou une association gérant la réservation de noms de domaine Internet).

Nous pouvons avoir plus d’information sur les différents contacts relatifs à un nom de domaine (propriétaire, contact administratif, contact technique) en utilisant la fonction « whois » proposé par les bureaux d’enregistrement ou sur https://www.whois.net.

Voici quelques exemples de registres avec les domaines de premier niveau qu’ils maintiennent :

- VeriSign, Inc. : .com ; .net ; .name

- Public Interest Registry et Afilias : .org ;

- Afilias : .info ;

- CIRA : .ca ;

- DENIC : .de ;

- Neulevel : .biz ;

- AFNIC : .fr ;

- EURid : .eu ;

- Nominet : .uk

Pour pouvez facilement trouver les informations publiques relatives aux noms de domaines grâce aux sites Internet suivants :

- http://www.domaintools.com

- http://www.whois-ip.fr

- http://www.dnsstuff.com

- http://www.keepalert.fr

- http://whois.domaintools.com

Pour information

L’afnic met à notre disposition un formulaire nous permettant de lui demander de procéder à la levée d’anonymat d’un particulier (personne physique), titulaire d’un nom de domaine enregistré sous diffusion restreinte (le nom et les coordonnées du titulaire sont masqués et n’apparaissent pas dans l’annuaire Whois) et sous les extensions opérées par l’AFNIC.

https://www.afnic.fr/medias/documents/RESOUDRE_UN_LITIGE/afnic-formulaire-divulgation-donnees-perso-06-14.pdf

Il est clair que si un prestataire a mis en ligne à la demande de son client les propos concernés par la mission, il devra produire la preuve qu’il a agit à la demande d’un tiers et son identification.

Le code source peut également nous fournir des indications sur le type de logiciel utilisé pour développer le site Internet et le niveau technique du créateur du site Internet.

Enfin, il peut être parfois utile de retrouver le contenu d’un site internet à une date antérieure.

Pour cela, il existe un outil représentant les archives d’Internet : Internet Archive.

L’Internet Archive, ou IA est un organisme à but non lucratif consacré à l’archivage du Web et situé dans le Presidio de San Francisco, en Californie. Le projet sert aussi de bibliothèque numérique. Ces archives électroniques sont constituées de clichés instantanés (copie de pages prises à différents moments) d’Internet, de logiciels, de films, de livres et d’enregistrements audio.

Site Internet de Internet Archive : https://archive.org

Accès direct au WayBackMachine : http://archive.org/web

Autres délits pour lesquels les Experts Informatiques peuvent être contactés :

Le Cybersquatting

Le Cybersquatting, aussi appelé cybersquattage, est une pratique consistant à enregistrer un nom de domaine correspondant à une marque, avec l’intention de le revendre ensuite à l’ayant droit, d’altérer sa visibilité ou de profiter de sa notoriété.

Parmi les buts recherchés par les cybersquatteurs nous avons :

- Spéculation au nom de domaine

Le cybersquatteur achète un nom de domaine très percutant ou gênant en vue de faire du chantage auprès de l’ayant-droit, pour que celui-ci achète le nom de domaine au cybersquatteur à un tarif élevé.

- Page parking

Le nom de domaine contient des liens sponsorisés qui rapportent des revenus au cybersquatteur. Idéalement, les liens sponsorisés sont en rapport avec le thème de la marque parasitée.

- Boutique d’e-commerce

Le nom de domaine pointe vers une boutique vendant généralement des produits similaires au commerçant dont la marque est cybersquattée. Il s’agit souvent de produits de contrefaçon, le cybersquatteur reprenant les repères visuels de la boutique officielle.

Cette pratique s’apparente au phishing car il s’agit de piéger le consommateur en usurpant l’identité d’un tiers.

- Nuisance à la marque

Le site fait passer un message péjoratif ou dénigrant à l’égard de la marque.

Les actions possibles contre le cybersquattage :

En France, le cybersquattage n’est pas passible de sanctions pénales, seules des actions civiles sont envisageables.

Les actions les plus courantes concernent en atteinte à une marque (propriété intellectuelle) ou encore parasitisme. Des actions peuvent respectivement être portées devant le tribunal de grande instance (TGI) ou le tribunal de commerce dans le cas de conflit entre commerçants.

Procédure extrajudiciaire :

Les organismes qui gèrent les noms de domaines (registres) et les parties prenantes (titulaire du nom de domaine et ayant-droit sur la marque) étant souvent de nationalités multiples d’une part, et les procédures judiciaires étant longues et couteuses d’autre part, l’ICANN a mis au point une procédure extrajudiciaire permettant au plaignant de recourir devant le registre pour récupérer un nom de domaine : la procédure UDRP.

Cette procédure est payante et la décision est à la discrétion du registre. Une décision judiciaire ultérieure prévaudra cependant sur la décision UDRP.

Expert Informatique assermenté et formateur spécialisé en sécurité Informatique, en cybercriminalité et en déclarations à la CNIL, Denis JACOPINI et Le Net Expert sont en mesure de prendre en charge, en tant qu’intervenant de confiance, la sensibilisation ou la formation de vos salariés afin de leur enseigner les bonnes pratiques pour assurer une meilleure sécurité des systèmes informatiques et améliorer la protection juridique du chef d’entreprise.

Contactez-nous

Après cette lecture, quel est votre avis ?

Cliquez et laissez-nous un commentaire…

Source : http://www.metronews.fr/info/paris-on-refuse-de-lui-louer-un-appartement-a-cause-de-son-profil-internet/modC!uUpMqgL3WsBnc/

|