|

La Méthode EBIOS, élaborée par l’ANSSI, initialement prévue pour la gestion des risques informatiques a été adaptée aux traitements de données personnellesParmi les méthodes d’identification des risques en sécurité Informatique, la méthode EBIOS a été retenue par la CNIL en raison de sa simplicité de mise en oeuvre. |

1. Objectifs

Dans une entreprise, les risques liée à l’utilisation de l’outils informatique peuvent être classés en deux principales catégories :

– Les risques liés au fonctionnement de l’outil informatique et à la sécurité d’accès au système;

- les risques liés à l’usage des données présentes dans le système informatique.

La gestion du premier risque est en général déléguée au responsable informatique ou, pour des structures de taille plus importantes, au Directeur ou Responsable des services d’information (DSI) et, pour des structures de tailles encore plus importantes, confiée au Responsable de la Sécurité des Services d’Information.

Dans la longue liste des recommandations liées à la gestion de ces risques nous trouvons la gestion du fonctionnement du système informatique, la sécurité des données (garantie de pérennité et protection contre la fuite de de données) mais aussi la sécurité du système informatique contre les erreurs de manipulations et actes malveillants.

Par contre, la gestion des risques liés à l’usages des données, et plus particulièrement des données personnelles, est répartie entre l’utilisateur, le responsable des traitements (souvent le chef d’entreprise dans des structures de petite taille) et le correspondant Informatique et libertés.

Si l’utilisateur doit bien veiller à une utilisation responsable en évitant par exemple de quitter son poste sans verrouiller l’ordinateur

Nous organisons régulièrement des actions de sensibilisation ou de formation au risque informatique, à l’hygiène informatique, à la cybercriminalité et à la mise en conformité auprès de la CNIL. Nos actions peuvent aussi être personnalisées et organisées dans votre établissement.

Besoin d’informations complémentaires ?

Contactez-nous

Denis JACOPINI

Tel : 06 19 71 79 12

formateur n°93 84 03041 84

Denis JACOPINI est Expert Judiciaire en Informatique, consultant, formateur et chargé de cours.

Nos domaines de compétence :

- Expertises et avis techniques en concurrence déloyale, litige commercial, piratages, arnaques Internet… ;

- Consultant en sécurité informatique, cybercriminalité et mises en conformité et déclarations à la CNIL ;

- Formateur et chargé de cours en sécurité informatique, cybercriminalité et déclarations à la CNIL.

Contactez-nous

2. Introduction à la méthode EBIOS

Parmi les méthodes d’identification des risques en sécurité Informatique, la méthode EBIOS (Expression des Besoins et Identification des Objectifs de Sécurité) a été retenue par la CNIL en raison de sa simplicité de mise en oeuvre.

La méthode, élaborée et tenue à jour par l’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information), en charge notamment, de la protection de l’état, initialement prévue pour être utilisée dans l’analyse de systèmes informatiques complexes, a été simplifiée et adaptée par la CNIL aux traitements de données personnelles et à la protection de la vie privée qui lui est associée

Cet article décrit les étapes de la démarche à appliquer pour réaliser une étude des risques qu’un traitement de Données à Caractère Personnel fait peser sur la vie privée. Il décrit la manière d’employer la méthode EBIOS dans le contexte spécifique « informatique et libertés ».

Nous organisons régulièrement des actions de sensibilisation ou de formation au risque informatique, à l’hygiène informatique, à la cybercriminalité et à la mise en conformité auprès de la CNIL. Nos actions peuvent aussi être personnalisées et organisées dans votre établissement.

Besoin d’informations complémentaires ?

Contactez-nous

Denis JACOPINI

Tel : 06 19 71 79 12

formateur n°93 84 03041 84

Denis JACOPINI est Expert Judiciaire en Informatique, consultant, formateur et chargé de cours.

Nos domaines de compétence :

- Expertises et avis techniques en concurrence déloyale, litige commercial, piratages, arnaques Internet… ;

- Consultant en sécurité informatique, cybercriminalité et mises en conformité et déclarations à la CNIL ;

- Formateur et chargé de cours en sécurité informatique, cybercriminalité et déclarations à la CNIL.

Contactez-nous

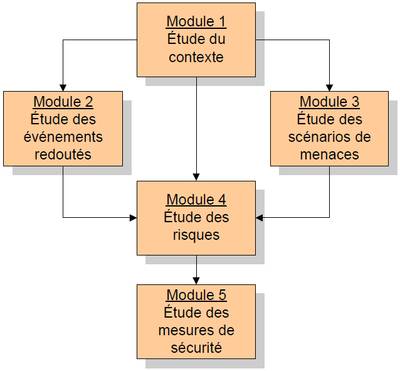

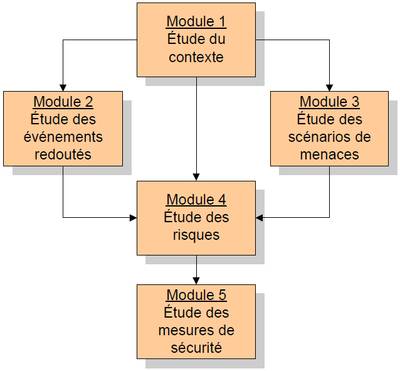

3. Les 5 étapes essentielles

On souhaite éviter les situations suivantes :

- indisponibilité des processus ;

- modification du traitement (détournement de la finalité, collecte excessive ou déloyale…) ;

- accès illégitime aux Données à Caractère Personnel ;

- modification non désirée des Données à Caractère Personnel ;

- disparition des Données à Caractère Personnel ;

La méthode EBIOS consiste, en fonction de l’environnement de départ, à décomposer en 5 étapes (que nous allons étudier en détail) permettant de passer en revue l’ensemble des mesures préconisées dans leur domaine spécifique, en repérer les points de faiblesses c’est-à-dire les vulnérabilités, d’estimer via une étude de risque, les capacités que semblent avoir les sources de risques à exploiter les vulnérabilités pour réaliser une menace, et enfin de mettre en place des mesures techniques et organisationnelles permettant de remédier aux vulnérabilités qu’elle peut présenter.

- Etude du contexte :

Quel est le sujet de l’étude ?

Pourquoi et comment va-t-on gérer les risques ?

2. Étude des événements redoutés :

Quels sont les événements craints ?

Quels seraient les plus graves ?

3. Étude des menaces :

Quels sont les scénarios possibles ?

Quels sont les plus vraisemblables ?

4. Étude des risques :

Quelle est la cartographie des risques ?

Comment choisis-t-on de les traiter ?

5. Étude des mesures de sécurité :

Quelles mesures devrait-on appliquer ?

Les risques résiduels sont-ils acceptables ?

Nous organisons régulièrement des actions de sensibilisation ou de formation au risque informatique, à l’hygiène informatique, à la cybercriminalité et à la mise en conformité auprès de la CNIL. Nos actions peuvent aussi être personnalisées et organisées dans votre établissement.

Besoin d’informations complémentaires ?

Contactez-nous

Denis JACOPINI

Tel : 06 19 71 79 12

formateur n°93 84 03041 84

Denis JACOPINI est Expert Judiciaire en Informatique, consultant, formateur et chargé de cours.

Nos domaines de compétence :

- Expertises et avis techniques en concurrence déloyale, litige commercial, piratages, arnaques Internet… ;

- Consultant en sécurité informatique, cybercriminalité et mises en conformité et déclarations à la CNIL ;

- Formateur et chargé de cours en sécurité informatique, cybercriminalité et déclarations à la CNIL.

Contactez-nous

4. Les 5 étapes en détail

4.1. Etude du contexte : De quoi parle t-on ?

Le but de cette étape est d’obtenir une vision claire du périmètre considéré en identifiant tous les éléments utiles à la gestion des risques, en répondant aux questions suivantes :

4.1.1 Quels sont les éléments à protéger ?

- Quel est le traitement concerné ?

- Quelle est sa finalité (voir les articles 6 et 9 de la loi Informatique et Libertés )?

- Quels sont ses destinataires ?

- Quel est le processus métier que le traitement permet de réaliser ?

- Quelles sont les personnes concernées par le traitement ?

- Comment les processus légaux vont-ils être mis en oeuvre ?

- Quelles sont les DCP du traitement considéré ?

- Quelles sont les DCP utilisées par les processus légaux ?

4.1.2 Quels sont les supports des éléments à protéger ?

- Quels sont les matériels (ordinateurs, routeurs, supports électroniques…) ?

- Quels sont les logiciels (systèmes d’exploitation, messagerie, base de données, applications métier…) ?

- Quels sont les canaux informatiques (câbles, WiFi, fibre optique…) ?

- Quelles sont les personnes impliquées?

- Quels sont les supports papier (impressions, photocopies…) ?

- Quels sont les canaux de transmission papier (envoi postal, circuit de validation…) ?

4.1.3 Quels sont les principaux bénéfices du traitement pour les personnes concernées ou la société en général ?

4.1.4 Quelles sont les principales références à respecter (réglementaires, sectorielles…) ?

4.1.5 Quelles sont les sources de risques pertinentes qui peuvent être à l’origine de risques dans le contexte particulier du traitement considéré ?

- Quelles sont les personnes internes à considérer (utilisateur, administrateur,

- développeur, décideur…) ?

- Quelles sont les personnes externes à considérer (client, destinataire, prestataire,

- concurrent, militant, curieux, individu malveillant, organisation gouvernementale,

- activité humaine environnante…) ?

- Quelles sont les sources non humaines à considérer (sinistre, code malveillant

- d’origine inconnue, phénomène naturel, catastrophe naturelle ou sanitaire…) ?

4.2 Étude des événements redoutés : Que craint-on qu’il arrive ?

Le but de cette étape est d’obtenir une liste explicite et hiérarchisée de tous les événements redoutés dans le cadre du traitement considéré et d’en mesurer leur valeur de danger.

Pour expliciter les événements redoutés, leurs impacts potentiels doivent être identifiés :

quelles pourraient être les conséquences sur l’identité des personnes concernées, leur vie privée, les droits de l’homme ou les libertés publiques pour chacun des événements redoutés, c’est-à-dire si :

- les processus légaux n’étaient pas disponibles ?

- le traitement était modifié ?

- une personne non autorisée accédait aux DCP ?

- les DCP étaient modifiées ?

- les DCP disparaissaient ?

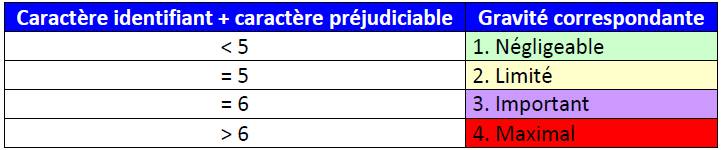

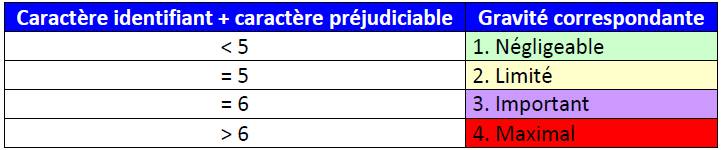

Afin de hiérarchiser les événements redoutés, la gravité est déterminée en mesurer la facilité avec laquelle on peut identifier les personnes concernées et l’importance des dommages des impacts potentiels.

Avec quelle facilité peut-on identifier les personnes concernées ? (1 à 4)

- 1. Négligeable : il semble quasiment impossible d’identifier les personnes à l’aide des Données à Caractère Personnel les concernant (ex. : prénom seul à l’échelle de la population française).

- 2. Limité : il semble difficile d’identifier les personnes à l’aide des DCP les concernant, bien que cela soit possible dans certains cas (ex. : nom et prénom à l’échelle de la population française).

- 3. Important : il semble relativement facile d’identifier les personnes à l’aide des DCP les concernant (ex. : nom, prénom et date de naissance, à l’échelle de la population française).

- 4. Maximal : il semble extrêmement facile d’identifier les personnes à l’aide des DCP les concernant (ex. : nom, prénom, date de naissance et adresse postale, à l’échelle de la population française).

Quelle serait l’importance des dommages correspondant à l’ensemble des impacts potentiels ? (1 à 4)

- 1. Négligeable : les personnes concernées ne seront pas impactées ou pourraient connaître quelques désagréments, qu’elles surmonteront sans difficulté (perte de temps pour réitérer des démarches ou pour attendre de les réaliser, agacement, énervement…).

- 2. Limité : les personnes concernées pourraient connaître des désagréments significatifs, qu’elles pourront surmonter malgré quelques difficultés (frais supplémentaires, refus d’accès à des prestations commerciales, peur, incompréhension, stress, affection physique mineure…).

- 3. Important : les personnes concernées pourraient connaître des conséquences significatives, qu’elles devraient pouvoir surmonter, mais avec de sérieuses difficultés (détournements d’argent, interdiction bancaire, dégradation de biens, perte d’emploi, assignation en justice, aggravation de l’état de santé…).

- 4. Maximal : les personnes concernées pourraient connaître des conséquences significatives, voire irrémédiables, qu’elles pourraient ne pas surmonter (péril financier tel que des dettes importantes ou une impossibilité de travailler, affection psychologique ou physique de longue durée, décès…).

Mesure de la gravité = Facilité d’identification des personnes + importance des dommages

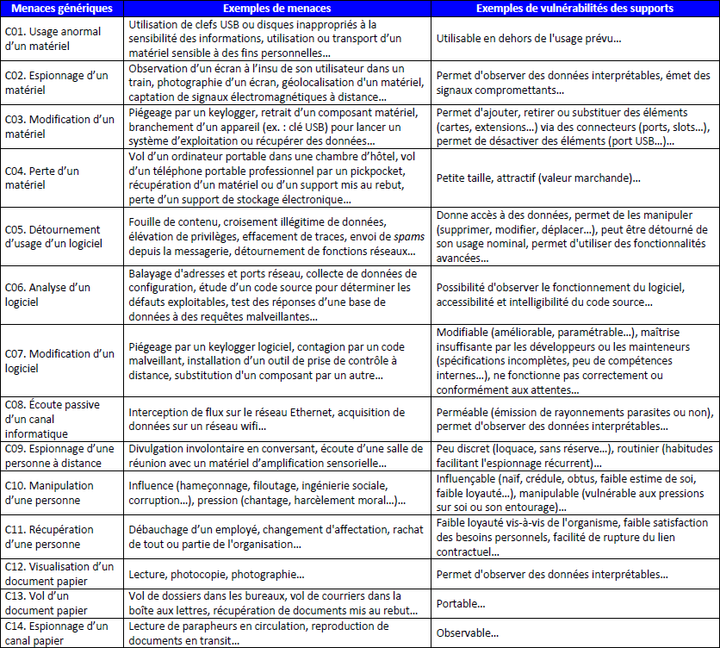

4.3 Étude des menaces : Comment cela peut-il arriver ?

Cette étape est optionnelle si la gravité précédemment calculée est négligeable (1) ou limitée (2).

Le but de cette étape est d’obtenir une liste explicite et hiérarchisée de toutes les menaces qui permettraient aux événements redoutés de survenir.

Vulnérabilités des supports

Risque à anticiper :

- Détérioration d’un matériel (ex. : destruction d’un serveur)

- Usage anormal d’un logiciel (ex. : maladresse en manipulant les fichiers)

- Départ d’une personne (ex. : démission de celui qui connait les procédures)

- Disparition d’un canal papier (ex. : changement de procédures)

- Vol d’un matériel (ex. : vol d’un PC portable dans le train)

- Détournement d’usage d’un logiciel (ex. : usage à titre personnel)

- Modification d’un logiciel (ex. : propagation d’un virus)

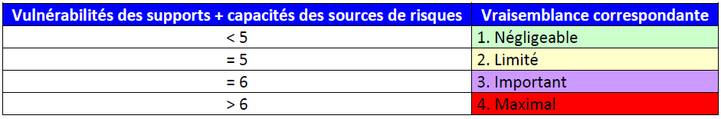

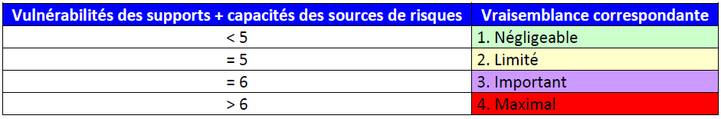

Dans quelle mesure les caractéristiques des supports sont-elles exploitables pour réaliser la menace ?

- 1. Négligeable : il ne semble pas possible de réaliser la menace en s’appuyant sur les caractéristiques des supports (ex. : vol de supports papiers stockés dans un local de l’organisme dont l’accès est contrôlé par badge et code d’accès).

- 2. Limité : il semble difficile de réaliser la menace en s’appuyant sur les caractéristiques des supports (ex. : vol de supports papiers stockés dans un local de l’organisme dont l’accès est contrôlé par badge).

- 3. Important : il semble possible de réaliser la menace en s’appuyant sur les caractéristiques des supports (ex. : vol de supports papiers stockés dans les bureaux d’un organisme dont l’accès est contrôlé par une personne à l’accueil).

- 4. Maximal : il semble extrêmement facile de réaliser la menace en s’appuyant sur les caractéristiques des supports (ex. : vol de supports papier stockés dans le hall public de l’organisme).

Capacités des sources de risques sont estimées pour chaque menace

Quelles sont leurs capacités à exploiter les vulnérabilités (compétences, temps disponible, ressources financières, proximité du système, motivation, sentiment d’impunité…) ?

- 1. Négligeable : les sources de risques ne semblent pas avoir de capacités particulières pour réaliser la menace (ex. : détournement d’usage de logiciels par une personne sans mauvaises intentions ayant des privilèges restreints).

- 2. Limité : les sources de risques ont quelques capacités, mais jugées peu importantes, pour réaliser la menace (ex. : détournement d’usage de logiciels par une personne mal intentionnée ayant des privilèges restreints).

- 3. Important : les sources de risques ont des capacités réelles, jugées importantes, pour réaliser la menace (ex. : détournement d’usage de logiciels par une personne sans mauvaises intentions ayant des privilèges d’administration illimités).

- 4. Maximal : les sources de risques ont des capacités certaines, jugées illimitées, pour réaliser la menace (ex. : détournement d’usage de logiciels par une personne mal intentionnée ayant des privilèges d’administration illimités).

Vraisemblance des menaces = Mesure de la vulnérabilités des supports + Capacités des sources de risques

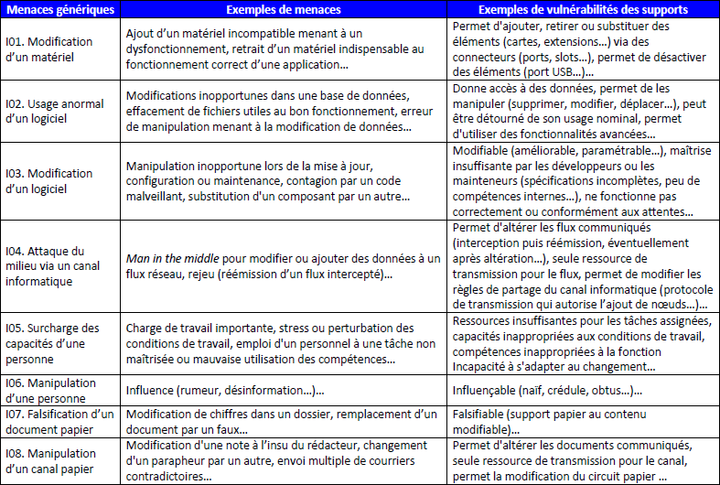

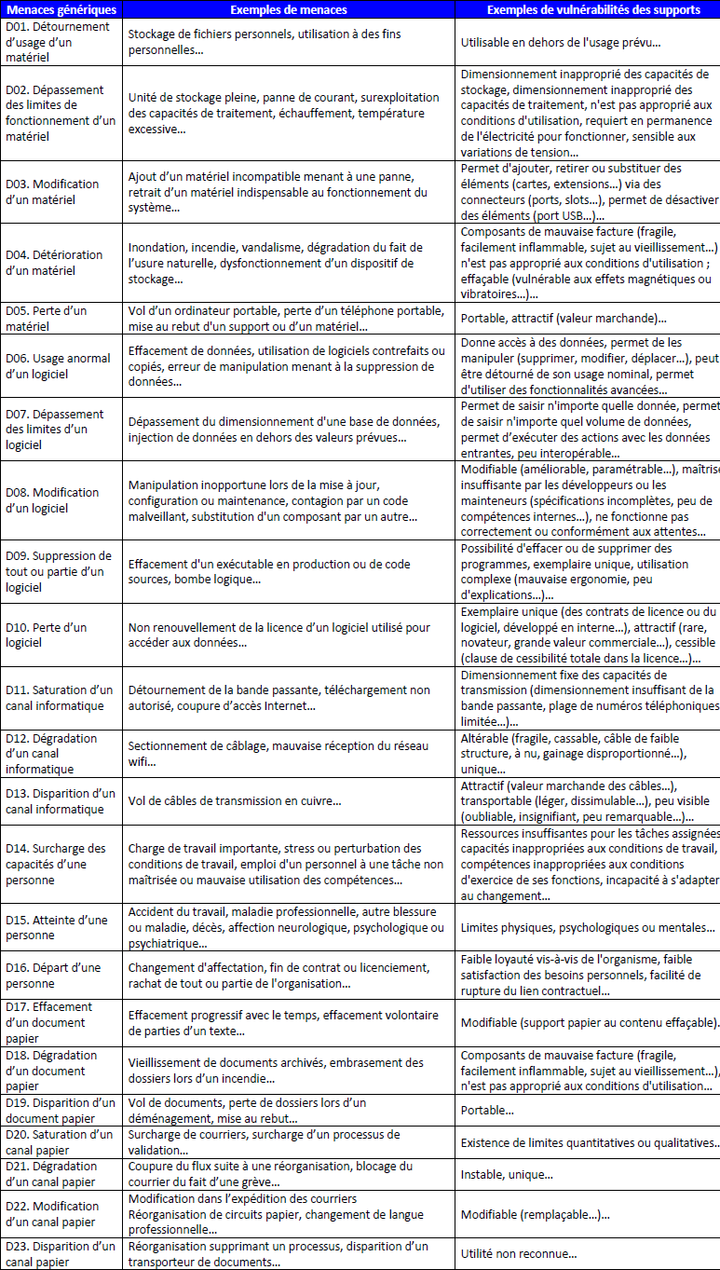

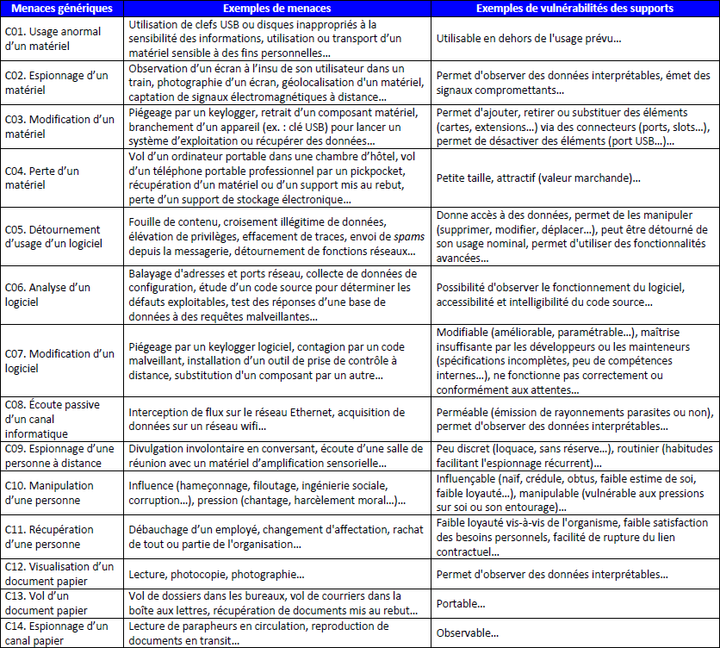

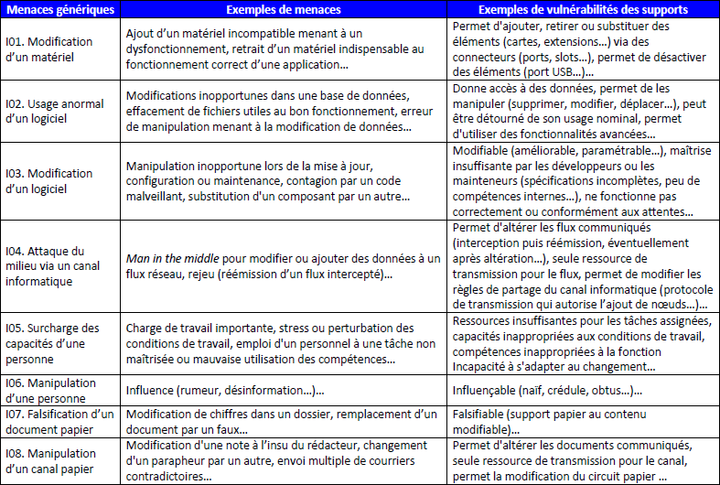

Exemples de menaces qui peuvent affecter la confidentialité

Exemples de menaces qui peuvent affecter l’intégrité

Exemples de menaces qui peuvent affecter la disponibilité

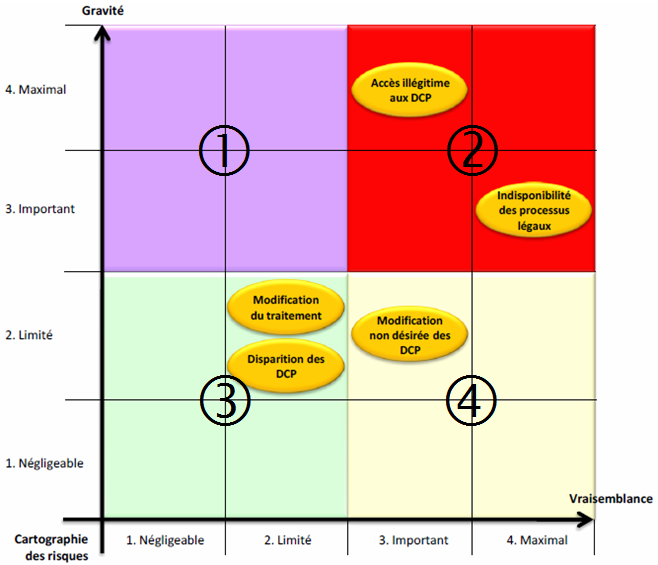

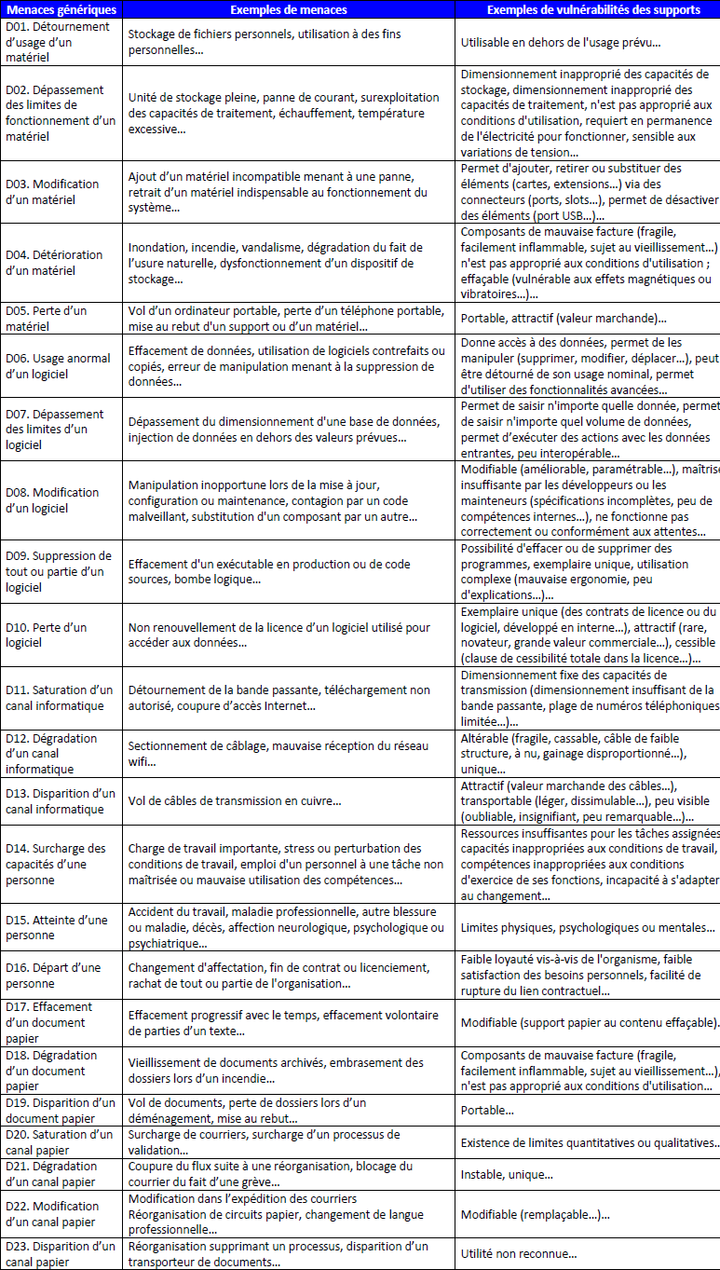

4.4 Étude des risques : quel est le niveau des risques ?

Le but de cette étape est d’obtenir une cartographie des risques permettant de décider de la priorité de traitement.

Puisqu’un risque est composé d’un événement redouté et de toutes les menaces qui permettraient qu’il survienne :

- sa gravité est égale à celle de l’événement redouté,

- sa vraisemblance est égale à la valeur la plus élevée de la vraisemblance des menaces associées à l’événement redouté.

On peut dès lors positionner les risques sur une cartographie :

En fonction du positionnement de vos risques au sein de la cartographie ci-dessus, vous pouvez par ordre de priorité, vous fixer des objectifs :

Zone n°1 : La gravité des risques est élevée, mais la vraisemblance faible

Ces risques doivent être évités ou réduits, par l’application de mesures de sécurité diminuant leur gravité ou leur vraisemblance. Les mesures de prévention devront être privilégiées ;

Zone n°2 : La gravité et la vraisemblance sont élevées

Ces risques doivent absolument être évités ou réduits par l’application de mesures de sécurité diminuant leur gravité et leur vraisemblance. Dans l’idéal, il conviendrait même de s’assurer qu’ils sont traités à la fois par des mesures indépendantes de prévention (actions avant le sinistre), de protection (actions pendant le sinistre) et de récupération (actions après le sinistre) ;

Zone n°3 : La gravité et la vraisemblance sont faibles

Ces risques peuvent être pris, d’autant plus que le traitement des autres risques devrait également contribuer à leur traitement.

Zone n°4 : La gravité est faible mais la vraisemblance élevée

Ces risques doivent être réduits par l’application de mesures de sécurité diminuant leur vraisemblance. Les mesures de récupération devront être privilégiées ;

4.5 Étude des mesures de sécurité : Quelles mesures devrait-on appliquer ?

Le but de cette étape est de bâtir un dispositif de protection qui permette de traiter les risques de manière proportionnée, qui soit conforme à la Loi informatique et Libertés, et qui tienne compte des contraintes du responsable de traitement (légales, financières, techniques…).

Tout d’abord, il convient de déterminer les mesures pour traiter les risques. Pour ce faire, il est nécessaire de relier les mesures existantes ou prévues (identifiées précédemment dans l’étude ou dans les références applicables) au(x) risque(s) qu’elles contribuent à traiter.

Des mesures sont ensuite ajoutées tant que le niveau des risques n’est pas jugé acceptable.

Cette action consiste à déterminer des mesures complémentaires qui vont porter :

- sur les éléments à protéger : mesures destinées à empêcher que leur sécurité ne puisse être atteinte, à détecter leur atteinte ou à recouvrer la sécurité informer les personnes concernées, minimiser les DCP, anonymiser les DCP…) ;

- puis, si ce n’est pas suffisant, sur les impacts potentiels : mesures destinées à empêcher que les conséquences du risque ne puissent se déclarer, à identifier et limiter leurs effets ou à les résorber (sauvegarder, contrôler l’intégrité, gérer les violations de DCP…) ;

- ensuite, si ce n’est pas suffisant, sur les sources de risques : mesures destinées à les empêcher d’agir ou de concrétiser le risque, à identifier et limiter leur action ou à se retourner contre elles (contrôler les accès physiques et logiques, tracer l’activité, gérer les tiers, lutter contre les codes malveillants…) ;

- enfin, si ce n’est pas suffisant, sur les supports : mesures destinées à empêcher que les vulnérabilités puissent être exploitées, à détecter et limiter les menaces qui surviennent tout de même ou à retourner à l’état de fonctionnement normal (réduire les vulnérabilités des logiciels, des matériels, des personnes, des documents papiers…).

Remarque :

Plus les capacités des sources de risques sont importantes, plus les mesures doivent être robustes pour y résister.

Par ailleurs, les éventuels incidents qui auraient déjà eu lieu, notamment les violations de DCP, ainsi que les difficultés rencontrées pour mettre en oeuvre certaines mesures, peuvent servir à améliorer le dispositif de sécurité.

Les mesures spécifiées devraient être formalisées, mises en place, auditées de manière régulière et améliorées de manière continue.

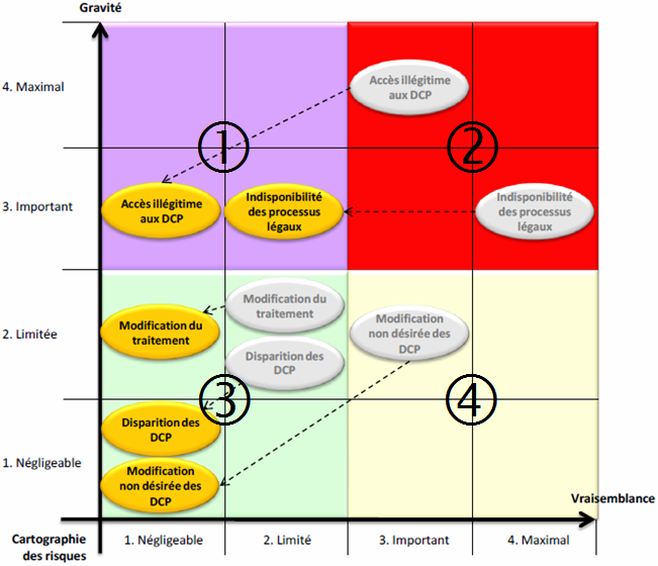

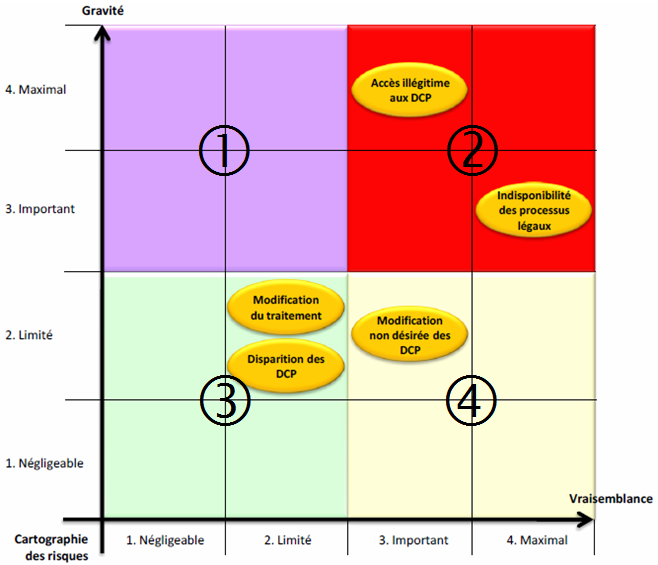

Il convient ensuite de ré-estimer la gravité et la vraisemblance des risques résiduels (c’est-à dire les risques qui subsistent après application des mesures choisies) en tenant compte de ces mesures complémentaires. Il est alors possible de les repositionner sur la cartographie ci-dessous :

Enfin, il convient d’expliquer pourquoi les risques résiduels peuvent être acceptés.

Cette justification peut s’appuyer sur les nouveaux niveaux de gravité et de vraisemblance et sur les bénéfices du traitement identifiés précédemment (prise de risques au regard des bénéfices attendus) en appliquant les règles suivantes :

Zone n°1 : Risques dont la gravité est élevée mais la vraisemblance faible

Ces risques peuvent être pris, mais uniquement s’il est démontré qu’il n’est pas possible de réduire leur gravité et si leur vraisemblance est négligeable ;

Zone n°2 : Risques dont la gravité et la vraisemblance sont élevées

Ces risques ne doivent pas être pris ;

Zone n°3 : Risques dont la gravité et la vraisemblance sont faibles

Ces risques peuvent être pris.

Zone n°4 : Risques dont la gravité est faible mais la vraisemblance élevée : ces risques peuvent être pris, mais uniquement s’il est démontré qu’il n’est pas possible de réduire leur vraisemblance et si leur gravité est négligeable ;

Remarque :

Il peut être acceptable de déroger à ces règles, mais uniquement s’il est démontré que les

bénéfices du traitement sont largement supérieurs aux risques.

Nous organisons régulièrement des actions de sensibilisation ou de formation au risque informatique, à l’hygiène informatique, à la cybercriminalité et à la mise en conformité auprès de la CNIL. Nos actions peuvent aussi être personnalisées et organisées dans votre établissement.

Besoin d’informations complémentaires ?

Contactez-nous

Denis JACOPINI

Tel : 06 19 71 79 12

formateur n°93 84 03041 84

Références :

http://www.cnil.fr/fileadmin/documents/Guides_pratiques/CNIL-Guide_Securite_avance_Methode.pdf

http://www.ssi.gouv.fr/fr/guides-et-bonnes-pratiques/outils-methodologiques/ebios-2010-expression-des-besoins-et-identification-des-objectifs-de-securite.html

Nous organisons régulièrement des actions de sensibilisation ou de formation au risque informatique, à l’hygiène informatique, à la cybercriminalité et à la mise en conformité auprès de la CNIL. Nos actions peuvent aussi être personnalisées et organisées dans votre établissement.

Besoin d’informations complémentaires ?

Contactez-nous

Denis JACOPINI

Tel : 06 19 71 79 12

formateur n°93 84 03041 84

Denis JACOPINI est Expert Judiciaire en Informatique, consultant, formateur et chargé de cours.

Nos domaines de compétence :

- Expertises et avis techniques en concurrence déloyale, litige commercial, piratages, arnaques Internet… ;

- Consultant en sécurité informatique, cybercriminalité et mises en conformité et déclarations à la CNIL ;

- Formateur et chargé de cours en sécurité informatique, cybercriminalité et déclarations à la CNIL.

Contactez-nous

Cet article vous à plu ? Laissez-nous un commentaire

(notre source d’encouragements et de progrès)