Une cyberattaque crée une nouvelle coupure électrique en Ukraine ?

|

Une cyberattaque crée une nouvelle coupure électrique en Ukraine ? |

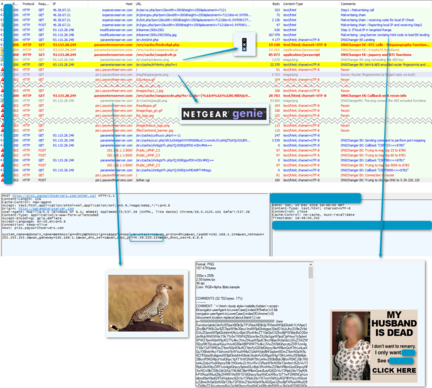

| Suite à une nouvelle panne de courant, la compagnie nationale d’électricité de l’Ukraine enquête pour savoir si une attaque de cyberpirates est à l’origine du problème.

Des experts en sécurité cherchent à savoir si la panne de courant qui a affecté ce week-end certains quartiers de la capitale ukrainienne, Kiev, et la région environnante provient d’une cyberattaque. Si ce dernier point venait à être confirmé, il s’agirait du deuxième black-out causé par des pirates informatiques en Ukraine, après celle qui s’est produite en décembre 2015.

75 minutes pour rétablir le courantLes ingénieurs d’Ukrenergo, la compagnie d’électricité ukrainienne, ont commuté l’équipement de commande en mode manuel et commencé à rétablir la puissance par palier de 30 minutes, a dit Vsevolod Kovalchuk, directeur d’Ukrenergo, dans un billet posté sur Facebook. Il a fallu 75 minutes pour restaurer toute la puissance électrique dans les zones touchées de la région, où les températures descendent jusqu’à -9 en ce moment. Une des causes suspectées est « une interférence externe à travers le réseau de données » a déclaré sans plus de précision Vsevolod Kovalchuk. Les experts en cybersécurité de la société étudient la question et publieront très bientôt un rapport. Parmi les causes possibles de l’accident figurent le piratage et un équipement défectueux, a déclaré Ukrenergo dans un communiqué. Les autorités ukrainiennes ont été alertées et mènent une enquête approfondie. En attendant, les premières conclusions, tous les systèmes de commande ont été basculés du mode automatique au manuel, a indiqué la compagnie. Un Etat derrière les attaques sophistiquéesSi un piratage venait à être confirmé, ce serait la seconde cyberattaque en un an contre le réseau électrique ukrainien. En décembre dernier, juste avant Noël, des pirates informatiques avaient lancé une attaque coordonnée contre trois compagnies d’électricité régionales ukrainiennes. Ils avaient réussi à couper l’alimentation de plusieurs sous-stations, provoquant des pannes d’électricité qui ont duré entre trois et six heures et touché les résidents de plusieurs régions. A l’époque, les services de sécurité ukrainiens, le SBU, avaient attribué l’attaque à la Russie. Bien qu’il n’y ait aucune preuve définitive liant ces attaques au gouvernement russe, les cyberattaquants avaient utilisé un morceau de malware d’origine russe appelé BlackEnergy, et la complexité de l’attaque suggère l’implication d’un État. La semaine dernière, des chercheurs du fournisseur de sécurité ESET ont alerté la communauté au sujet d’attaques récentes contre le secteur financier ukrainien menées par un groupe qui partage de nombreuses similitudes avec le groupe BlackEnergy…[lire la suite]

Notre métier : Vous aider à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et vous assister dans vos démarches de mise en conformité avec la réglementation relative à la protection des données à caractère personnel. Par des actions de formation, de sensibilisation ou d’audits dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84) Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

|

Original de l’article mis en page : Une cyberattaque suspectée de causer un black-out en Ukraine – Le Monde Informatique