| Très souvent, et encore récemment, à la suite de comparatifs apparaissant régulièrement dans la presse spécialisée, il nous est demandé notre avis sur le choix d’antivirus ou le choix de logiciels de sécurité. Alors, qu’en pense notre expert Denis JACOPINI ?

Je tiens à préciser, en préambule, que les informations suivantes sont destinées à un public d’utilisateurs. Les professionnels de l’informatique ne devraient pas apprendre grand chose, enfin je l’espère !

Denis JACOPINI

Définition du Virus

Selon Wikipédia :

Un virus informatique est un automate autoréplicatif à la base non malveillant, mais aujourd’hui souvent additionné de code malveillant (donc classifié comme logiciel malveillant), conçu pour se propager à d’autres ordinateurs en s’insérant dans des logiciels légitimes, appelés « hôtes ». Il peut perturber plus ou moins gravement le fonctionnement de l’ordinateur infecté. Il peut se répandre par tout moyen d’échange de données numériques comme les réseaux informatiques et les cédéroms, les clefs USB, etc.

Selon Denis JACOPINI :

Un virus informatique ou plus généralement un programme informatique malveillant, faisant partir d’une catégorie de programmes appelé communément « malware » et par moi même un « méchangiciel », est un programme informatique volontairement développé pour nuire à un ou à des système informatiques ou industriels, à une personne ou à un groupe de personnes ciblés ou non. Il peut avoir 4 objectifs différents :

- Soutier de l’argent ;

- Montrer une supériorité technique ou à la suite d’un défit lancé face à une protection sois-disant invulnérable ;

- Se venger ou transmettre un message (comme par exemple les plusieurs dizaines de milliers de sites Internet défigurés à la suite des attentes de Charlie Hebdo en janvier 2015);

- Espionner un individu ou une organisation (pratique couramment utilisée dans les hautes sphères bancaires, industrielles, étatiques…).

- Un virus informatique ou plus généralement un programme informatique malveillant,l

Les moyens utilisés par les pirates

Autrefois

Notre expérience de plusieurs dizaines d’années en matière de virus et d’antivirus a d’abord fait ressortir que tout fichier qui a été infecté, lors qu’il est désinfecté ne revient pas dans sa position d’origine. Ce que j’appelle des cicatrices, sont la résultante de l’incapacité d’un antivirus de retirer la totalité d’un virus d’un fichier infecté, mais seulement le code qu’il connait, et ceci de manière incomplète. Le résultat final est un fichier désinfecté différent de l’original, sont le nettoyage incomplet peut engendrer des dysfonctionnement complètement imprévisibles. Sachez que cet inconvénient ne concerne désormais que les quelques rares cas où les fichiers indispensables au lancement de l’ordinateur ont vu leur contenu modifié par le virus, garantissant ainsi à la bête un hôte numérique.

C’était la bonne époque (pour les informaticiens). Un ordinateur infecté était lent, affichait intempestivement des publicités, nous redirigeait vers des sites internet indésirés, ou parfois rendaient l’ordinateur tellement inutilisable qu’il fallait l’emmener chez le réparateur pour le « formatter » et réinstaller Windows ». C’étai l’époque des virus qui touchaient essentiellement les PC et qui laissent une paix royale aux appareils sérigraphiés d’une Pomme croquée.

Aujourd’hui

Aujourd’hui, les objectifs des « méchangiciels » (logiciels malveillants) sont tout autres.

Soit le programme malveillant est parfaitement visible, c’est le cas des CryptoVirus qui ont pour unique objectif de prendre en otage vos données pour vous demander en échange une rançon, soit le programme de la fripouille est complètement invisible et son objectif n’est plus de se montrer, mais plutôt de se cacher, rester invisible et inconnu, pour vous espionner et dérober en silence la totalité des informations présentes sur votre système informatique (photos, courriers, factures, relevés de compte, informations bancaires, informations confidentielles et sensibles…), autant dire la totalité de votre vie pour certains.

Nous avons analysé les différents moyens utilisés par les pirates informatiques pour vous piéger. Pour rester simple, même si certains des moyens utilisés par ces hackers de génie sont purement basés sur des connaissances approfondies de la techniques et des failles de la technologie désormais omniprésente, le plus grand nombre des actions sont menées par des pirates informatique en herbe, vulgaires copieurs de techniques ayant malheureusement largement fait leurs preuves : l’ingénierie sociale (l’art de manipuler l’humain par ses failles comportementale qu’il est possible de découvrir en s’intéressant à la PNL).

Seule une petite poignée de génies dans le monde met au point des nouvelles techniques de piratage. Les millions d’autres adeptes des délits informatiques dispersés sur toute la planète numérique ne font qu’apprendre et mettre en pratique ce que des vidéos parfois très professionnelles détaillent sur Internet, utiliser tels quels des packs « spécial piratage » vendus sur le marché noir d’Internet « le Black Market » ou pour les moins mauvais, transformer ou « améliorer » ces pack, pour les personnaliser avec leur signature et leur code spécifique qui sera probablement temporairement indétectable.

Ainsi, pour vous piéger, les voleurs se sont spécialisés. Rares sont ceux qui vont utiliser plusieurs techniques mais vous, utilisateurs avertis, devez désormais vous protéger contre les attaques suivantes :

- Pièce jointe piégée

C’est la méthode d’attaque la plus répandue. Pour rester simple : au travers d’un e-mail bien présenté et bien tentant , le pirate va essayer de vous faire ouvrir une pièce jointe. Cette pièce jointe, pouvant contenir ou pas un virus aura comme fonction de modifier le système pour qu’un programme indésiré se lance à chaque démarrage. Une fois la modification effectuée, il est fort probable que le pirate informatique puisse facilement savoir ce que vous tapez au clavier et ce qui s’affiche sur votre écran. A ce stade, il ne sert plus à rien d’utiliser des mots de passe complexes qui respectent l’ensemble des précautions dictées par les organismes les plus surs, car même si votre mot de passe fait 50 caractères, le pirater peut en prendre connaissance quasiment en temps réel. Le programme ainsi déposé dans votre outil numérique s’appelle un « spyware » ou « espiongiciel » ou plus simplement logiciel espion.

- Site Internet piégé

Cette autre méthode d’infection de votre ordinateur est basée soit :

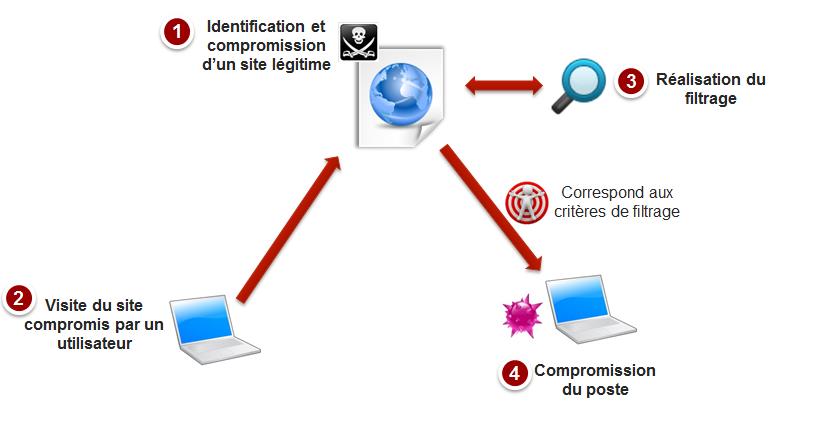

- par la contamination un site internet existant à forte fréquentation (technique du waterhole) ;

- par la création d’un site internet contaminé proposant un contenu à fort pouvoir attractif (par exemple un soir de finale de football seulement accessible sur une chaîne cryptée mais accessible gratuitement sur ce site spécialement créé pour l’occasion par les pirates) ; La technique d’infection consiste à exploiter les failles de votre navigateur pour qu’il lance un programme malveillant, comme si vous aviez téléchargé cliqué et lancé le programme malveillant caché dans une pièce jointe d’e-mail.

- Lien dans un e-mail vers un site Internet Piégé

C’est un mélange de « Pièce jointe piégée » et de « Site Internet piégé ». Vous recevez dans un e-mail un lien vous invitant à cliquant à cliquer. Ce lien vous emmène vers un site internet piégé.

- Clé USB piégée

Très souvent utilisée pour piéger les P.D.G. ou les personnes à haute responsabilité, cette technique utilise le comportement pré-programmé identique à celui que l’on a lorsque nos mains découvrent un briquet : Elles ne peuvent s’empêcher à faire glisser la roulette ou à appuyer sur le percuteur (même si on sait déjà que le briquet fonctionne…). Pour la clé USB c’est pareil. Dès qu’on trouve une Clé USB, (les pirates informatiques les plus efficaces savent très bien ou la placer et notre formation « Virus, arnaques et piratages informatiques, risques et solutions pour nos entreprises » vous en dira plus), on ne peut s’empêcher de la clisser dans un port USB pour voir ce qui s’y trouve.

Sachez qu’une clé USB adaptée peut en une fraction de secondes vous injecter un logiciel espion, collecter un grand nombre d’informations dont l’ensemble des identifiants et mots de passe de vos navigateurs et envoyer le tout au pirate informatique par la liaison Internet du poste ainsi piégé.

- Intrusion par le réseau

En passant par la porte principale (port réseau) ou par la fenêtre (en piratant la clé de votre connexion Wifi), le pirate informatique peut aisément s’introduire dans votre réseau, chercher les failles de vos équipements (y compris les objets connectés) et prendre leur contrôle. Le cas le plus fréquent est la prise de contrôle d’une TV, d’une caméra, mais aussi d’un ordinateur portable, de sa WebCam pour vous voir, de son microphone pour vous écouter, de son clavier pour savoir ce que vous tapez, de son écran pour savoir ce que vous voyez, des processus en mémoire pour savoir ce que vous lancez et même des fichiers pour savoir ce que vous avez fait par le passé.

- Intrusion par Internet

Comme pour les intrusions par le réseau, détecter les failles de vos équipements Internet permettra d’accéder à distance à votre réseau. Nous ne détaillerons pas plus cette complexe technique mais sachez qu’elle existe.

- D’autres techniques

Notre formation « Virus, arnaques et piratages informatiques, risques et solutions pour nos entreprises » vous explique de très nombreuses autres techniques utilisées par les pirates informatiques mais aussi, comment, avec des bonnes pratiques pour la plupart « gratuites », vous pouvez vous protéger des pirates informatiques.

Contactez-nous pour en savoir plus.

Comment se protéger ?

Au delà des bonnes pratiques pour la plupart « gratuites », pour vous protéger des pirates informatiques que vous pouvez découvrir lors de notre formation « Virus, arnaques et piratages informatiques, risques et solutions pour nos entreprises » (Contactez-nous pour en savoir plus), vous pouvez aussi installer des logiciels de sécurité.

Nombreux sont ces logiciels qui vous promettent monts et merveilles mais sachez qu’aucun n’est fiable à 100%, aucun ne vous garantira une protection fiable et parfaite.

Même s’il existe encore des informaticiens qui ont tendances à vous rassurer à coups d' »Antivirus et de Firewall », sachez que ces techniques de protection sont complètement dépassées (10 ans en informatique est dinosoresque).

Certes, le logiciel de pack de sécurité que vous devez choisir doit comporter une fonction Antivirus et pare-feu (ou firewall), mais il doit aussi comporter des fonctions permettant de détecter à votre place les logiciels malveillants, les e-mails malveillants, les sites internet malveillants, surprotéger les sites internet bancaires, proposer des fonctions de bac à sables (sandbox).

Logiciel Gratuit ou Payant ?

Cette question revient souvent sur le tapis. Est-ce qu’un logiciel de sécurité gratuit est aussi efficace qu’un logiciel payant ?

J’imagine que vous connaissez déjà la réponse. Peut-on vous demander de travailler gratuitement et conjointement en retour les mêmes engagements et les mêmes responsabilités que si vous étiez payé pour les apporter ? C’est la même chose pour les autres et encore plus en matière de sécurité.

La grande différence entre un logiciel de sécurité et un autre réside dans l’équipe de développeurs, ingénieurs et techniciens qui s’y trouve rattachée. Développer un logiciel demande du temps mais détecter de nouveaux virus, chevaux de troie, spywares, botnets etc. en demande encore plus.

- Détection

Avant de pouvoir identifier un nouveau programme malveillant il faut d’abord en détecter les symptômes. Tous les programmes hostiles ne se déclenchent pas immédiatement. Certains programmes dormants se déclenchent seulement à partir d’une certaine date, d’autres à partir d’une certains action, d’autres encore à la demande du pirate qui aura une forme de télécommande pouvant piloter son jouer à distance. Avant de mettre au point une protection, vous l’aurez compris, au aura fallu au moins un ou plusieurs cas d’infection avérée.

- Analyse

Une fois les symptômes identifiés, il faudra ensuite dérouler la pelote pour comprendre le fonctionnement et remonter jusqu’à ce qui les ont causés. C’est à cette étape que les équipes d’ingénieurs feront toute la différence. C’est là que les équipes ayant des moeysn plus faibles peuvent faire la différence.

- Protection

Enfin, une fois le code venimeux détecté et identifié, une protection peut être mise en place sur l’ordinateur dont le fonctionnement et l’intégrité sont à protéger. Elle se fera sous forme de miseà jour, que certains éditeurs attendent avec impatience pour la décrypter et ainsi mettre à jour leur propre outil de sécurité informatique.

Voilà une des raisons pour lesquelles, un logiciel gratuit avec des moyens réduits, peut protéger un ordinateur avec brio. Les tests comparatifs prennent rarement en compte leur réactivité face à de nouvelles menaces. C’est face à de telles explosions de cybermenaces (1. Le nombre d’attaques cybercriminelles multiplié par 5 au cours du mois de février 2016 par rapport aux autres mois de l’année) que la consistance des équipes font la différence. Ainsi, il ne faut pas seulement un logiciel capable de détecter les nouvelles cybermenaces, il ne faut pas seulement non plus un logiciel de sécurité capable de protéger votre ordinateur contre les nouvelles cybermenaces, mais il faut désormais un système de sécurité capable de détecter et protéger un système informatique « le plus vite possible dès la découverte d’une nouvelle cybermenace ».

Notre conseil

J’ai été depuis 1996 directeur d’une société d’informatique. J’avais une équipe commerciale, de développeurs et de techniciens. Les années 2000 se sont traduites par la création de 4 postes rattachées au Web (développeur, graphiste et commerciaux) mais aussi par un doublement des postes de techniciens pour faire face à l’explosion du nombre de pannes informatiques causées par les virus (nous réparions parfois par semaine entre 20 et 50 ordinateurs). Pendant presque une vingtaine d’année nous avons pu voir arriver plusieurs milliers d’ordinateurs infectés et constater les antivirus présents sur ces ordinateurs mal en point.

Nous nous sommes servi de cette expérience pour identifier à la fois les antivirus que l’on retrouvaient dans la très grande majorité des cas (les antivirus et les logiciels de sécurité gratuits) et ceux qui, malgré qu’ils soient payants avaient mal protégé leur hôte. Cette analyse nous a aussi permis de constater que quasiment aucun ordinateur infecté n’était équipé de l’antivirus d’un certain éditeur.

Au risque de voir notre réputation entachée et afin de valider notre analyse, nous avons ensuite choisi de conseiller à tous ces utilisateurs piégés souhaitant mettre une solution de sécurité de proposer le logiciel de sécurité de cet éditeur pourtant discret.

Le système de sécurité que nous conseillons n’a pas été choisi parce qu’il est le meilleur, parce qu’il est le moins cher ou parce qu’il nous a permis d’engendrer le plus grand bénéfice (ce qui n’est d’ailleurs pas le cas), nous l’avons choisi par retour d’expérience et surtout nous l’avons choisi parce que parmi les milliers d’ordinateurs infectés par des virus passés entre nos mains, quasiment aucun n’avaient ce logiciel de sécurité.

Découvrez notre conseil sur www.protection-malwares.lenetexpert.fr

Le choix du logiciel vous appartient, mais le logiciel que vous devez choisir doit avoir toutes les fonctions permettant de compenser les failles du principal responsable si vous vous faites piéger. Ce responsable, vous l’aurez deviné, est placé entre la chaise et le clavier c’est vous. Vous devez désormais intégrer qu’ils ne s’agit plus de compter sur la technologie pour vous protéger; les logiciel de sécurité sont là au cas où vous auriez un doute, mais le mieux que vous puissiez faire pour vous protéger est de vous tenir informé des techniques utilisées par les pirates informatiques pour nous piéger.

Nous avons pu voir pendant ces trente dernière années l’imagination sans limite dont on fait preuves les pirates informatiques et on peu conclure sans risque que ce n’est pas une légende, on ne peut pas tout protéger et on ne peut que se retrouver donc dans une position où on n’a pas d’autre choix que de laisser un coup d’avance au pirates informatiques.

|

Denis Jacopini, créateur du site LeNetExpert.fr et correspondant Cnil (Commission nationale de l’informatique et des libertés), est aussi formateur en protection des données personnelles et en sécurité informatique. (Photo : DR)

Denis Jacopini, créateur du site LeNetExpert.fr et correspondant Cnil (Commission nationale de l’informatique et des libertés), est aussi formateur en protection des données personnelles et en sécurité informatique. (Photo : DR) Le wifi public, c’est pratique, mais pas très sécurisé. (Photo : FlickR/Richard Summers)

Le wifi public, c’est pratique, mais pas très sécurisé. (Photo : FlickR/Richard Summers)