Gestion des mots de passe : Où en sont nos comportements ? Les internautes ont conscience du risque. Malgré tout, 61 % réutilisent les mêmes mots de passe sur différents comptes, selon une enquête internationale de Lab42 pour LastPass. Malgré les recommandations en faveur de l’utilisation de mots de passe robustes, malgré la […]

Yahoo espionne tous vos e-mails pour le ...

Yahoo espionne tous vos e-mails pour le compte de la NSA ou du FBI Yahoo a accepté sans combattre d’installer un logiciel sur ses serveurs, qui regarde le contenu des e-mails qui arrivent et transmet aux services de renseignement américains ceux qui peuvent les intéresser. Il est plus que temps de fermer son compte Yahoo. […]

Campagne de fraude ciblant les utilisate...

Campagne de fraude ciblant les utilisateurs American Express On n’apprend jamais des erreurs des autres, en tout cas, c’est qu’il faut croire après le nombre élevé d’utilisateurs American Express victimes de la plus récente attaque de phishing. Les attaques de phishing ciblées deviennent de plus en plus difficiles à détecter. Voilà pourquoi il est […]

Désanonymiser Tor. Possible ?

Désanonymiser Tor. Possible ? Des chercheurs ont étudié la variante d’une attaque par corrélation permettant de démasquer les utilisateurs du réseau d’anonymisation Tor. « DefecTor » est centrée sur les requêtes DNS. Des chercheurs de Princeton, aux État-Unis, et des universités Karlstad et KTH, en Suède, ont étudié la faisabilité d’une méthode permettant […]

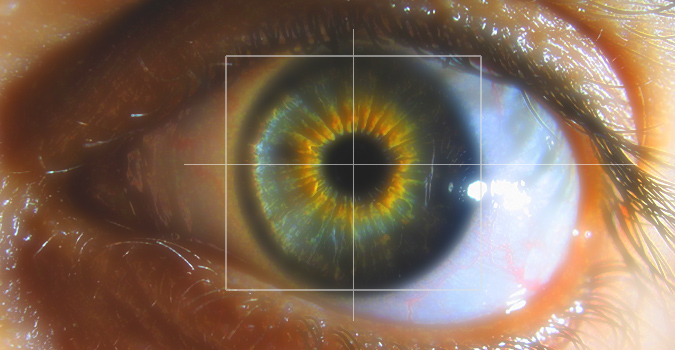

MasterCard déploie le paiement par selfi

MasterCard déploie le paiement par selfie Après une phase de test dans quelques pays, le paiement par selfie imaginé par MasterCard se déploie en Europe. C’est une procédure que vous connaissez forcément si vous avez déjà eu l’occasion d’effectuer un achat en ligne. Au moment du paiement, la boutique vous demande de renseigner les […]

Alerte : Des bases MySQL menacées par un

Alerte : Des bases MySQL menacées par une faille zero-day Alors que les vulnerabilités zero-day sont de plus en plus fréquentes, voilà que l’une d’elles a été découverte pas n’importe où mais bel et bien dans la célèbre base de données MySQL. Rendue publique il y a quelques heures seulement, cette faille zero-day, si elle […]

Une série de clics suffisent à vous iden

Une série de clics suffisent à vous identifier Corréler l’historique des pages Web visitées aux profils Twitter permet d’identifier les internautes, expliquent des chercheurs de Princeton et de Standford. Ou quand le Big Data vient lever ce qui restait d’anonymat sur le Web. L’anonymat sur Internet, un vœu pieux ? C’est en somme la démonstration d’une […]

Le code source d’un puissant programme d

Le code source d’un puissant programme d’attaques informatiques rendu public Jeudi 22 septembre, le blog d’un célèbre spécialiste en sécurité informatique, Brian Krebs, était victime d’une des attaques informatiques les plus puissantes jamais recensées. Samedi 1er octobre, celui-ci a annoncé que le code source du programme ayant permis cette attaque avait été publié en ligne. « Ce qui […]

La Métropole de Lyon touchée par un viru

La Métropole de Lyon touchée par un virus informatique Les services du Grand Lyon sont touchés depuis jeudi, en fin d’après-midi, par un virus informatique. Un mail reçu, comportant un fichier Excel, serait à l’origine du problème.Il est demandé aux usagers d’être vigilants et de ne pas ouvrir de mails suspects.Le nettoyage est en cours et […]

4.5 MILLION PEOPLE FORCED TO CANCEL CRED...

4.5 MILLION PEOPLE FORCED TO CANCEL CREDIT & DEBIT CARDS IN THE LAST YEAR DUE TO ONLINE FRAUD One in ten people have been the victim of a cyber-attack on their credit or debit card in the last year, according to new research from comparethemarket.com. In 62% of cases, money was successfully removed from the […]