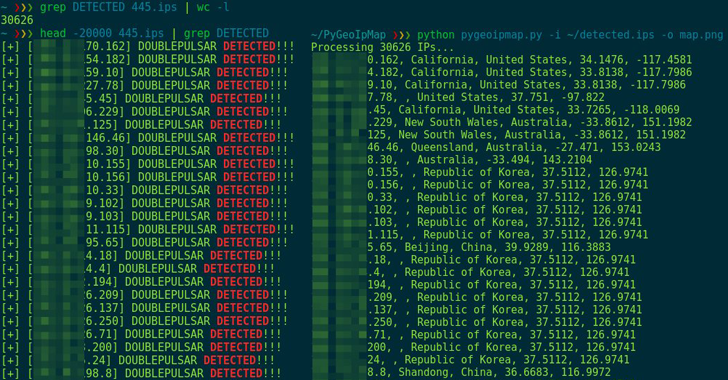

Leaked NSA Hacking Tools Being Used to Hack Thousands of Vulnerable Windows PCs Script kiddies and online criminals around the world have reportedly started exploiting NSA hacking tools leaked last weekend to compromise hundreds of thousands of vulnerable Windows computers exposed on the Internet. Last week, the mysterious hacking group known as Shadow Brokers […]

Les services Cloud au centre d’attaques

Les services Cloud au centre d’attaques d’entreprises par APT10 Le groupe de pirates chinois APT10 a infiltré des services Cloud managés pour remonter aux serveurs des entreprises qui les utilisent. La maturité des attaques ciblées contre les entreprises est montée d’un cran. « Un groupe de piratage a mené l’une des campagnes d’espionnage les plus prolifiques […]

Forum International de la Cybersécurité

Forum International de la Cybersécurité 24 et 25 janvier 2017 à LILLE Lille grand palais accueille à partir de ce mardi 24 janvier à 09:30 la 9ième édition du Forum International de la Cybersécurité. Favoriser l’innovation Résolument tournée vers l’innovation, les écoles Epitech ont développé au sein de chaque campus des Innovation, des espaces dédiés aux expérimentations, au […]

Et si la publicité sur Internet était au

Et si la publicité sur Internet était aussi infectée par des malwares ? Les chercheurs ESET viennent de découvrir Stegano, un nouveau kit d’exploitation se propageant via des campagnes publicitaires. De très nombreux sites Internet à forte notoriété ayant des millions de visiteurs quotidiens sont touchés. Les systèmes de détection ESET montrent qu’au […]

Une série de clics suffisent à vous iden

Une série de clics suffisent à vous identifier Corréler l’historique des pages Web visitées aux profils Twitter permet d’identifier les internautes, expliquent des chercheurs de Princeton et de Standford. Ou quand le Big Data vient lever ce qui restait d’anonymat sur le Web. L’anonymat sur Internet, un vœu pieux ? C’est en somme la démonstration d’une […]

Cybersécurité et Cyberdéfense : leviers

La transition numérique en Afrique étroitement liée à l’intelligence économique La numérisation de la société africaine s’accélère : la part du numérique dans les services, les produits, les métiers ne cesse de croître. Réussir la transition numérique est devenu un enjeu continental. Vecteur d’innovation et de croissance, la numérisation présente aussi des risques pour l’Etat, […]