Comment se protéger du virus Dridex contenu dans les e-mails piégés Après un mois d’interruption seulement, l’un des logiciels malveillants les plus virulents de 2015 fait son retour en France : plusieurs vagues d’envois massifs de courriels contenant le virus Dridex ont été constatées ces derniers jours. Ce malware de type « cheval de Troie » s’installe sur […]

Comment protéger votre ordinateur du vir

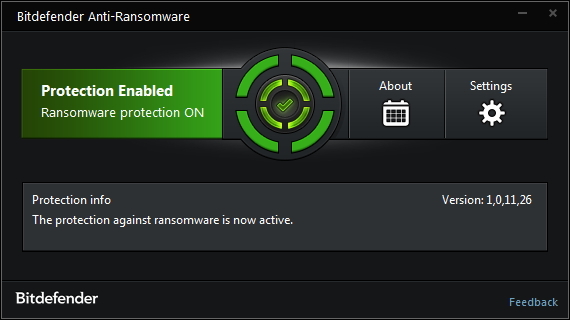

Comment protéger votre ordinateur du virus Locky avec un outil Gratuit ? Antivirus firm Bitdefender has released a free tool that can prevent computers from being infected with some of the most widespread file-encrypting ransomware programs: Locky, TeslaCrypt and CTB-Locker. Antivirus firm Bitdefender has released a free tool that can prevent computers […]

Alerte Virus ! Rombertik détruit le PC l

Alerte Virus ! Rombertik détruit le PC lorsqu’il est détecté La menace a de quoi faire froid dans le dos. Les équipes de chercheurs de Talos (Cisco) viennent de repérer un nouveau type de malware capable de mettre à genoux un PC et les données qu’il contient. Rien de neuf, me direz-vous… Mais […]

Déplacements professionnels. Attention a

Déplacements professionnels. Attention au Wi-Fi de l’hôtel… De nos jours, qui réussirait à se passer d’Internet plus d’une journée, en vacances, en déplacement, lors d’une conférence ou au travail ? Nos vies aujourd’hui digitalisées nous poussent à nous connecter quasi automatiquement au premier réseau Wi-Fi disponible, quitte à mettre la confidentialité de nos données en danger. […]

Facebook : Comment protéger ses données

Facebook : Comment protéger ses données personnelles Sur Facebook comme sur l’ensemble des réseaux sociaux, le piratage des comptes et la diffusion d’informations personnelles sont bien des problèmes très fréquents. Plusieurs fois, le réseau social a tenté de modifier sa politique de confidentialité, certes, on se pose toujours la question sur son efficacité. Quelle est […]

Wi-Fi. Attention au piratage sur les vra...

Wi-Fi. Attention au piratage sur les vrais et faux réseaux gratuits Ce sont les vacances mais nombre de touristes ne se séparent pas de leurs smartphones, tablettes ou ordinateurs portables. Et pour se connecter à l’internet, quoi de mieux qu’attraper un wi-fi gratuit. Une pratique qui peut se révéler très dangereuse. Des proies faciles pour […]

Piratage massif sur Twitter : voici comm...

Piratage massif sur Twitter : voici comment protéger votre compte (et le récupérer en cas de besoin) Pas moins de 32 millions d’identifiants Twitter seraient actuellement mis en vente en ligne à la suite d’un piratage massif : des adresses e-mails, des identifiants et des mots de passe, dérobés directement sur les navigateurs des intenautes. […]

Alerte ! Un virus «indétectable» pour Wi

Alerte ! Un virus «indétectable» pour Windows voit le jour Une nouvelle méthode permettant d’esquiver tous les logiciels antivirus a été présentée par les employés de la société enSilo lors de la conférence sur la cybersécurité Black Hat Europe 2017. Ce virus, restant invisible, serait susceptible d’affecter le fonctionnement de toutes les versions de Windows. […]

Alerte : 2 applications infectées sous A

Alerte : 2 applications infectées sous Android et macOS Les chercheurs ESET® ont découvert 2 menaces, l’une agissant sous macOS® et l’autre sous Android™. Le malware sous macOS a fait 1 000 victimes. Quant à la menace sous Android, plus de 5 500 téléchargements ont été effectués. OSX/Proton, ou le voleur de données Les chercheurs ESET sont entrés […]

Pirate Bay contamine votre ordinateur po...

Pirate Bay contamine votre ordinateur pour fabriquer de la monnaie virtuelle Avec les années, il est devenu de plus en plus difficile pour les sites de torrent et de téléchargement pirates de survivre uniquement grâce aux revenus publicitaires. Mais ils ont su rebondir et trouver de nouvelles techniques pour parvenir à générer suffisamment de revenus, […]