Cryptovirus Petya : La police ukrainienne saisit les PC de l’éditeur M.E.Doc Les malwares Petya ont utilisé le mécanisme de mise à jour du logiciel de comptabilité et de fiscalité M.E.Doc, très répandu en Ukraine, pour se propager et bloquer les ordinateurs du pays et du monde entier. La cyberpolice ukrainienne est intervenue pour prévenir […]

Cybersécurité. C’est à l’État de protége

Cybersécurité. C’est à l’État de protéger les citoyens Demander aux particuliers de sécuriser leur ordinateur revient à leur demander d’installer un bouclier antimissiles dans leur jardin. Ce qu’il faudrait en revanche, c’est une “douane numérique”, estime un spécialiste néerlandais en sécurité internationale. Essayez de vous imaginer qu’un grand nombre de missiles russes ou nord-coréens soient pointés vers […]

ESET attribue la cyberattaque Petya au g...

ESET attribue la cyberattaque Petya au groupe TeleBots Selon les experts ESET®, la cyberattaque dite « Petya » pourrait être attribuée au groupe TeleBots. Il existe des similitudes entre les nombreuses campagnes menées contre l’Ukraine, l’amélioration des outils utilisés par le cyber-groupe entre décembre 2016 et mars 2017 et la menace Diskoder.C (Petya). « La cyberattaque de 2016 […]

Londres : 18 000 PC de la police métropo

Londres : 18 000 PC de la police métropolitaine tournent encore sous Windows XP, en dépit de sa forte vulnérabilité aux attaques informatiques La majorité des PC qui sont utilisés par la police métropolitaine de Londres tournent encore sous Windows XP, alors que ce système dexploitation nest plus pris en charge par Microsoft depuis 2014. […]

L’utilisation des données personnelles :

L’utilisation des données personnelles : mine d’or ou danger ? Nos données personnelles sont utilisées par tout le monde, avec des buts très différents. Dans le domaine de la santé, « elles pourraient sauver des vies ». Dans le domaine privé, c’est dans un but lucratif qu’elles sont récoltées. Le domaine de la santé regorge de […]

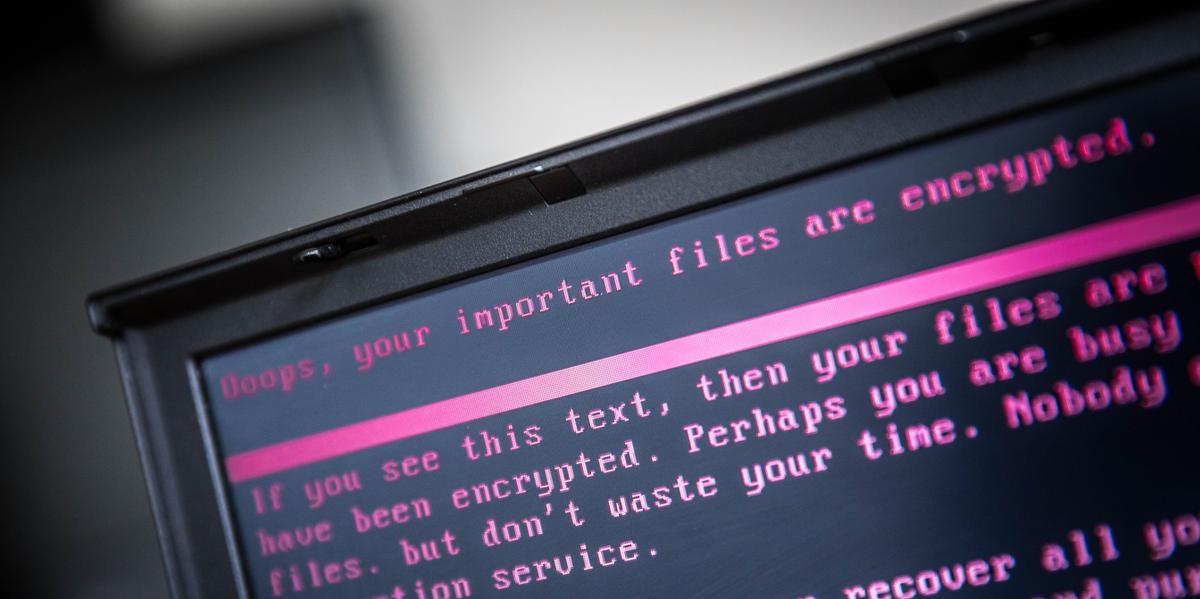

Non, NotPetya n’est pas un ransomware… m

Non, NotPetya n’est pas un ransomware… mais un logiciel de sabotage Le déchiffrement des machines impactées est impossible. La demande de rançon n’était donc qu’un leurre pour camoufler un cybersabotage. La piste d’un acte politique, probablement réalisé par une agence gouvernementale, émerge. Mauvaise nouvelle pour toutes les victimes de NotPetya. Les dernières analyses des chercheurs […]

Protégez-vous des nouveaux pirates de l’

Protégez-vous des nouveaux pirates de l’informatique La cybercriminalité est une nouvelle forme de délinquance, invisible mais redoutable, contre laquelle la police a le plus grand mal à lutter. Nous avons décidé d’utiliser cette vidéo publique de l’émission Spécial Investigation comme piqûre de rappel pour vous permettre de comprendre la facilité avec laquelle votre système informatique […]

La montre connectée, l’objet connecté po

La montre connectée, l’objet connecté portable largement en tête des ventes De tous les objets connectés portables, c’est la montre connectée qui emporte massivement l’adhésion des acheteurs selon le cabinet d’analystes IDC pour les 4 ans qui viennent. Les montres connectées représenteront 67% des objets connectés portables vendus en 2021. Les bracelets connectés […]

Comment fonctionne Petya, le virus qui a...

Comment fonctionne Petya, le virus qui a touché de nombreuses très grandes entreprises ? Il s’est répandu à très grande vitesse, et est plus évolué que son prédécesseur, WannaCry. Après WannaCry, Petya. Pour la deuxième fois en quelques semaines, un « rançongiciel » (ransomware, en anglais) s’est largement propagé sur Internet, rendant inutilisable de nombreux ordinateurs et […]

Cyberattaque mondiale: Peut-on en finir ...

Cyberattaque mondiale: Peut-on en finir avec les rançons en Bitcoin? Il est de retour. Un nouveau « rançongiciel » (ou ransonware) se répand depuis mardi, partout dans le monde. Plusieurs multinationales ont subi des pannes, et certaines ont même vu leurs systèmes informatiques « compromis ».…[Lire la suite ] Notre métier : Vous aider à vous protéger des pirates informatiques […]