Tor envahi par des mouchards ? Selon des chercheurs, 110 relais du réseau d’anonymisation Tor étaient à la recherche d’informations sur les services cachés auxquels ils permettent d’accéder. Deux chercheurs de la Northeastern University (Boston), Guevara Noubir et Amirali Sanatinia, démontrent à leur tour que le réseau Tor est la cible d’espions. Cette fois, les […]

Selon Denis Jacopini, le Darknet s’appar

Selon Denis Jacopini, le Darknet s’apparente à un marché noir Bernard Debré, médecin et député LR de Paris, dénonce la simplicité avec laquelle on pourrait acheter des produits stupéfiants sur internet. Denis Jacopini, spécialiste en Protection des données personnelles, cybercriminalité, informatique légale et Sécurité de l’information alerte ceux qui veulent faire un tour sur le […]

Le Darknet cache un générateur de faux d

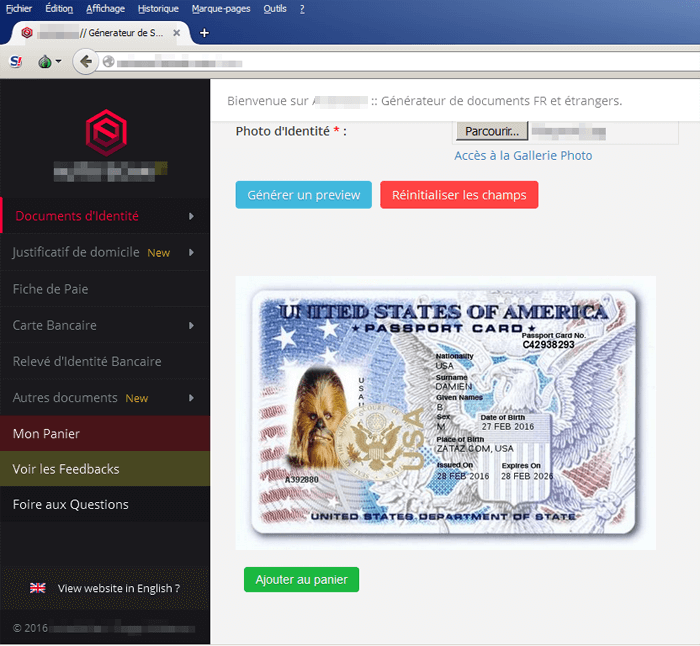

Le Darknet cache un générateur de faux documents Vous cherchez de faux documents comme un diplôme du baccalauréat, de BTS ? Une fausse facture FREE, EDF, Direct Énergie ? Un faux permis de conduire ? Une fausse fiche de paie ou une fausse carte bancaire ? Un site Internet vous propose d’automatiser l’usurpation. […]

Plus de 100 millions de mots de passe Li...

Plus de 100 millions de mots de passe LinkedIn dans la nature… depuis 2012 ! Une base de données, contenant 117 millions de combinaisons d’identifiants et de mots de passe, est vendue 2000 euros par des pirates. Le réseau social professionnel enquête. Le piratage massif dont a été victime LinkedIn en 2012 revient […]

Retrouvrer les traces d’une attaque info

Retrouvrer les traces d’une attaque informatique peut s’avérer complexe et coûteuse Selon l’un des principes fondamentaux de la police scientifique, sur une scène de crime, tout contact laisse une trace. Dans l’univers de la cybercriminalité, chercher les traces pour remonter le fil des événements jusqu’à l’auteur de l’attaque, se révèle souvent compliqué. Lorsqu’un incident survient, […]

Comment s’introduire dans le web invisib

Comment s’introduire dans le web invisible ? La façon la plus répandue et la plus simple de s’introduire dans cette partie immergée du web est le serveur Tor, acronyme pour The Onion Router. Pourquoi oignon ? Parce que le logiciel assure plusieurs couches de protection, qui permettent entre autres de conserver l’anonymat de l’internaute. […]

Darknet: qu’est ce qu’on y trouve et com

Darknet: qu’est ce qu’on y trouve et comment y accéder ? Au fil de nos CyberBalades, notre souris s’est arrêtée sur un article très intéressant sur le DarkNet. Pour votre plus grand plaisir, veuillez trouver ci-dessous un extrait et le lien permettant de le consulter en entier. Qu’est-ce qu’on trouve dans le Darknet […]

Comment fonctionnent les Kits d’exploita

Comment fonctionnent les Kits d’exploitation ? Ces dernières années, nous avons observé une augmentation massive de l’utilisation des kits d’exploitation de vulnérabilités. Aucun site web n’est de taille face à la puissance d’un grand nombre de ces kits, à l’image de celui d’un célèbre quotidien britannique, notoirement victime d’une campagne de publicité malveillante exposant des […]

Le Darknet cache un générateur de faux d

Le Darknet cache un générateur de faux documents Vous cherchez de faux documents comme un diplôme du baccalauréat, de BTS ? Une fausse facture FREE, EDF, Direct Énergie ? Un faux permis de conduire ? Une fausse fiche de paie ou une fausse carte bancaire ? Un site Internet vous propose d’automatiser l’usurpation. […]